Lord777

Professional

- Messages

- 2,579

- Reaction score

- 1,471

- Points

- 113

Неожиданное снижение вредоносной активности, связанной с ботнетом Mozi, в августе 2023 года произошло из-за отключения, которое было распространено среди ботов.

"Сначала падение проявилось в Индии 8 августа", - сообщила ESET в анализе, опубликованном на этой неделе. "Неделю спустя, 16 августа, то же самое произошло в Китае. В то время как таинственная управляющая полезная нагрузка – она же kill switch – лишила ботов Mozi большей части функциональности, они сохранили работоспособность".

Mozi - это ботнет Интернета вещей (IoT), возникший на основе исходного кода или нескольких известных семейств вредоносных программ, таких как Gafgyt, Mirai и IoT Reaper. Впервые обнаруженный в 2019 году, он, как известно, использует слабые пароли удаленного доступа по умолчанию, а также незащищенную защиту для первоначального доступа.

В сентябре 2021 года специалисты по кибербезопасности Netlab раскрыли решение китайских властей в отношении операторов ботнета.

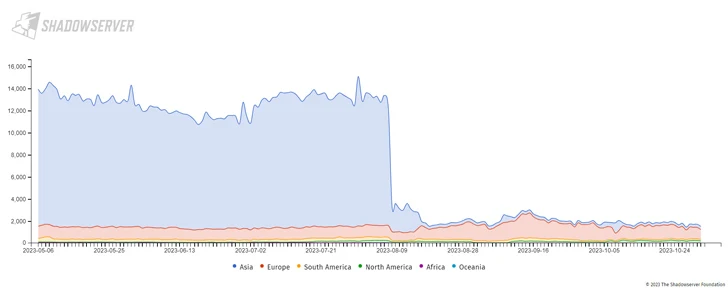

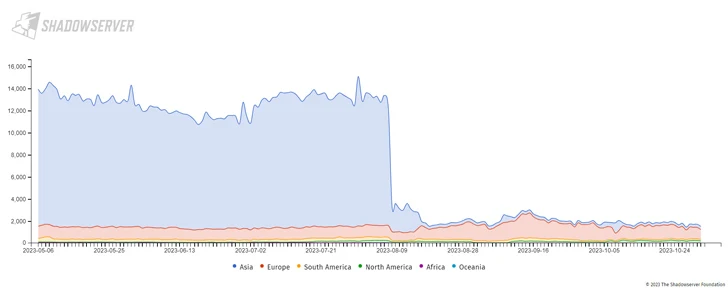

Но резкое снижение активности Mozi – примерно с 13 300 хостов 7 августа до 3500 10 августа – как говорят, является результатом того, что неизвестный исполнительный механизм передал ботам команду загрузить и установить обновление, предназначенное для нейтрализации вредоносного ПО.

Фонд Теневого сервера

В частности, kill switch продемонстрировал возможности завершения вредоносного процесса, отключения системных служб, таких как SSHD и Dropbear, и, в конечном счете, замены Mozi самим собой.

"Несмотря на резкое сокращение функциональности, боты Mozi сохранили работоспособность, что указывает на преднамеренное и рассчитанное удаление", - заявили специалисты по безопасности Иван Бешина, Михал Шкута и Милош Чермак.

Второй вариант управляющей полезной нагрузки был оснащен незначительными изменениями, включая функцию пинга удаленного сервера, вероятно, для статистических целей. Более того, переключатель уничтожения сильно совпадает с исходным кодом ботнета и подписан правильным закрытым ключом,

"Есть два потенциальных зачинщика этого захвата: оригинальный создатель ботнета Mozi или китайские правоохранительные органы, возможно, привлекающие к сотрудничеству оригинального исполнителя или исполнителей", - сказала Бешина.

"Последовательные удары по Индии, а затем по Китаю наводят на мысль, что захват был осуществлен преднамеренно, причем одна страна была атакована первой, а другая - неделей позже".

"Сначала падение проявилось в Индии 8 августа", - сообщила ESET в анализе, опубликованном на этой неделе. "Неделю спустя, 16 августа, то же самое произошло в Китае. В то время как таинственная управляющая полезная нагрузка – она же kill switch – лишила ботов Mozi большей части функциональности, они сохранили работоспособность".

Mozi - это ботнет Интернета вещей (IoT), возникший на основе исходного кода или нескольких известных семейств вредоносных программ, таких как Gafgyt, Mirai и IoT Reaper. Впервые обнаруженный в 2019 году, он, как известно, использует слабые пароли удаленного доступа по умолчанию, а также незащищенную защиту для первоначального доступа.

В сентябре 2021 года специалисты по кибербезопасности Netlab раскрыли решение китайских властей в отношении операторов ботнета.

Но резкое снижение активности Mozi – примерно с 13 300 хостов 7 августа до 3500 10 августа – как говорят, является результатом того, что неизвестный исполнительный механизм передал ботам команду загрузить и установить обновление, предназначенное для нейтрализации вредоносного ПО.

Фонд Теневого сервера

В частности, kill switch продемонстрировал возможности завершения вредоносного процесса, отключения системных служб, таких как SSHD и Dropbear, и, в конечном счете, замены Mozi самим собой.

"Несмотря на резкое сокращение функциональности, боты Mozi сохранили работоспособность, что указывает на преднамеренное и рассчитанное удаление", - заявили специалисты по безопасности Иван Бешина, Михал Шкута и Милош Чермак.

Второй вариант управляющей полезной нагрузки был оснащен незначительными изменениями, включая функцию пинга удаленного сервера, вероятно, для статистических целей. Более того, переключатель уничтожения сильно совпадает с исходным кодом ботнета и подписан правильным закрытым ключом,

"Есть два потенциальных зачинщика этого захвата: оригинальный создатель ботнета Mozi или китайские правоохранительные органы, возможно, привлекающие к сотрудничеству оригинального исполнителя или исполнителей", - сказала Бешина.

"Последовательные удары по Индии, а затем по Китаю наводят на мысль, что захват был осуществлен преднамеренно, причем одна страна была атакована первой, а другая - неделей позже".