Субъекты иранского национального государства проводили атаки с использованием паролей против тысяч организаций по всему миру в период с февраля по июль 2023 года, свидетельствуют новые данные Microsoft.

Технологический гигант, который отслеживает активность под названием Peach Sandstorm (ранее Holmium), заявил, что противник преследовал организации в спутниковом, оборонном и фармацевтическом секторах, чтобы, вероятно, облегчить сбор разведданных в поддержку интересов иранского государства.

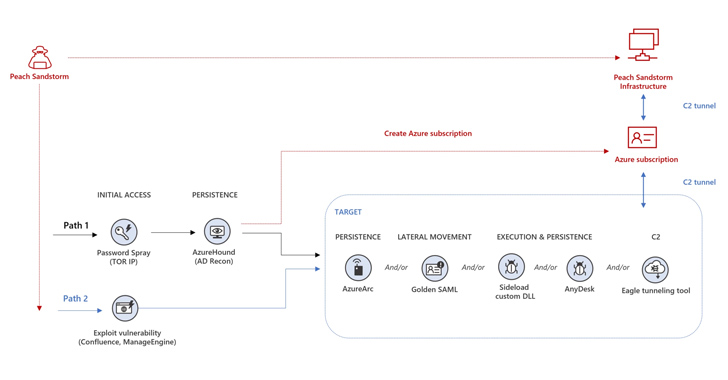

Если аутентификация учетной записи прошла успешно, субъект угрозы был замечен с использованием комбинации общедоступных и пользовательских инструментов для обнаружения, сохранения и горизонтального перемещения с последующей фильтрацией данных в ограниченных случаях.

Peach Sandstorm, также известная под названиями APT33, Elfin и Refined Kitten, в прошлом была связана с фишинговыми атаками против аэрокосмического и энергетического секторов, некоторые из которых сопровождались использованием вредоносного ПО SHAPESHIFT wiper. Говорят, что они активны по крайней мере с 2013 года.

"На начальном этапе этой кампании Peach Sandstorm провела кампании с использованием паролей против тысяч организаций в нескольких секторах и географических регионах", - заявили в Microsoft Threat Intelligence Team, отметив, что некоторые действия носят оппортунистический характер.

Под спреем паролей понимается метод, при котором злоумышленник пытается пройти аутентификацию в нескольких разных учетных записях, используя один пароль или список часто используемых паролей. Это отличается от атак методом перебора, при которых одной учетной записи присваивается множество комбинаций учетных данных.

"Активность, наблюдаемая в ходе этой кампании, соответствовала иранскому образу жизни, особенно в конце мая и июне, когда активность происходила почти исключительно между 9:00 утра и 17: 00 вечера по иранскому стандартному времени (IRST)", - добавила далее Microsoft.

Вторжения характеризуются использованием инструментов Red Team с открытым исходным кодом, таких как AzureHound, двоичный файл Golang для проведения разведки и ROADtools для доступа к данным в облачной среде цели. Кроме того, атаки были замечены с использованием Azure Arc для обеспечения сохраняемости путем подключения к подписке Azure, контролируемой субъектом угрозы.

Альтернативные цепочки атак, организованные Peach Sandstorm, привели к использованию недостатков безопасности в Atlassian Confluence (CVE-2022-26134) или Zoho ManageEngine (CVE-2022-47966) для получения начального доступа.

Некоторые другие заметные аспекты деятельности после компрометации касаются развертывания инструмента удаленного мониторинга и управления AnyDesk для поддержания доступа, EagleRelay для туннелирования трафика обратно в свою инфраструктуру и использования методов атаки Golden SAML для бокового перемещения.

"Peach Sandstorm также создала новые подписки Azure и использовала доступ, предоставляемый этими подписками, для проведения дополнительных атак в средах других организаций", - заявили в Microsoft.

"Поскольку Peach Sandstorm все больше развивается и использует новые возможности, организации должны разработать соответствующие средства защиты, чтобы ужесточить свои методы атаки и повысить стоимость этих атак".