Brother

Professional

- Messages

- 2,590

- Reaction score

- 500

- Points

- 83

Было замечено, что северокорейский злоумышленник, известный как Кимсуки, нацелился на исследовательские институты в Южной Корее в рамках фишинговой кампании с конечной целью распространения бэкдоров в скомпрометированных системах.

"Субъект угрозы в конечном итоге использует бэкдор для кражи информации и выполнения команд", - сказал Центр реагирования на чрезвычайные ситуации AhnLab Security (ASEC) в анализе, опубликованном на прошлой неделе.

Цепочки атак начинаются с приманки с объявлением импорта, которая на самом деле является вредоносным файлом JSE, содержащим запутанный скрипт PowerShell, полезную нагрузку в кодировке Base64 и фиктивный PDF-документ.

Следующий этап включает в себя открытие PDF-файла в качестве отвлекающей тактики, в то время как сценарий PowerShell выполняется в фоновом режиме для запуска бэкдора.

Вредоносная программа, со своей стороны, настроена на сбор сетевой информации и других соответствующих данных (например, имени хоста, имени пользователя и версии операционной системы) и передачу закодированных данных на удаленный сервер.

Он также способен запускать команды, выполнять дополнительные полезные нагрузки и завершать работу, превращая его в бэкдор для удаленного доступа к зараженному хосту.

Kimsuky, действующая как минимум с 2012 года, начала с атак на южнокорейские правительственные учреждения, аналитические центры и отдельных лиц, признанных экспертами в различных областях, прежде чем расширить свое виктимологическое присутствие, охватив Европу, Россию и США.

Ранее в этом месяце Министерство финансов США ввело против Кимсуки санкции за сбор разведданных для поддержки стратегических целей Северной Кореи, включая геополитические события, внешнюю политику и дипломатические усилия.

"Kimsuky сосредоточила свою деятельность по сбору разведданных на вопросах внешней политики и национальной безопасности, связанных с Корейским полуостровом, ядерной политикой и санкциями", - отметила в недавнем отчете фирма по кибербезопасности ThreatMon.

Также было замечено, что спонсируемая государством группа использует заминированные URL-адреса, которые при нажатии загружают поддельный ZIP-архив, маскирующийся под обновление для браузера Chrome, для развертывания вредоносного VBScript с Google Диска, использующего облачное хранилище в качестве канала для фильтрации данных и командования и контроля (C2).

"Совсем недавно эти хакеры усилили свою тактику, выдавая себя за авторитетные инвестиционные институты для осуществления фишинговых атак против различных команд криптовалютных проектов", - заявила сингапурская фирма.

После установления взаимопонимания цели обманом загружают вредоносный скрипт под видом обмена ссылкой на онлайн-встречу, что облегчает кражу криптовалют.

Это также следует из отчета Сеульского управления столичной полиции (SMPA), в котором субкластер Lazarus под кодовым названием Andariel обвиняется в краже технической информации о системах противовоздушного вооружения у отечественных оборонных компаний и отмывании доходов от программ-вымогателей обратно в Северную Корею.

По оценкам, в ходе атак было украдено более 250 файлов объемом 1,2 терабайта. Чтобы замести следы, злоумышленник, как говорят, использовал серверы местной компании, которая "сдает серверы в аренду подписчикам с неясными личностями" в качестве точки входа.

Кроме того, группа вымогала биткоины на сумму 470 миллионов вон (356 000 долларов) у трех южнокорейских фирм в результате атак программ-вымогателей и отмывала их через биржи виртуальных активов, такие как Bithumb и Binance. Стоит отметить, что Andariel в прошлом был связан с внедрением программы-вымогателя Maui.

"Субъект угрозы в конечном итоге использует бэкдор для кражи информации и выполнения команд", - сказал Центр реагирования на чрезвычайные ситуации AhnLab Security (ASEC) в анализе, опубликованном на прошлой неделе.

Цепочки атак начинаются с приманки с объявлением импорта, которая на самом деле является вредоносным файлом JSE, содержащим запутанный скрипт PowerShell, полезную нагрузку в кодировке Base64 и фиктивный PDF-документ.

Следующий этап включает в себя открытие PDF-файла в качестве отвлекающей тактики, в то время как сценарий PowerShell выполняется в фоновом режиме для запуска бэкдора.

Вредоносная программа, со своей стороны, настроена на сбор сетевой информации и других соответствующих данных (например, имени хоста, имени пользователя и версии операционной системы) и передачу закодированных данных на удаленный сервер.

Он также способен запускать команды, выполнять дополнительные полезные нагрузки и завершать работу, превращая его в бэкдор для удаленного доступа к зараженному хосту.

Kimsuky, действующая как минимум с 2012 года, начала с атак на южнокорейские правительственные учреждения, аналитические центры и отдельных лиц, признанных экспертами в различных областях, прежде чем расширить свое виктимологическое присутствие, охватив Европу, Россию и США.

Ранее в этом месяце Министерство финансов США ввело против Кимсуки санкции за сбор разведданных для поддержки стратегических целей Северной Кореи, включая геополитические события, внешнюю политику и дипломатические усилия.

"Kimsuky сосредоточила свою деятельность по сбору разведданных на вопросах внешней политики и национальной безопасности, связанных с Корейским полуостровом, ядерной политикой и санкциями", - отметила в недавнем отчете фирма по кибербезопасности ThreatMon.

Также было замечено, что спонсируемая государством группа использует заминированные URL-адреса, которые при нажатии загружают поддельный ZIP-архив, маскирующийся под обновление для браузера Chrome, для развертывания вредоносного VBScript с Google Диска, использующего облачное хранилище в качестве канала для фильтрации данных и командования и контроля (C2).

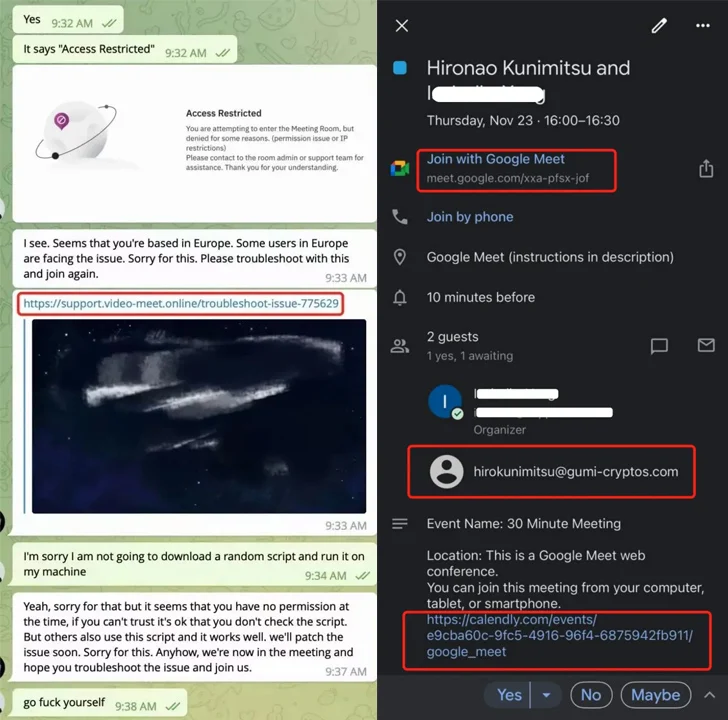

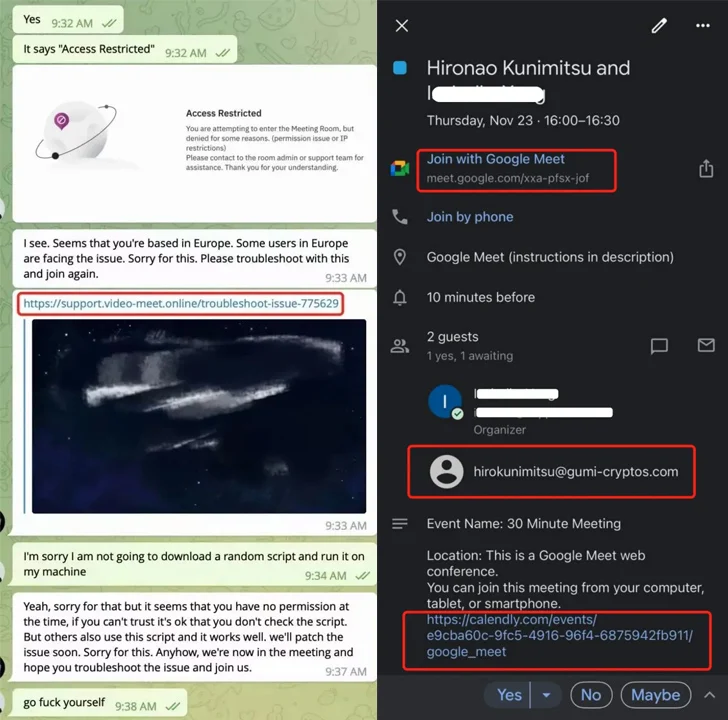

Lazarus Group занимается фишингом в Telegram

Развитие событий произошло после того, как блокчейн-компания SlowMist по безопасности привлекла печально известную северокорейскую организацию под названием Lazarus Group к широкомасштабной фишинговой кампании в Telegram, нацеленной на сектор криптовалют."Совсем недавно эти хакеры усилили свою тактику, выдавая себя за авторитетные инвестиционные институты для осуществления фишинговых атак против различных команд криптовалютных проектов", - заявила сингапурская фирма.

После установления взаимопонимания цели обманом загружают вредоносный скрипт под видом обмена ссылкой на онлайн-встречу, что облегчает кражу криптовалют.

Это также следует из отчета Сеульского управления столичной полиции (SMPA), в котором субкластер Lazarus под кодовым названием Andariel обвиняется в краже технической информации о системах противовоздушного вооружения у отечественных оборонных компаний и отмывании доходов от программ-вымогателей обратно в Северную Корею.

По оценкам, в ходе атак было украдено более 250 файлов объемом 1,2 терабайта. Чтобы замести следы, злоумышленник, как говорят, использовал серверы местной компании, которая "сдает серверы в аренду подписчикам с неясными личностями" в качестве точки входа.

Кроме того, группа вымогала биткоины на сумму 470 миллионов вон (356 000 долларов) у трех южнокорейских фирм в результате атак программ-вымогателей и отмывала их через биржи виртуальных активов, такие как Bithumb и Binance. Стоит отметить, что Andariel в прошлом был связан с внедрением программы-вымогателя Maui.