Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Lazarus Group, связанная с Северной Кореей, была обвинена в организации новой кампании, в ходе которой неназванный поставщик программного обеспечения был скомпрометирован из-за использования известных недостатков безопасности в другом популярном программном обеспечении.

По словам Касперского, кульминацией последовательных атак стало развертывание семейств вредоносных программ, таких как SIGNBT и LPEClient, известного хакерского инструмента, используемого злоумышленником для профилирования жертв и доставки полезной нагрузки.

"Злоумышленник продемонстрировал высокий уровень сложности, применив передовые методы уклонения и внедрив вредоносное ПО SIGNBT для контроля жертв", - сказал исследователь безопасности Сонсу Пак. "Вредоносное ПО SIGNBT, использованное в этой атаке, использовало разнообразную цепочку заражения и сложные методы".

Российский поставщик кибербезопасности заявил, что компания, разработавшая эксплуатируемое программное обеспечение, несколько раз становилась жертвой атаки Lazarus, что указывает на попытку украсть исходный код или нарушить цепочку поставок программного обеспечения, как в случае с атакой на цепочку поставок 3CX.

Lazarus Group "продолжала использовать уязвимости в программном обеспечении компании, нацеливаясь на других производителей программного обеспечения", - добавил Пак. Сообщается, что в рамках последней операции по состоянию на середину июля 2023 года было выявлено несколько жертв.

Жертвы, по словам компании, были нацелены с помощью законного программного обеспечения безопасности, предназначенного для шифрования веб-коммуникаций с использованием цифровых сертификатов. Название программного обеспечения не разглашается, и точный механизм, с помощью которого программное обеспечение было использовано для распространения SIGNBT, остается неизвестным.

Помимо использования различных тактик для установления и поддержания устойчивости к скомпрометированным системам, цепочки атак используют загрузчик в памяти, который действует как канал для запуска вредоносного ПО SIGNBT.

Основной функцией SIGNBT является установление контакта с удаленным сервером и получение дальнейших команд для выполнения на зараженном хосте. Вредоносная программа названа так из-за использования отличительных строк с префиксом "SIGNBT" в своих командно-контрольных сообщениях на основе HTTP (C2) -

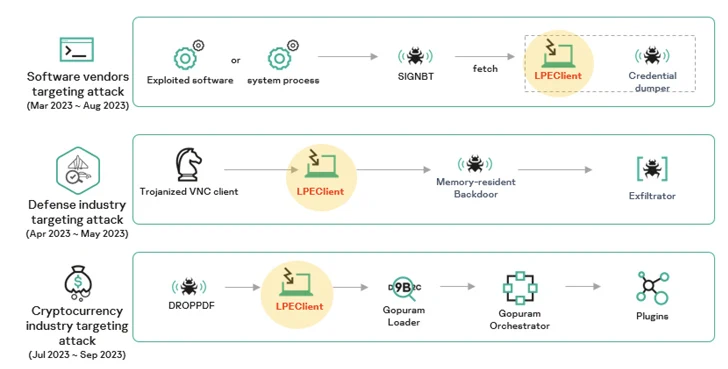

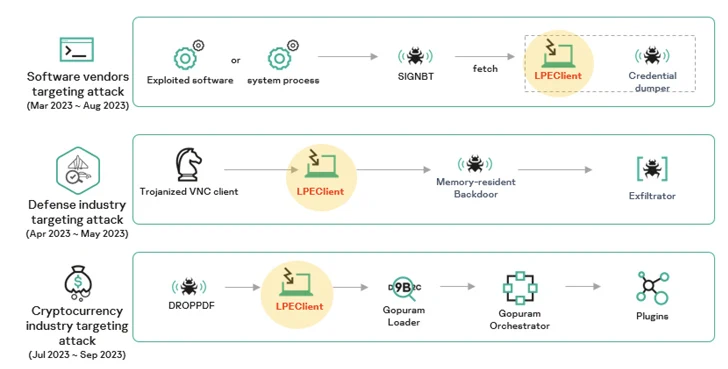

Kaspersky заявила, что выявила по меньшей мере три разрозненные кампании Lazarus в 2023 году с использованием различных векторов вторжений и процедур заражения, но неизменно полагалась на вредоносное ПО LPEClient для доставки вредоносного ПО на финальной стадии.

Одна из таких кампаний проложила путь для внедрения имплантата под кодовым названием Gopuram, который использовался в кибератаках на криптовалютные компании с использованием троянской версии программного обеспечения для голосовой связи и видеоконференцсвязи 3CX.

Последние результаты являются лишь последним примером киберопераций, связанных с Северной Кореей, в дополнение к тому, что они свидетельствуют о постоянно развивающемся и расширяющемся арсенале инструментов, тактик и приемов Lazarus Group.

"Lazarus Group остается высокоактивным и разносторонним субъектом угроз в современном мире кибербезопасности", - сказал Пак.

"Субъект угрозы продемонстрировал глубокое понимание ИТ-сред, оттачивая свою тактику, включая использование уязвимостей в высококлассном программном обеспечении. Такой подход позволяет им эффективно распространять вредоносное ПО после того, как начальное заражение достигнуто".

По словам Касперского, кульминацией последовательных атак стало развертывание семейств вредоносных программ, таких как SIGNBT и LPEClient, известного хакерского инструмента, используемого злоумышленником для профилирования жертв и доставки полезной нагрузки.

"Злоумышленник продемонстрировал высокий уровень сложности, применив передовые методы уклонения и внедрив вредоносное ПО SIGNBT для контроля жертв", - сказал исследователь безопасности Сонсу Пак. "Вредоносное ПО SIGNBT, использованное в этой атаке, использовало разнообразную цепочку заражения и сложные методы".

Российский поставщик кибербезопасности заявил, что компания, разработавшая эксплуатируемое программное обеспечение, несколько раз становилась жертвой атаки Lazarus, что указывает на попытку украсть исходный код или нарушить цепочку поставок программного обеспечения, как в случае с атакой на цепочку поставок 3CX.

Lazarus Group "продолжала использовать уязвимости в программном обеспечении компании, нацеливаясь на других производителей программного обеспечения", - добавил Пак. Сообщается, что в рамках последней операции по состоянию на середину июля 2023 года было выявлено несколько жертв.

Жертвы, по словам компании, были нацелены с помощью законного программного обеспечения безопасности, предназначенного для шифрования веб-коммуникаций с использованием цифровых сертификатов. Название программного обеспечения не разглашается, и точный механизм, с помощью которого программное обеспечение было использовано для распространения SIGNBT, остается неизвестным.

Помимо использования различных тактик для установления и поддержания устойчивости к скомпрометированным системам, цепочки атак используют загрузчик в памяти, который действует как канал для запуска вредоносного ПО SIGNBT.

Основной функцией SIGNBT является установление контакта с удаленным сервером и получение дальнейших команд для выполнения на зараженном хосте. Вредоносная программа названа так из-за использования отличительных строк с префиксом "SIGNBT" в своих командно-контрольных сообщениях на основе HTTP (C2) -

- SIGNBTLG для первоначального подключения

- SIGNBTKE для сбора системных метаданных при получении сообщения об УСПЕШНОМ завершении от сервера C2

- SIGNBTGC для получения команд

- SIGNBTFI, для сбоя связи

- SIGNBTSR для успешной коммуникации

Kaspersky заявила, что выявила по меньшей мере три разрозненные кампании Lazarus в 2023 году с использованием различных векторов вторжений и процедур заражения, но неизменно полагалась на вредоносное ПО LPEClient для доставки вредоносного ПО на финальной стадии.

Одна из таких кампаний проложила путь для внедрения имплантата под кодовым названием Gopuram, который использовался в кибератаках на криптовалютные компании с использованием троянской версии программного обеспечения для голосовой связи и видеоконференцсвязи 3CX.

Последние результаты являются лишь последним примером киберопераций, связанных с Северной Кореей, в дополнение к тому, что они свидетельствуют о постоянно развивающемся и расширяющемся арсенале инструментов, тактик и приемов Lazarus Group.

"Lazarus Group остается высокоактивным и разносторонним субъектом угроз в современном мире кибербезопасности", - сказал Пак.

"Субъект угрозы продемонстрировал глубокое понимание ИТ-сред, оттачивая свою тактику, включая использование уязвимостей в высококлассном программном обеспечении. Такой подход позволяет им эффективно распространять вредоносное ПО после того, как начальное заражение достигнуто".