В шпионских атаках Operation Triangulation, нацеленных на устройства Apple iOS, использовались невиданные ранее эксплойты, которые позволяли обходить даже основные аппаратные средства защиты, установленные компанией.

Российская компания по кибербезопасности Kaspersky, которая обнаружила кампанию в начале 2023 года после того, как стала одной из целей, описала ее как "самую сложную цепочку атак", которую она когда-либо наблюдала на сегодняшний день. Считается, что кампания была активна с 2019 года.

В ходе взлома использовались четыре бреши нулевого дня, которые были объединены в цепочку для получения беспрецедентного уровня доступа и создания бэкдора для целевых устройств, работающих под управлением версий iOS вплоть до iOS 16.2, с конечной целью сбора конфиденциальной информации.

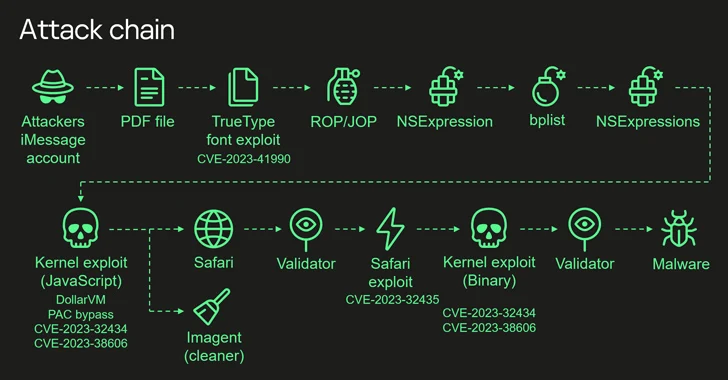

Отправной точкой атаки с нулевым щелчком мыши является сообщение iMessage с вредоносным вложением, которое обрабатывается автоматически без какого-либо взаимодействия с пользователем для получения повышенных разрешений и развертывания шпионского модуля. В частности, он включает в себя использование следующих уязвимостей -

- CVE-2023-41990 - Ошибка в компоненте FontParser, которая может привести к выполнению произвольного кода при обработке специально созданного файла шрифта, который отправляется через iMessage. (Устранено в iOS 15.7.8 и iOS 16.3)

- CVE-2023-32434 - Уязвимость переполнения целых чисел в ядре, которая может быть использована вредоносным приложением для выполнения произвольного кода с правами ядра. (Устранено в iOS 15.7.7, iOS 15.8 и iOS 16.5.1 )

- CVE-2023-32435 - Уязвимость с повреждением памяти в WebKit, которая может привести к выполнению произвольного кода при обработке специально созданного веб-контента. (Устранено в iOS 15.7.7 и iOS 16.5.1)

- CVE-2023-38606 - Ошибка в ядре, которая позволяет вредоносному приложению изменять конфиденциальное состояние ядра. (Устранено в iOS 16.6)

Таким образом, количество активно используемых нулевых дней, разрешенных Apple с начала года, увеличилось до 20.

Из четырех уязвимостей CVE-2023-38606 заслуживает особого упоминания, поскольку она облегчает обход аппаратной защиты для чувствительных областей памяти ядра за счет использования регистров ввода-вывода с отображением в память (MMIO) - функции, которая до сих пор не была известна или задокументирована.

Эксплойт, в частности, нацелен на SOC Apple A12-A16 Bionic, выделяя неизвестные блоки регистров MMIO, принадлежащие сопроцессору GPU. В настоящее время неизвестно, как таинственные злоумышленники, стоящие за операцией, узнали о ее существовании. Также неясно, была ли она разработана Apple или это сторонний компонент, такой как ARM CoreSight.

Другими словами, CVE-2023-38606 является ключевым звеном в цепочке эксплойтов, которое тесно связано с успехом кампании Operation Triangulation, учитывая тот факт, что оно позволяет субъекту угрозы получить полный контроль над взломанной системой.

"Мы предполагаем, что эта неизвестная аппаратная функция, скорее всего, предназначалась для отладки или тестирования инженерами Apple или заводом-изготовителем, или что она была включена по ошибке", - сказал исследователь безопасности Борис Ларин. "Поскольку эта функция не используется встроенным ПО, мы понятия не имеем, как злоумышленники могли узнать, как ее использовать".

"Аппаратная безопасность очень часто основывается на "безопасности через неизвестность", и ее гораздо сложнее реконструировать, чем программное обеспечение, но это ошибочный подход, потому что рано или поздно все секреты раскрываются. Системы, которые полагаются на "безопасность через неизвестность", никогда не могут быть по-настоящему безопасными."

Развитие событий произошло после того, как the Washington Post сообщила, что предупреждения Apple в конце октября о том, что индийские журналисты и оппозиционные политики могли стать мишенью спонсируемых государством шпионских атак, побудили правительство усомниться в правдивости заявлений и описать их как случай "алгоритмического сбоя" в системах технологического гиганта.

Кроме того, высокопоставленные представители администрации потребовали от компании смягчить политическое воздействие предупреждений и потребовали от компании предоставить альтернативные объяснения того, почему предупреждения могли быть отправлены. До сих пор Индия не подтвердила и не опровергла использование шпионских программ, таких как Pegasus от NSO Group.

Ссылаясь на осведомленных людей, The Washington Post отметила, что "индийские официальные лица попросили Apple отозвать предупреждения и сказать, что была допущена ошибка", и что "руководители корпоративных коммуникаций Apple в Индии начали в частном порядке просить индийских журналистов-технологов подчеркнуть в своих статьях, что предупреждения Apple могут быть ложными тревогами", чтобы отвлечь внимание от правительства.