Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Новая фишинговая кампания нацелена на организации в США с намерением внедрить троянца удаленного доступа под названием NetSupport RAT.

Израильская компания по кибербезопасности Perception Point отслеживает активность под псевдонимом Operation PhantomBlu.

"Операция PhantomBlu представляет собой усовершенствованный метод эксплуатации, отличающийся от типичного механизма доставки NetSupport RAT за счет использования манипуляций с шаблонами OLE (связывание объектов и встраивание), использования шаблонов документов Microsoft Office для выполнения вредоносного кода, избегая обнаружения", - сказал исследователь безопасности Ариэль Дэвидпур.

NetSupport RAT - это вредоносное ответвление законного инструмента удаленного рабочего стола, известного как NetSupport Manager, позволяющего субъектам угрозы выполнять ряд действий по сбору данных на скомпрометированной конечной точке.

Отправной точкой является фишинговое электронное письмо на тему заработной платы, которое якобы от бухгалтерии и призывает получателей открыть прикрепленный документ Microsoft Word, чтобы просмотреть "отчет о ежемесячной заработной плате".

Более тщательный анализ заголовков сообщений электронной почты, особенно полей обратного пути и идентификатора сообщения, показывает, что злоумышленники используют законную платформу электронного маркетинга под названием Brevo (ранее Sendinblue) для отправки электронных писем.

Документ Word при открытии инструктирует жертву ввести пароль, указанный в тексте электронного письма, и включить редактирование, после чего следует дважды щелкнуть значок принтера, встроенный в документ, чтобы просмотреть график заработной платы.

При этом открывается ZIP-архивный файл ("Chart20072007.zip"), содержащий один файл быстрого доступа Windows, который функционирует как дроппер PowerShell для извлечения и выполнения двоичного файла NetSupport RAT с удаленного сервера.

"Используя encrypted .docs для доставки NetSupport RAT с помощью шаблона OLE и внедрения шаблона, PhantomBlu знаменует собой отход от обычных TTP, обычно связанных с развертыванием NetSupport RAT", - сказал Дэвидпур, добавив, что обновленная методика "демонстрирует инновации PhantomBlu в сочетании изощренной тактики уклонения с социальной инженерией".

Растущее злоупотребление облачными платформами и популярными CDN

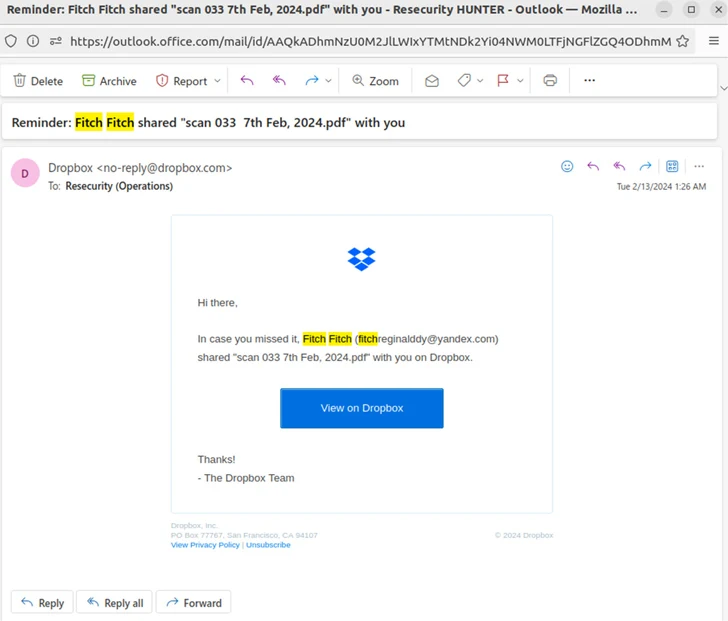

Разработка началась после того, как Resecurity обнаружила, что субъекты угроз все чаще злоупотребляют общедоступными облачными сервисами, такими как Dropbox, GitHub, IBM Cloud и Oracle Cloud Storage, а также платформами для размещения данных Web 3.0, построенными на протоколе межпланетной файловой системы (IPFS), такими как Pinata, для генерации полностью необнаруживаемых фишинговых URL-адресов (FUD) с использованием готовых наборов.Такие FUD-ссылки предлагаются в Telegram подпольными поставщиками, такими как BulletProofLink, FUDLINKSHOP, FUDSENDER, ONNX и XPLOITRVERIFIER, по ценам от 200 долларов в месяц в рамках модели подписки. Эти ссылки дополнительно защищены барьерами защиты от ботов, чтобы фильтровать входящий трафик и избегать обнаружения.

Также эти сервисы дополняют такие инструменты, как HeartSender, которые позволяют масштабно распространять сгенерированные ссылки FUD. У группы Telegram, связанной с HeartSender, почти 13 000 подписчиков.

"Ссылки FUD представляют собой следующий шаг в [фишинге как услуге] и инновациях в области развертывания вредоносных программ", - заявили в компании, отметив, что злоумышленники "перепрофилируют инфраструктуру с высокой репутацией для случаев вредоносного использования".

"В одной недавней вредоносной кампании, которая использовала Rhadamanthys Stealer для атаки на нефтегазовый сектор, использовался встроенный URL-адрес, который использовал открытое перенаправление на законные домены, в первую очередь на Карты Google и Изображения Google. Этот метод вложенности доменов делает вредоносные URL-адреса менее заметными и повышает вероятность заманивания жертв в ловушку."