Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Вредоносное ПО для удаления данных под названием AcidPour могло быть использовано при атаках на четырех операторов связи в Украине, показывают новые данные SentinelOne.

Компания по кибербезопасности также подтвердила связь между вредоносным ПО и AcidRain, связав его с группами угроз, связанными с российской военной разведкой.

"Расширенные возможности AcidPour позволят ему лучше отключать встроенные устройства, включая сети, IoT, большие хранилища (RAIDs) и, возможно, устройства ICS под управлением дистрибутивов Linux x86", - сказали исследователи безопасности Хуан Андрес Герреро-Сааде и Том Хегель.

AcidPour - это вариант AcidRain, программы очистки, которая использовалась для приведения в работоспособное состояние модемов Viasat KA-SAT в начале российско-украинской войны в начале 2022 года и выведения из строя военной связи Украины.

Оно также использует функции последнего, нацеливаясь на системы Linux, работающие на архитектуре x86. AcidRain, с другой стороны, скомпилирован для архитектуры MIPS.

Там, где AcidRain был более универсальным, AcidPour включает логику для нацеливания на встроенные устройства, сети хранения данных (SANS), устройства хранения данных с подключением к сети (NAS) и выделенные RAID-массивы.

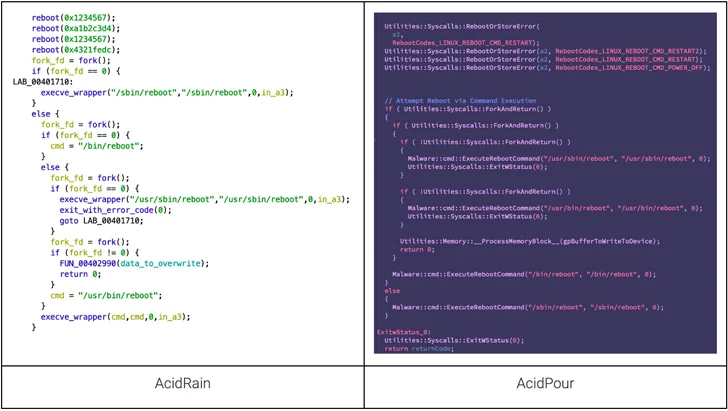

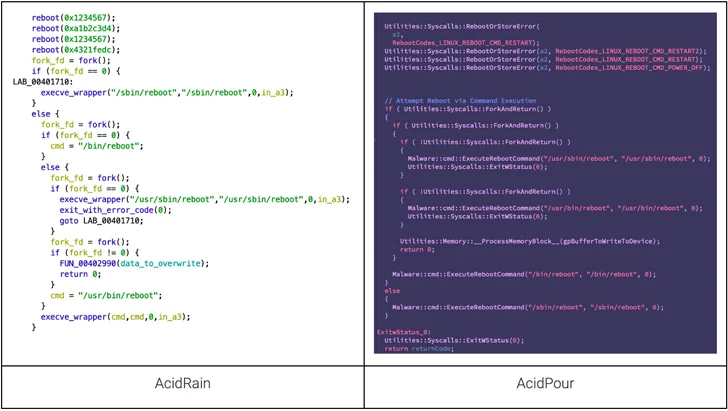

Тем не менее, оба варианта совпадают, когда дело доходит до использования вызовов перезагрузки и метода, используемого для рекурсивного удаления каталогов. Также идентичен механизм очистки устройств на основе IOCTLs, который также имеет общие черты с другим вредоносным ПО, связанным с Sandworm, известным как VPNFilter.

"Одним из наиболее интересных аспектов AcidPour является его стиль кодирования, напоминающий прагматичный CaddyWiper, широко используемый против украинских целей наряду с известными вредоносными программами, такими как Industroyer 2", - сказали исследователи.

Вредоносное ПО на основе C поставляется с функцией самоудаления, которая перезаписывает себя на диске в начале своего выполнения, а также использует альтернативный подход к удалению данных в зависимости от типа устройства.

AcidPour приписывается хакерской группе, отслеживаемой как UAC-0165, которая связана с Sandworm и имеет послужной список по нанесению ударов по критической инфраструктуре Украины.

В октябре 2023 года Украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) причастила злоумышленника к атакам, нацеленным по меньшей мере на 11 поставщиков телекоммуникационных услуг в стране в период с мая по сентябрь прошлого года.

"[AcidPour] могли быть использованы в 2023 году", - сказал Хегель The Hacker News. "Вероятно, актер постоянно использовал инструменты, связанные с AcidRain / AcidPour, на протяжении всей войны. Пробел в этой точке зрения говорит об уровне осведомленности общественности о кибернетических вторжениях – как правило, весьма ограниченном и неполном ".

Связи с Sandworm усиливаются тем фактом, что субъект угрозы, известный как Солнцепек (он же Солнцепек или Солнцепекз), утверждал, что проник в четырех различных операторов связи в Украине и нарушил их работу 13 марта 2024 года, за три дня до обнаружения AcidPour.

"Солнцепек", по данным Государственной службы специальной связи Украины (SSSCIP), является российской передовой постоянной угрозой (APT), имеющей вероятные связи с Главным управлением Генерального штаба Вооруженных Сил Российской Федерации (ГРУ), которое также управляет Sandworm.

Стоит отметить, что Солнцепек также был обвинен во взломе систем "Киевстар" еще в мае 2023 года. О взломе стало известно в конце декабря.

Хотя в настоящее время неясно, использовался ли AcidPour в последней серии атак, обнаружение предполагает, что злоумышленники постоянно совершенствуют свою тактику для организации разрушительных атак и нанесения значительного операционного воздействия.

"Этот прогресс свидетельствует не только об улучшении технических возможностей этих субъектов угрозы, но и об их продуманном подходе к выбору целей, которые максимизируют последующий эффект, нарушая критически важную инфраструктуру и коммуникации", - сказали исследователи.

Компания по кибербезопасности также подтвердила связь между вредоносным ПО и AcidRain, связав его с группами угроз, связанными с российской военной разведкой.

"Расширенные возможности AcidPour позволят ему лучше отключать встроенные устройства, включая сети, IoT, большие хранилища (RAIDs) и, возможно, устройства ICS под управлением дистрибутивов Linux x86", - сказали исследователи безопасности Хуан Андрес Герреро-Сааде и Том Хегель.

AcidPour - это вариант AcidRain, программы очистки, которая использовалась для приведения в работоспособное состояние модемов Viasat KA-SAT в начале российско-украинской войны в начале 2022 года и выведения из строя военной связи Украины.

Оно также использует функции последнего, нацеливаясь на системы Linux, работающие на архитектуре x86. AcidRain, с другой стороны, скомпилирован для архитектуры MIPS.

Там, где AcidRain был более универсальным, AcidPour включает логику для нацеливания на встроенные устройства, сети хранения данных (SANS), устройства хранения данных с подключением к сети (NAS) и выделенные RAID-массивы.

Тем не менее, оба варианта совпадают, когда дело доходит до использования вызовов перезагрузки и метода, используемого для рекурсивного удаления каталогов. Также идентичен механизм очистки устройств на основе IOCTLs, который также имеет общие черты с другим вредоносным ПО, связанным с Sandworm, известным как VPNFilter.

"Одним из наиболее интересных аспектов AcidPour является его стиль кодирования, напоминающий прагматичный CaddyWiper, широко используемый против украинских целей наряду с известными вредоносными программами, такими как Industroyer 2", - сказали исследователи.

Вредоносное ПО на основе C поставляется с функцией самоудаления, которая перезаписывает себя на диске в начале своего выполнения, а также использует альтернативный подход к удалению данных в зависимости от типа устройства.

AcidPour приписывается хакерской группе, отслеживаемой как UAC-0165, которая связана с Sandworm и имеет послужной список по нанесению ударов по критической инфраструктуре Украины.

В октябре 2023 года Украинская группа реагирования на компьютерные чрезвычайные ситуации (CERT-UA) причастила злоумышленника к атакам, нацеленным по меньшей мере на 11 поставщиков телекоммуникационных услуг в стране в период с мая по сентябрь прошлого года.

"[AcidPour] могли быть использованы в 2023 году", - сказал Хегель The Hacker News. "Вероятно, актер постоянно использовал инструменты, связанные с AcidRain / AcidPour, на протяжении всей войны. Пробел в этой точке зрения говорит об уровне осведомленности общественности о кибернетических вторжениях – как правило, весьма ограниченном и неполном ".

Связи с Sandworm усиливаются тем фактом, что субъект угрозы, известный как Солнцепек (он же Солнцепек или Солнцепекз), утверждал, что проник в четырех различных операторов связи в Украине и нарушил их работу 13 марта 2024 года, за три дня до обнаружения AcidPour.

"Солнцепек", по данным Государственной службы специальной связи Украины (SSSCIP), является российской передовой постоянной угрозой (APT), имеющей вероятные связи с Главным управлением Генерального штаба Вооруженных Сил Российской Федерации (ГРУ), которое также управляет Sandworm.

Стоит отметить, что Солнцепек также был обвинен во взломе систем "Киевстар" еще в мае 2023 года. О взломе стало известно в конце декабря.

Хотя в настоящее время неясно, использовался ли AcidPour в последней серии атак, обнаружение предполагает, что злоумышленники постоянно совершенствуют свою тактику для организации разрушительных атак и нанесения значительного операционного воздействия.

"Этот прогресс свидетельствует не только об улучшении технических возможностей этих субъектов угрозы, но и об их продуманном подходе к выбору целей, которые максимизируют последующий эффект, нарушая критически важную инфраструктуру и коммуникации", - сказали исследователи.