Российские субъекты, спонсируемые государством, организовали ретрансляционные атаки NT LAN Manager (NTLM) v2 с использованием различных методов с апреля 2022 по ноябрь 2023 года, нацелившись на дорогостоящие цели по всему миру.

Атаки, приписываемые "агрессивной" хакерской группе под названием APT28, нацелились на организации, занимающиеся иностранными делами, энергетикой, обороной и транспортом, а также на тех, кто связан с трудовыми ресурсами, социальным обеспечением, финансами, родительством и местными городскими советами.

Компания по кибербезопасности Trend Micro оценила эти вторжения как "экономически эффективный метод автоматизации попыток взлома сетей" своих целей, отметив, что злоумышленник, возможно, со временем скомпрометировал тысячи учетных записей электронной почты.

APT28 также отслеживается более широким сообществом кибербезопасности под названиями Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy и TA422.

Группа, которая, как считается, активна по крайней мере с 2009 года, управляется российской военной разведкой ГРУ и имеет опыт организации шпионского фишинга, содержащего вредоносные вложения или стратегические веб-компрометации, для активации цепочек заражения.

В апреле 2023 года APT28 была замешана в атаках с использованием исправленных недостатков в сетевом оборудовании Cisco для проведения разведки и развертывания вредоносного ПО против выбранных целей.

В декабре субъект национального государства попал в центр внимания за использование уязвимости с повышением привилегий в Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) и WinRAR (CVE-2023-38831, оценка CVSS: 7,8) для доступа к хэшу Net-NTLMv2 пользователя и использования его для проведения ретрансляционной атаки NTLM против другой службы для аутентификации пользователя.

Сообщается, что эксплойт для CVE-2023-23397 использовался для атак на украинские организации еще в апреле 2022 года, согласно рекомендации от CERT-EU за март 2023 года.

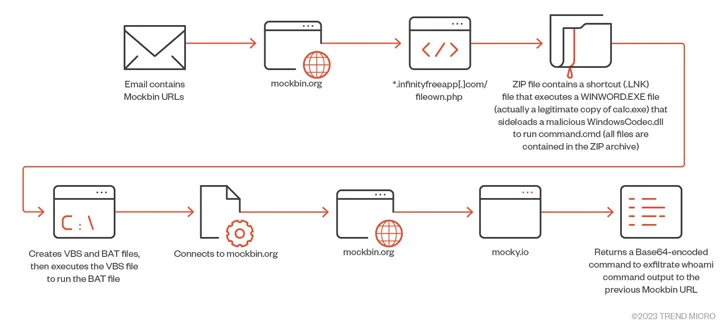

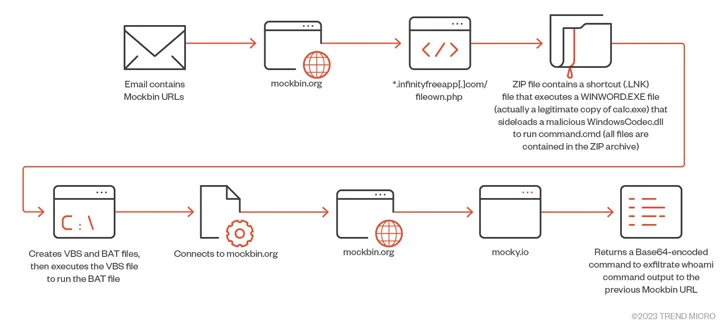

Также было замечено использование приманок, связанных с продолжающейся войной Израиля и Хамаса, для облегчения доставки пользовательского бэкдора под названием HeadLace, наряду с нанесением ударов по украинским государственным структурам и польским организациям фишинговыми сообщениями, предназначенными для развертывания бэкдоров и похитителей информации, таких как OCEANMAP, MASEPIE и STEELHOOK.

Одним из важных аспектов атак субъекта угрозы является постоянная попытка улучшить свой операционный план действий, тонкая настройка и усовершенствование подходов, позволяющих избежать обнаружения.

Это включает добавление уровней анонимизации, таких как VPN-сервисы, Tor, IP-адреса центров обработки данных и скомпрометированные маршрутизаторы EdgeOS для выполнения действий по сканированию и зондированию. Другая тактика предполагает отправку фишинговых сообщений со скомпрометированных учетных записей электронной почты через Tor или VPN.

"Pawn Storm также использовала маршрутизаторы EdgeOS для отправки фишинговых электронных писем, выполнения обратных вызовов эксплойтов CVE-2023-23397 в Outlook и кражи учетных данных прокси-сервера на фишинговых веб-сайтах", - сказали исследователи безопасности Фейке Хакеборд и Фернандо Мерсес.

"Часть деятельности группы после эксплуатации включает изменение разрешений папок в почтовом ящике жертвы, что приводит к повышению устойчивости", - сказали исследователи. "Используя учетные записи электронной почты жертвы, возможно боковое перемещение путем отправки дополнительных вредоносных электронных сообщений изнутри организации-жертвы".

В настоящее время неизвестно, сами ли субъекты угрозы взломали эти маршрутизаторы или они используют маршрутизаторы, которые уже были скомпрометированы сторонним субъектом. Тем не менее, по оценкам, было заражено не менее 100 маршрутизаторов EdgeOS.

Кроме того, в недавних кампаниях по сбору учетных данных против европейских правительств использовались поддельные страницы входа, имитирующие Microsoft Outlook, которые размещены на URL-адресах сайтов webhook[.], что ранее приписывалось этой группе.

Однако фишинговая кампания, проведенная в октябре 2022 года, привлекла посольства и другие высокопоставленные организации для доставки "простого" похитителя информации по электронной почте, который захватывал файлы с определенными расширениями и отправлял их в бесплатный файлообменный сервис под названием Keep.sh.

"Громкость повторяющихся, часто грубых и агрессивных кампаний заглушает тишину, тонкость и сложность первоначального вторжения, а также действия после эксплуатации, которые могут произойти, как только Pawn Storm закрепится в организациях-жертвах", - сказали исследователи.

Развитие событий происходит после того, как в "Recorded Future News" стало известно о продолжающейся хакерской кампании, проводимой российским агентом по угрозам COLDRIVER (он же Calisto, Iron Frontier или Star Blizzard), который выдает себя за исследователей и академиков, чтобы перенаправлять потенциальных жертв на страницы сбора учетных данных.

Атаки, приписываемые "агрессивной" хакерской группе под названием APT28, нацелились на организации, занимающиеся иностранными делами, энергетикой, обороной и транспортом, а также на тех, кто связан с трудовыми ресурсами, социальным обеспечением, финансами, родительством и местными городскими советами.

Компания по кибербезопасности Trend Micro оценила эти вторжения как "экономически эффективный метод автоматизации попыток взлома сетей" своих целей, отметив, что злоумышленник, возможно, со временем скомпрометировал тысячи учетных записей электронной почты.

APT28 также отслеживается более широким сообществом кибербезопасности под названиями Blue Athena, BlueDelta, Fancy Bear, Fighting Ursa, Forest Blizzard (ранее Strontium), FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy и TA422.

Группа, которая, как считается, активна по крайней мере с 2009 года, управляется российской военной разведкой ГРУ и имеет опыт организации шпионского фишинга, содержащего вредоносные вложения или стратегические веб-компрометации, для активации цепочек заражения.

В апреле 2023 года APT28 была замешана в атаках с использованием исправленных недостатков в сетевом оборудовании Cisco для проведения разведки и развертывания вредоносного ПО против выбранных целей.

В декабре субъект национального государства попал в центр внимания за использование уязвимости с повышением привилегий в Microsoft Outlook (CVE-2023-23397, оценка CVSS: 9,8) и WinRAR (CVE-2023-38831, оценка CVSS: 7,8) для доступа к хэшу Net-NTLMv2 пользователя и использования его для проведения ретрансляционной атаки NTLM против другой службы для аутентификации пользователя.

Сообщается, что эксплойт для CVE-2023-23397 использовался для атак на украинские организации еще в апреле 2022 года, согласно рекомендации от CERT-EU за март 2023 года.

Также было замечено использование приманок, связанных с продолжающейся войной Израиля и Хамаса, для облегчения доставки пользовательского бэкдора под названием HeadLace, наряду с нанесением ударов по украинским государственным структурам и польским организациям фишинговыми сообщениями, предназначенными для развертывания бэкдоров и похитителей информации, таких как OCEANMAP, MASEPIE и STEELHOOK.

Одним из важных аспектов атак субъекта угрозы является постоянная попытка улучшить свой операционный план действий, тонкая настройка и усовершенствование подходов, позволяющих избежать обнаружения.

Это включает добавление уровней анонимизации, таких как VPN-сервисы, Tor, IP-адреса центров обработки данных и скомпрометированные маршрутизаторы EdgeOS для выполнения действий по сканированию и зондированию. Другая тактика предполагает отправку фишинговых сообщений со скомпрометированных учетных записей электронной почты через Tor или VPN.

"Pawn Storm также использовала маршрутизаторы EdgeOS для отправки фишинговых электронных писем, выполнения обратных вызовов эксплойтов CVE-2023-23397 в Outlook и кражи учетных данных прокси-сервера на фишинговых веб-сайтах", - сказали исследователи безопасности Фейке Хакеборд и Фернандо Мерсес.

"Часть деятельности группы после эксплуатации включает изменение разрешений папок в почтовом ящике жертвы, что приводит к повышению устойчивости", - сказали исследователи. "Используя учетные записи электронной почты жертвы, возможно боковое перемещение путем отправки дополнительных вредоносных электронных сообщений изнутри организации-жертвы".

В настоящее время неизвестно, сами ли субъекты угрозы взломали эти маршрутизаторы или они используют маршрутизаторы, которые уже были скомпрометированы сторонним субъектом. Тем не менее, по оценкам, было заражено не менее 100 маршрутизаторов EdgeOS.

Кроме того, в недавних кампаниях по сбору учетных данных против европейских правительств использовались поддельные страницы входа, имитирующие Microsoft Outlook, которые размещены на URL-адресах сайтов webhook[.], что ранее приписывалось этой группе.

Однако фишинговая кампания, проведенная в октябре 2022 года, привлекла посольства и другие высокопоставленные организации для доставки "простого" похитителя информации по электронной почте, который захватывал файлы с определенными расширениями и отправлял их в бесплатный файлообменный сервис под названием Keep.sh.

"Громкость повторяющихся, часто грубых и агрессивных кампаний заглушает тишину, тонкость и сложность первоначального вторжения, а также действия после эксплуатации, которые могут произойти, как только Pawn Storm закрепится в организациях-жертвах", - сказали исследователи.

Развитие событий происходит после того, как в "Recorded Future News" стало известно о продолжающейся хакерской кампании, проводимой российским агентом по угрозам COLDRIVER (он же Calisto, Iron Frontier или Star Blizzard), который выдает себя за исследователей и академиков, чтобы перенаправлять потенциальных жертв на страницы сбора учетных данных.