Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Поддерживаемый российским ГРУ исполнитель угроз APT28 был обвинен в организации серии кампаний, нацеленных на сети по всей Европе с помощью вредоносного ПО HeadLace и веб-страниц, собирающих учетные данные.

APT28, также известная под названиями BlueDelta, Fancy Bear, Forest Blizzard, FROZENLAKE, Iron Twilight, ITG05, Pawn Storm, Sednit, Sofacy и TA422, является группой продвинутых постоянных угроз (APT), связанной с подразделением стратегической военной разведки России, ГРУ.

Хакерская команда работает с высоким уровнем скрытности и изощренности, часто демонстрируя свою адаптивность за счет глубокой готовности и специальных инструментов, а также полагаясь на законные интернет-сервисы (LIS) и автономные бинарные файлы (LOLBins), чтобы скрыть свои операции в рамках обычного сетевого трафика.

"С апреля по декабрь 2023 года BlueDelta внедрила вредоносное ПО Headlace в три отдельных этапа, используя методы геозоны для атак на сети по всей Европе с уделением особого внимания Украине", - сообщила Insikt Group из Recorded Future.

"Шпионская деятельность BlueDelta отражает более широкую стратегию, направленную на сбор разведданных о организациях, имеющих военное значение для России в контексте ее продолжающейся агрессии против Украины".

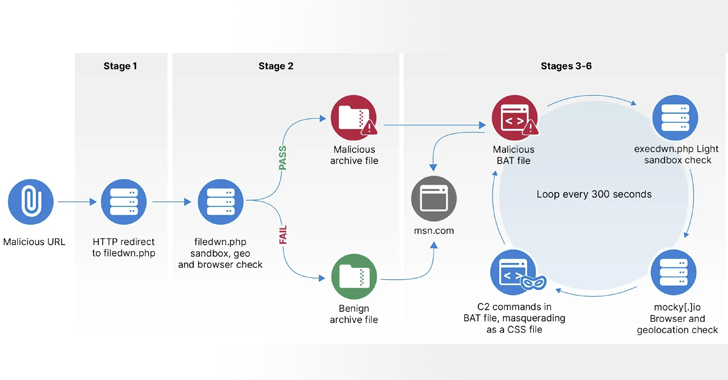

HeadLace, как ранее задокументировано Группой реагирования на компьютерные ситуации Украины (CERT-UA), Zscaler, Proofpoint и IBM X-Force, распространяется через фишинговые электронные письма, содержащие вредоносные ссылки, при нажатии на которые запускается многоступенчатая последовательность заражения для удаления вредоносного ПО.

Сообщается, что BlueDelta использовала семиэтапную цепочку инфраструктуры на первом этапе для доставки вредоносного скрипта Windows BAT (т. Е. HeadLace), который способен загружать и запускать последующие команды командной оболочки при условии проверки "песочницы" и геозоны.

Второй этап, который начался 28 сентября 2023 года, примечателен использованием GitHub в качестве отправной точки инфраструктуры перенаправления, в то время как третий этап перешел на использование PHP-скриптов, размещенных на InfinityFree, начиная с 17 октября 2023 года.

"Последняя обнаруженная активность на третьем этапе была в декабре 2023 года", - говорится в сообщении компании. "С тех пор BlueDelta, вероятно, перестала использовать хостинг InfinityFree и предпочла инфраструктуру хостинга на webhook[.]сайте и mocky[.]io напрямую".

Также было обнаружено, что BlueDelta выполняет операции по сбору учетных данных, предназначенные для таких сервисов, как Yahoo! и UKR[.]net, предоставляя похожие страницы и в конечном итоге обманом заставляя жертв вводить свои учетные данные.

Другой метод включал создание специальных веб-страниц на Mocky, которые взаимодействовали со скриптом Python, запущенным на скомпрометированных маршрутизаторах Ubiquiti, для извлечения введенных учетных данных. Ранее в феврале этого года операция правоохранительных органов под руководством США нарушила работу ботнета Ubiquiti EdgeRouters, который был использован APT28 для этой цели.

Целями деятельности по сбору учетных данных были Министерство обороны Украины, украинские компании по импорту и экспорту оружия, европейская железнодорожная инфраструктура и аналитический центр, базирующийся в Азербайджане.

"Успешное проникновение в сети, связанные с Министерством обороны Украины и европейскими железнодорожными системами, может позволить BlueDelta собирать разведданные, которые потенциально определяют тактику ведения боя и более широкие военные стратегии", - говорится в сообщении Recorded Future.

"Более того, интерес BlueDelta к Азербайджанскому центру экономического и социального развития предполагает программу, направленную на понимание региональной политики и, возможно, влияние на нее".

Развитие событий происходит после того, как была замечена другая спонсируемая государством российская террористическая группа под названием Turla использующая приглашения на семинары по правам человека в качестве фишинговых электронных писем-приманки для выполнения полезной нагрузки, аналогичной бэкдору TinyTurla, с использованием движка Microsoft Build Engine (MSBuild).