Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Российские организации подвергаются кибератакам, в результате которых была обнаружена вредоносная программа для Windows под названием Decoy Dog.

Компания по кибербезопасности Positive Technologies отслеживает активность кластера под названием Operation Lahat, приписывая его группе advanced persistent threat (APT) под названием HellHounds.

"Группа Hellhounds компрометирует выбранные ими организации и закрепляется в их сетях, оставаясь незамеченными в течение многих лет", - сказали исследователи в области безопасности Александр Григорян и Станислав Пыжов. "При этом группа использует основные векторы компрометации, от уязвимых веб-сервисов до доверительных отношений".

HellHounds был впервые задокументирован фирмой в конце ноября 2023 года после компрометации неназванной энергетической компании трояном Decoy Dog. На сегодняшний день подтверждено, что он скомпрометировал 48 жертв в России, включая IT-компании, правительства, фирмы космической отрасли и телекоммуникационных провайдеров.

Есть свидетельства, указывающие на то, что субъект угрозы нацелен на российские компании как минимум с 2021 года, при этом разработка вредоносного ПО началась еще в ноябре 2019 года.

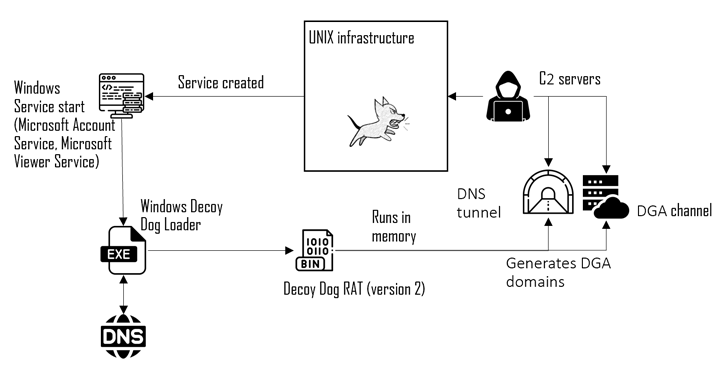

Подробности о Decoy Dog, пользовательском варианте Pupy RAT с открытым исходным кодом, появились в апреле 2023 года, когда Infoblox раскрыл, что вредоносная программа использует DNS-туннелирование для связи со своим командно-контрольным сервером (C2) для удаленного управления зараженными хостами.

Примечательной особенностью вредоносного ПО является его способность перемещать жертв от одного контроллера к другому, позволяя субъектам угрозы поддерживать связь со скомпрометированными машинами и оставаться скрытыми в течение длительных периодов времени.

Атаки с использованием сложного инструментария были в основном ограничены Россией и Восточной Европой, не говоря уже об отдельных системах Linux, хотя Infoblox намекнул на возможность появления версии для Windows.

"Ссылки на Windows в коде намекают на существование обновленного клиента Windows, который включает новые возможности Decoy Dog, хотя все текущие образцы нацелены на Linux", - отмечал Infoblox еще в июле 2023 года.

Последние данные Positive Technologies практически подтверждают наличие идентичной версии Decoy Dog для Windows, которая доставляется критически важным хостам с помощью загрузчика, использующего выделенную инфраструктуру для получения ключа расшифровки полезной нагрузки.

Дальнейший анализ выявил использование HellHounds модифицированной версии другой программы с открытым исходным кодом, известной как 3snake, для получения учетных данных на хостах под управлением Linux.

Компания Positive Technologies заявила, что по крайней мере в двух инцидентах злоумышленнику удалось получить первоначальный доступ к инфраструктуре жертв через подрядчика, используя скомпрометированные учетные данные для входа в систему Secure Shell (SSH).

"Злоумышленникам долгое время удавалось поддерживать свое присутствие в критически важных организациях, расположенных в России", - говорят исследователи.

"Хотя практически весь инструментарий Hellhounds основан на проектах с открытым исходным кодом, злоумышленники проделали довольно хорошую работу, модифицировав его, чтобы обойти защиту от вредоносных программ и обеспечить длительное скрытое присутствие внутри скомпрометированных организаций".