Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Поддерживаемая Россией хакерская группа Turla использовала ранее недокументированный набор вредоносных программ для развертывания бэкдоров и кражи конфиденциальных документов в целевых кибершпионажных кампаниях, направленных на такие важные цели, как Министерство иностранных дел страны Европейского Союза.

Ранее неизвестный фреймворк вредоносных программ, названный его авторами Crutch, использовался в кампаниях, охватывающих период с 2015 года до начала 2020 года.

Вредоносное ПО Turla Crutch было разработано для сбора и удаления конфиденциальных документов и различных других файлов, представляющих интерес для учетных записей Dropbox, контролируемых российской хакерской группой.

«Изощренность атак и технические детали открытия еще больше укрепляют представление о том, что группа Turla обладает значительными ресурсами для работы с таким большим и разнообразным арсеналом», - сказал исследователь ESET Матье Фау в опубликованном сегодня отчете, который заранее поделился с BleepingComputer.

«Более того, Crutch может обойти некоторые уровни безопасности, злоупотребляя законной инфраструктурой - в данном случае Dropbox - для того, чтобы влиться в обычный сетевой трафик, при этом вывозя украденные документы и получая команды от своих операторов».

Очистить ссылки на другие вредоносные программы Turla

Исследователи ESET смогли связать Костыль с российской группой продвинутых постоянных угроз Turla (APT) на основе сходства с бэкдором второго уровня Gazer (он же WhiteBear), который злоумышленники использовали в период с 2016 по 2017 год.

Использование одного и того же ключа RC4 для расшифровки полезных данных, идентичных имен файлов при удалении на одной и той же скомпрометированной машине в сентябре 2017 года и почти идентичных путей PDB - это лишь некоторые из сильных связей между ними, наблюдаемых ESET.

«Учитывая эти элементы и то, что семейства вредоносных программ Turla, как известно, не используются разными группами, мы считаем, что Crutch - это семейство вредоносных программ, которое является частью арсенала Turla», - добавил Фау.

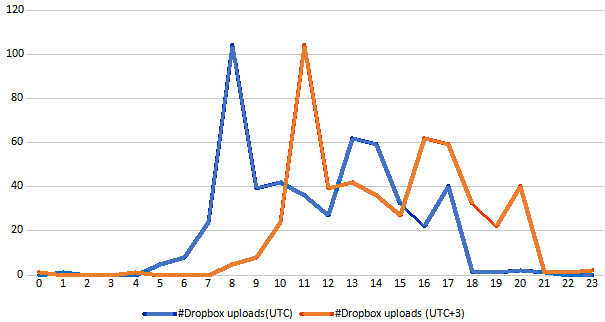

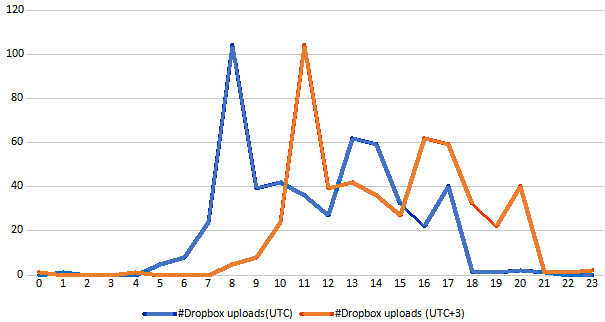

Кроме того, на основании меток времени более 500 ZIP-архивов, содержащих украденные документы и загруженных в учетные записи Dropbox Turla в период с октября 2018 г. по июль 2019 г., часы работы операторов Crutch совпадают с часовым поясом UTC + 3 в России.

Активные часы (ESET)

Dropbox используется для хранения украденных данных

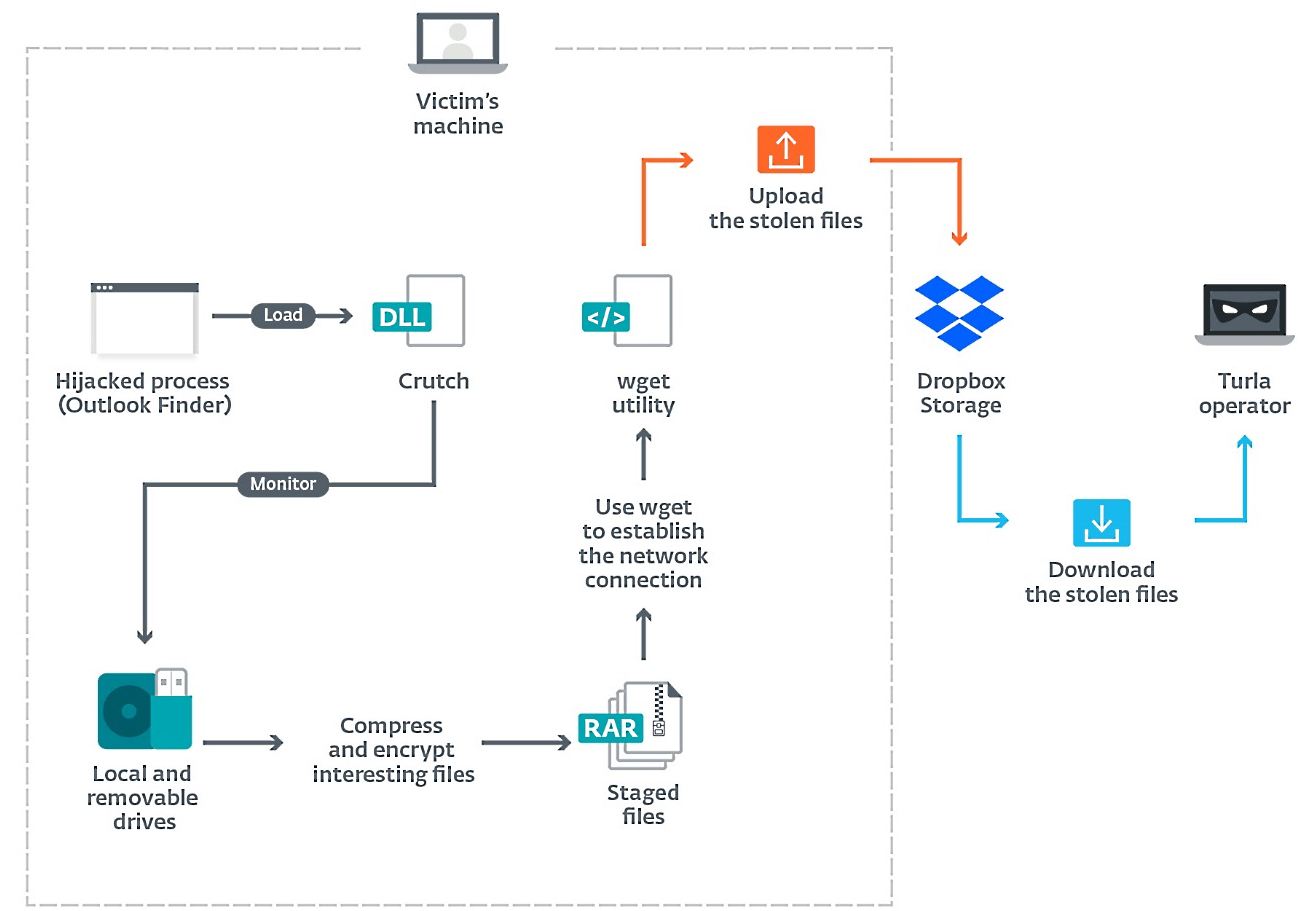

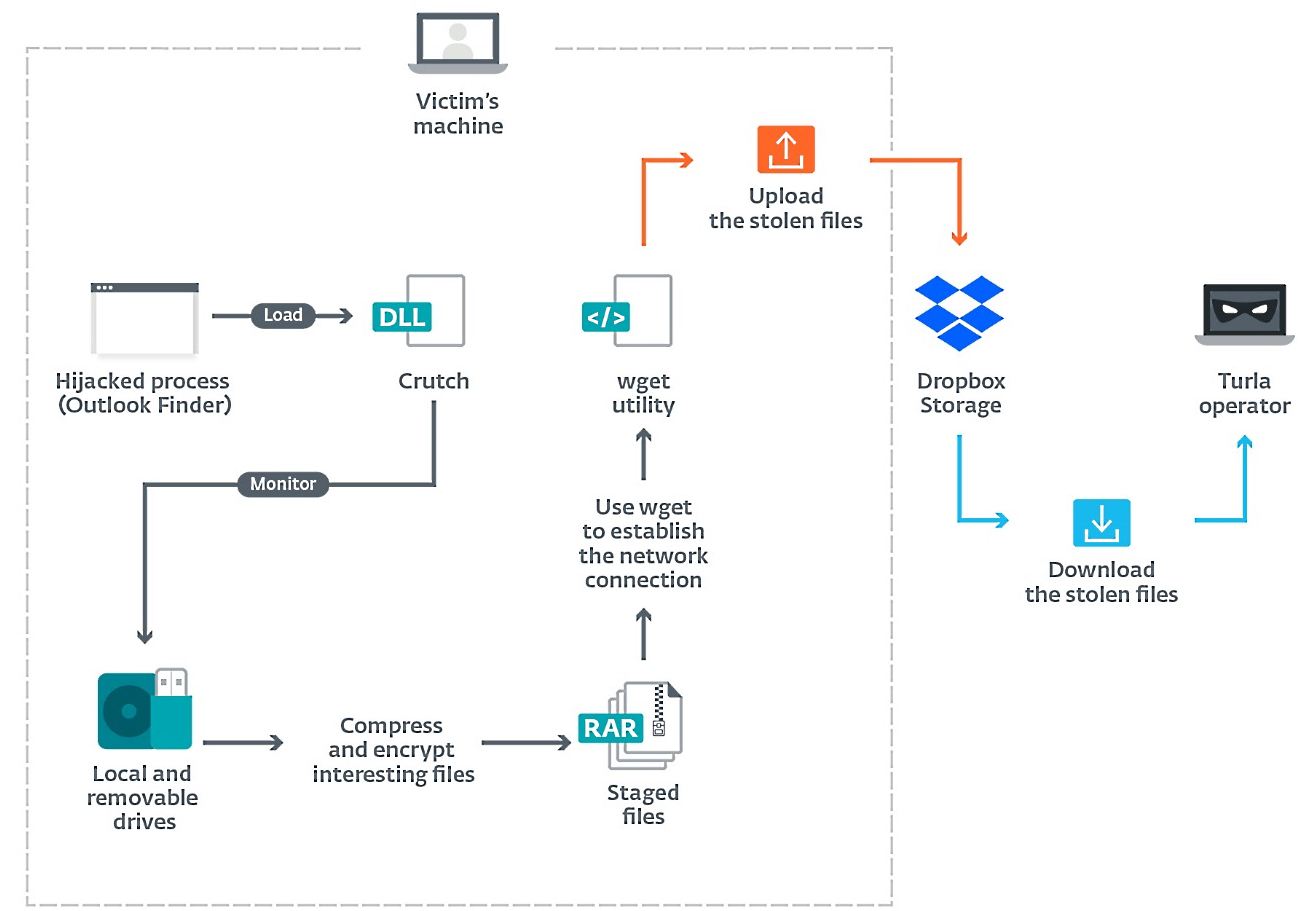

Turla поставила Crutch в качестве бэкдора второй стадии на уже скомпрометированных машинах с использованием имплантатов первой стадии, таких как Skipper, в течение 2017 года, в некоторых случаях спустя месяцы после первоначального взлома, и постэксплуатационной структуры PowerShell Empire с открытым исходным кодом.

Ранние версии Crutch (между 2015 и серединой 2019 года) использовали бэкдорные каналы для связи с жестко запрограммированной учетной записью Dropbox через официальный HTTP API и инструменты мониторинга дисков без сетевых возможностей, которые искали и архивировали интересные документы в виде зашифрованных архивов.

В обновленной версии (отмеченной ESET как «версия 4») добавлен монитор съемного диска с сетевыми возможностями и удален бэкдор.

Однако он позволяет использовать более автоматизированный подход, поскольку он способен «автоматически загружать файлы, найденные на локальных и съемных дисках, в хранилище Dropbox с помощью версии утилиты Wget для Windows».

Архитектура вредоносных программ костыля (ESET)

Обе версии используют перехват DLL для сохранения устойчивости на взломанных устройствах в Chrome, Firefox или OneDrive, при этом Crutch v4 был удален как «старый компонент Microsoft Outlook».

«Костыль показывает, что у группы достаточно новых или недокументированных бэкдоров», - заключил Фау.

«Это открытие еще больше укрепляет мнение о том, что группа Turla обладает значительными ресурсами для управления таким большим и разнообразным арсеналом».

Неортодоксальная шпионская группа

В общей сложности в ходе своих шпионских кампаний Turla взломала тысячи систем, принадлежащих правительствам, посольствам, а также образовательным и исследовательским учреждениям из более чем 100 стран.

Российская APT-группа Turla (также известная как Waterbug и VENOMOUS BEAR ) стояла за кражей информации и шпионскими кампаниями еще в 1996 году.

Турла является главным подозреваемым в атаках на Пентагон и НАСА , Центральное командование США и Министерство иностранных дел Финляндии.

Согласно октябрьскому отчету, опубликованному Accenture Cyber Threat Intelligence (ACTI), хакерская группа также взломала системы нераскрытого европейского правительственного учреждения, используя комбинацию недавно обновленных троянов удаленного администрирования (RAT) и бэкдоров на основе удаленного вызова процедур (RPC).

Эти поддерживаемые государством хакеры также известны неортодоксальными методами, которые они используют в своих кампаниях кибершпионажа, такими как создание троянов-бэкдоров с их собственными API-интерфейсами, контроль вредоносных программ с помощью комментариев к фотографиям Бритни Спирс в Instagram и даже захват инфраструктуры и вредоносных программ Иранский APT OilRig и использует их в своих кампаниях.

Ранее неизвестный фреймворк вредоносных программ, названный его авторами Crutch, использовался в кампаниях, охватывающих период с 2015 года до начала 2020 года.

Вредоносное ПО Turla Crutch было разработано для сбора и удаления конфиденциальных документов и различных других файлов, представляющих интерес для учетных записей Dropbox, контролируемых российской хакерской группой.

«Изощренность атак и технические детали открытия еще больше укрепляют представление о том, что группа Turla обладает значительными ресурсами для работы с таким большим и разнообразным арсеналом», - сказал исследователь ESET Матье Фау в опубликованном сегодня отчете, который заранее поделился с BleepingComputer.

«Более того, Crutch может обойти некоторые уровни безопасности, злоупотребляя законной инфраструктурой - в данном случае Dropbox - для того, чтобы влиться в обычный сетевой трафик, при этом вывозя украденные документы и получая команды от своих операторов».

Очистить ссылки на другие вредоносные программы Turla

Исследователи ESET смогли связать Костыль с российской группой продвинутых постоянных угроз Turla (APT) на основе сходства с бэкдором второго уровня Gazer (он же WhiteBear), который злоумышленники использовали в период с 2016 по 2017 год.

Использование одного и того же ключа RC4 для расшифровки полезных данных, идентичных имен файлов при удалении на одной и той же скомпрометированной машине в сентябре 2017 года и почти идентичных путей PDB - это лишь некоторые из сильных связей между ними, наблюдаемых ESET.

«Учитывая эти элементы и то, что семейства вредоносных программ Turla, как известно, не используются разными группами, мы считаем, что Crutch - это семейство вредоносных программ, которое является частью арсенала Turla», - добавил Фау.

Кроме того, на основании меток времени более 500 ZIP-архивов, содержащих украденные документы и загруженных в учетные записи Dropbox Turla в период с октября 2018 г. по июль 2019 г., часы работы операторов Crutch совпадают с часовым поясом UTC + 3 в России.

Активные часы (ESET)

Dropbox используется для хранения украденных данных

Turla поставила Crutch в качестве бэкдора второй стадии на уже скомпрометированных машинах с использованием имплантатов первой стадии, таких как Skipper, в течение 2017 года, в некоторых случаях спустя месяцы после первоначального взлома, и постэксплуатационной структуры PowerShell Empire с открытым исходным кодом.

Ранние версии Crutch (между 2015 и серединой 2019 года) использовали бэкдорные каналы для связи с жестко запрограммированной учетной записью Dropbox через официальный HTTP API и инструменты мониторинга дисков без сетевых возможностей, которые искали и архивировали интересные документы в виде зашифрованных архивов.

В обновленной версии (отмеченной ESET как «версия 4») добавлен монитор съемного диска с сетевыми возможностями и удален бэкдор.

Однако он позволяет использовать более автоматизированный подход, поскольку он способен «автоматически загружать файлы, найденные на локальных и съемных дисках, в хранилище Dropbox с помощью версии утилиты Wget для Windows».

Архитектура вредоносных программ костыля (ESET)

Обе версии используют перехват DLL для сохранения устойчивости на взломанных устройствах в Chrome, Firefox или OneDrive, при этом Crutch v4 был удален как «старый компонент Microsoft Outlook».

«Костыль показывает, что у группы достаточно новых или недокументированных бэкдоров», - заключил Фау.

«Это открытие еще больше укрепляет мнение о том, что группа Turla обладает значительными ресурсами для управления таким большим и разнообразным арсеналом».

Неортодоксальная шпионская группа

В общей сложности в ходе своих шпионских кампаний Turla взломала тысячи систем, принадлежащих правительствам, посольствам, а также образовательным и исследовательским учреждениям из более чем 100 стран.

Российская APT-группа Turla (также известная как Waterbug и VENOMOUS BEAR ) стояла за кражей информации и шпионскими кампаниями еще в 1996 году.

Турла является главным подозреваемым в атаках на Пентагон и НАСА , Центральное командование США и Министерство иностранных дел Финляндии.

Согласно октябрьскому отчету, опубликованному Accenture Cyber Threat Intelligence (ACTI), хакерская группа также взломала системы нераскрытого европейского правительственного учреждения, используя комбинацию недавно обновленных троянов удаленного администрирования (RAT) и бэкдоров на основе удаленного вызова процедур (RPC).

Эти поддерживаемые государством хакеры также известны неортодоксальными методами, которые они используют в своих кампаниях кибершпионажа, такими как создание троянов-бэкдоров с их собственными API-интерфейсами, контроль вредоносных программ с помощью комментариев к фотографиям Бритни Спирс в Instagram и даже захват инфраструктуры и вредоносных программ Иранский APT OilRig и использует их в своих кампаниях.