Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Cloudflare в четверг заявила, что она смягчила тысячи гиперволюметрических HTTP-атак с распределенным отказом в обслуживании (DDoS), которые использовали недавно обнаруженную уязвимость под названием HTTP / 2 Rapid Reset, 89 из которых превысили 100 миллионов запросов в секунду (RPS).

"Кампания способствовала общему увеличению трафика HTTP DDoS-атак на 65% в третьем квартале по сравнению с предыдущим кварталом", - говорится в отчете компании по веб-инфраструктуре и безопасности, опубликованном The Hacker News. "Аналогичным образом, количество DDoS-атак L3 / 4 также увеличилось на 14%".

Общее количество запросов на HTTP DDoS-атаку за квартал выросло до 8,9 трлн, по сравнению с 5,4 трлн во втором квартале 2023 года и 4,7 трлн в первом квартале 2023 года. Количество запросов на атаку в 4 квартале 2022 года составило 6,5 трлн.

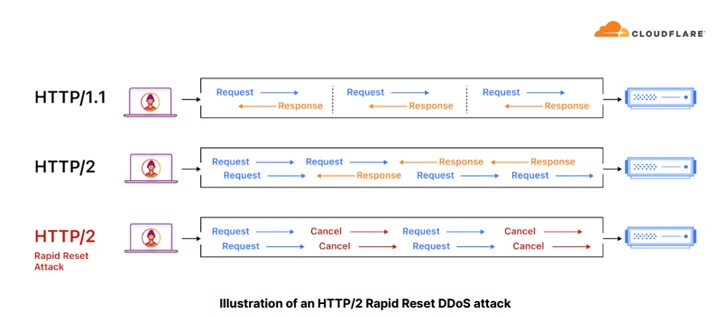

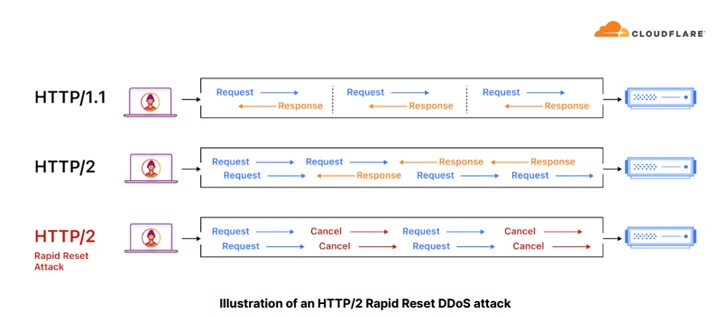

HTTP / 2 Rapid Reset (CVE-2023-44487) была обнаружена ранее в этом месяце после скоординированного раскрытия в масштабах всей отрасли информации о DDoS-атаках, организованных неизвестным субъектом путем использования уязвимости для атак на различных провайдеров, таких как Amazon Web Services (AWS), Cloudflare и Google Cloud.

Быстро, в раскрытии своего собственного об этом в среду заявил он парировал аналогичные атаки, которые достигли своего пика в объеме около 250 млн запросов в секунду и продолжительностью около трех минут.

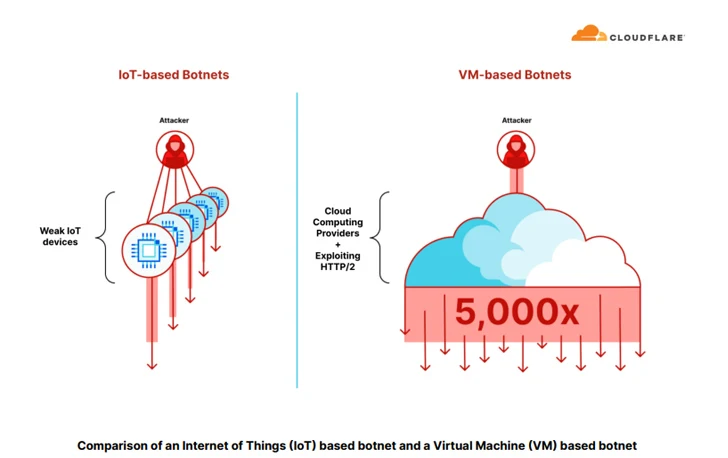

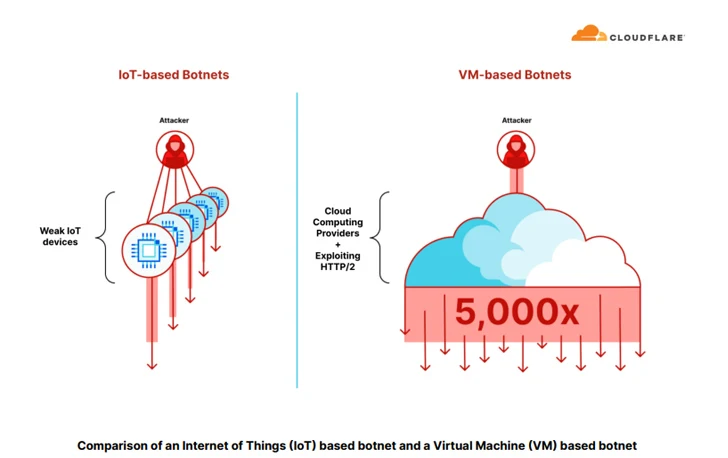

"Ботнеты, использующие платформы облачных вычислений и эксплуатирующие HTTP / 2, способны генерировать до x5 000 дополнительных усилий на узел ботнета", - отметили в Cloudflare. "Это позволило им запускать сверхобъемные DDoS-атаки только с небольшим ботнетом, насчитывающим 5-20 тысяч узлов".

Некоторые из ведущих отраслей, на которые нацелены HTTP DDoS-атаки, включают игры, IT, криптовалюты, компьютерное программное обеспечение и телекоммуникации, при этом США, Китай, Бразилия, Германия и Индонезия являются крупнейшими источниками DDoS-атак прикладного уровня (L7).

С другой стороны, США, Сингапур, Китай, Вьетнам и Канада стали основными целями HTTP DDoS-атак.

"Второй квартал подряд DNS-атаки были самыми распространенными DDoS-атаками", - заявили в компании. "Почти 47% всех атак были основаны на DNS. Это на 44% больше по сравнению с предыдущим кварталом. На втором месте остаются SYN-флуды, за которыми следуют ПЕРВЫЕ флуды, UDP-флуды и Mirai-атаки."

Еще одним заметным изменением является снижение числа DDoS-атак с требованием выкупа, которое, по словам Cloudflare, "связано с тем, что субъекты угрозы поняли, что организации не будут им платить".

Раскрытие информации произошло на фоне колебаний интернет-трафика и всплеска DDoS-атак после войны Израиля и ХАМАСА, когда Cloudflare отразила несколько попыток атак, направленных на израильские и палестинские веб-сайты.

"Кампания способствовала общему увеличению трафика HTTP DDoS-атак на 65% в третьем квартале по сравнению с предыдущим кварталом", - говорится в отчете компании по веб-инфраструктуре и безопасности, опубликованном The Hacker News. "Аналогичным образом, количество DDoS-атак L3 / 4 также увеличилось на 14%".

Общее количество запросов на HTTP DDoS-атаку за квартал выросло до 8,9 трлн, по сравнению с 5,4 трлн во втором квартале 2023 года и 4,7 трлн в первом квартале 2023 года. Количество запросов на атаку в 4 квартале 2022 года составило 6,5 трлн.

HTTP / 2 Rapid Reset (CVE-2023-44487) была обнаружена ранее в этом месяце после скоординированного раскрытия в масштабах всей отрасли информации о DDoS-атаках, организованных неизвестным субъектом путем использования уязвимости для атак на различных провайдеров, таких как Amazon Web Services (AWS), Cloudflare и Google Cloud.

Быстро, в раскрытии своего собственного об этом в среду заявил он парировал аналогичные атаки, которые достигли своего пика в объеме около 250 млн запросов в секунду и продолжительностью около трех минут.

"Ботнеты, использующие платформы облачных вычислений и эксплуатирующие HTTP / 2, способны генерировать до x5 000 дополнительных усилий на узел ботнета", - отметили в Cloudflare. "Это позволило им запускать сверхобъемные DDoS-атаки только с небольшим ботнетом, насчитывающим 5-20 тысяч узлов".

Некоторые из ведущих отраслей, на которые нацелены HTTP DDoS-атаки, включают игры, IT, криптовалюты, компьютерное программное обеспечение и телекоммуникации, при этом США, Китай, Бразилия, Германия и Индонезия являются крупнейшими источниками DDoS-атак прикладного уровня (L7).

С другой стороны, США, Сингапур, Китай, Вьетнам и Канада стали основными целями HTTP DDoS-атак.

"Второй квартал подряд DNS-атаки были самыми распространенными DDoS-атаками", - заявили в компании. "Почти 47% всех атак были основаны на DNS. Это на 44% больше по сравнению с предыдущим кварталом. На втором месте остаются SYN-флуды, за которыми следуют ПЕРВЫЕ флуды, UDP-флуды и Mirai-атаки."

Еще одним заметным изменением является снижение числа DDoS-атак с требованием выкупа, которое, по словам Cloudflare, "связано с тем, что субъекты угрозы поняли, что организации не будут им платить".

Раскрытие информации произошло на фоне колебаний интернет-трафика и всплеска DDoS-атак после войны Израиля и ХАМАСА, когда Cloudflare отразила несколько попыток атак, направленных на израильские и палестинские веб-сайты.