Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

В постоянно меняющемся ландшафте кибербезопасности злоумышленники всегда ищут уязвимости и эксплойты в среде организации. Они нацелены не только на отдельные слабые места; они ищут комбинации воздействий и методов атаки, которые могут привести их к желаемой цели.

Несмотря на наличие многочисленных инструментов обеспечения безопасности, организациям часто приходится сталкиваться с двумя основными проблемами; Во-первых, этим инструментам часто не хватает способности эффективно определять приоритеты угроз, оставляя специалистов по безопасности в неведении относительно того, какие проблемы требуют немедленного внимания. Во-вторых, эти инструменты часто не дают представления о том, как отдельные проблемы объединяются и как злоумышленники могут использовать их для доступа к критически важным ресурсам. Недостаток понимания может привести к тому, что организации либо попытаются все исправить, либо, что еще опаснее, вообще ничего не предпримут.

В этой статье мы рассмотрим 7 сценариев реальных путей атак, с которыми столкнулись наши штатные эксперты при использовании платформы управления уязвимостью XM Cyber в гибридных средах заказчиков в течение 2023 года. Эти сценарии дают ценную информацию о динамичной и постоянно меняющейся природе киберугроз.

От сложных путей атак, требующих выполнения нескольких шагов, до пугающе простых, состоящих всего из нескольких шагов, наше исследование раскрывает ошеломляющую реальность: 75% критически важных активов организации могут быть скомпрометированы в их текущем состоянии безопасности. Еще больше сбивает с толку тот факт, что 94% этих критически важных активов могут быть скомпрометированы за четыре этапа или меньше с начальной точки взлома. Такая изменчивость подчеркивает необходимость в правильных инструментах для эффективного прогнозирования и противодействия этим угрозам.

Теперь, без лишних слов, давайте рассмотрим эти пути атаки в реальной жизни и уроки, которые они нам преподносят.

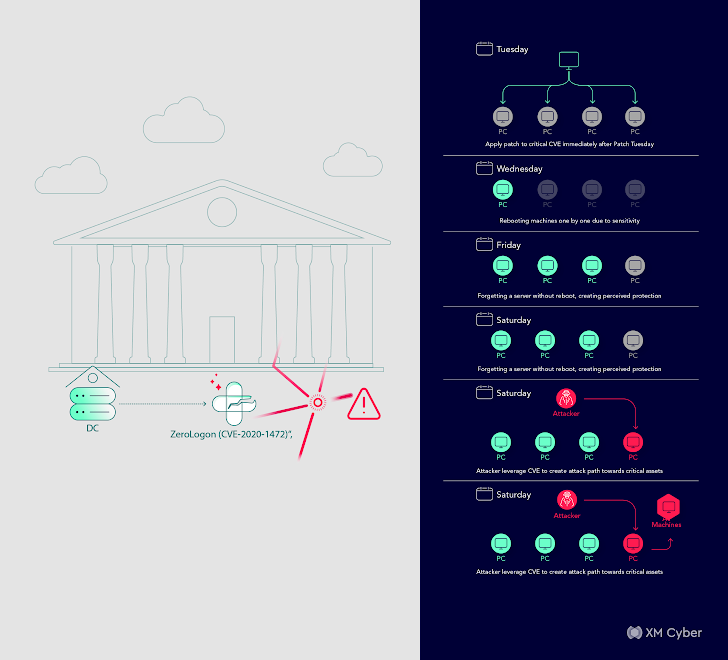

История № 1

Клиент: Крупная финансовая компания.Сценарий: Обычный звонок клиента.

Путь атаки: Использование широковещательных сообщений DHCP версии 6 для выполнения атаки "Человек посередине", потенциально ставящей под угрозу около 200 систем Linux.

Воздействие: компрометация многочисленных серверов Linux с возможностью утечки данных или атак с целью получения выкупа.

Исправление: отключение DHCPv6 и исправление уязвимых систем, а также обучение разработчиков безопасности SSH-ключа.

В этом сценарии крупная финансовая компания столкнулась с угрозой атаки "Человек посередине" из-за незащищенных широковещательных сообщений DHCP версии 6. Злоумышленник мог воспользоваться этой уязвимостью для компрометации примерно 200 систем Linux. Этот компромисс мог привести к утечке данных, атакам с требованием выкупа или другим вредоносным действиям. Исправление включало отключение DHCPv6, исправление уязвимых систем и повышение уровня обучения разработчиков безопасности SSH-ключа.

История № 2

Клиент: крупная туристическая компания.Сценарий: интеграция инфраструктуры после слияния.

Путь атаки: запущенный сервер с неиспользованными исправлениями, включая PrintNightmare и EternalBlue, потенциально ставящими под угрозу критически важные ресурсы.

Воздействие: Потенциальный риск для критически важных активов.

Исправление: Отключение ненужного сервера, снижение общего риска.

В этом сценарии крупная туристическая компания после слияния не смогла применить критические исправления на запущенном сервере. Этот недосмотр сделал их уязвимыми к известным уязвимостям, таким как PrintNightmare и EternalBlue, потенциально ставящим под угрозу критически важные активы. Решение, однако, было относительно простым: отключить ненужный сервер, чтобы снизить общий риск.

История № 3

Клиент: Крупный поставщик медицинских услуг.Сценарий: Обычный звонок клиента.

Путь атаки: Путь атаки, использующий групповые разрешения аутентифицированных пользователей для потенциального предоставления доступа администратору домена.

Воздействие: Полная компрометация домена.

Исправление: Быстрое удаление разрешений на изменение путей.

В этом сценарии крупный поставщик медицинских услуг столкнулся с тревожной перспективой пути атаки, который использует групповые разрешения аутентифицированных пользователей, потенциально предоставляя доступ администратору домена. Необходимы были быстрые действия, включающие незамедлительное удаление разрешений на изменение путей.

История № 4

Клиент: Глобальное финансовое учреждение.Сценарий: Обычный звонок клиента.

Путь атаки: сложный путь, включающий учетные записи служб, порты SMB, SSH-ключи и роли IAM, потенциально способный скомпрометировать критически важные ресурсы.

Воздействие: Потенциально катастрофическое, если им воспользоваться.

Исправление: быстрое удаление закрытых SSH-ключей, сброс разрешений роли IAM и удаление пользователя.

В этом сценарии глобальное финансовое учреждение столкнулось со сложным путем атаки, в котором использовались учетные записи служб, порты SMB, SSH-ключи и роли IAM. Потенциал компрометации критически важных активов был очень велик. Потребовалось быстрое исправление, включающее удаление закрытых SSH-ключей, сброс разрешений роли IAM и удаление пользователя.

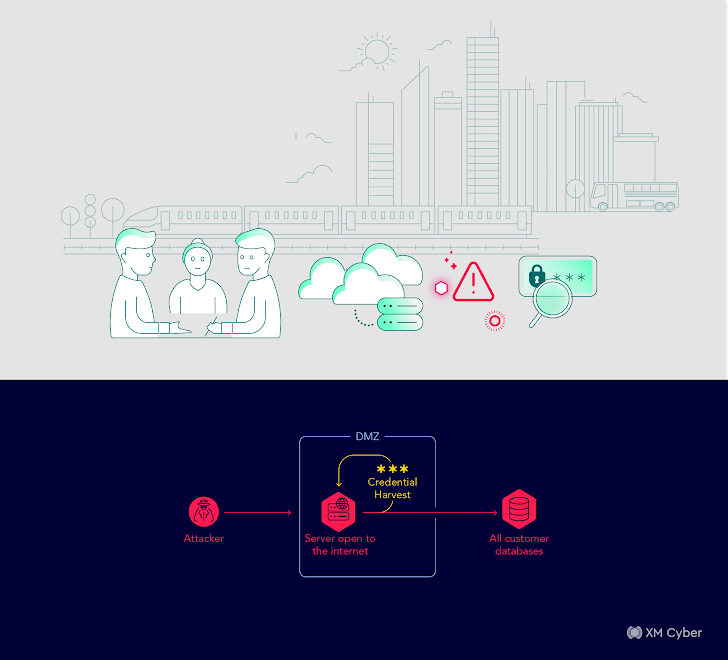

История № 5

Клиент: Компания общественного транспорта.Сценарий: Ознакомительное совещание.

Путь атаки: прямой путь от сервера DMZ к компрометации домена, потенциально ведущий к компрометации контроллера домена.

Воздействие: Потенциальная компрометация всего домена.

Исправление: ограничение разрешений и удаление пользователя.

В этом сценарии компания общественного транспорта обнаружила прямой путь от сервера DMZ к компрометации домена, что в конечном итоге могло привести к компрометации всего домена. Решающее значение имело немедленное исправление, включающее ограничение разрешений и удаление пользователей.

История № 6

Клиент: Больница, уделяющая особое внимание безопасности.Сценарий: Обычный звонок клиента.

Путь атаки: неправильная конфигурация Active Directory, позволяющая любому прошедшему проверку подлинности пользователю сбросить пароли, создавая широкое поле для атаки.

Воздействие: Потенциальный захват учетных записей.

Исправление: Усиление безопасности Active directory и комплексный план исправления.

Этот сценарий выявил уязвимость больницы из-за неправильной настройки Active Directory. Эта неправильная настройка позволяла любому аутентифицированному пользователю сбрасывать пароли, значительно расширяя область атаки. Для устранения неполадок потребовалось ужесточение безопасности active directory и реализация комплексного плана исправления.

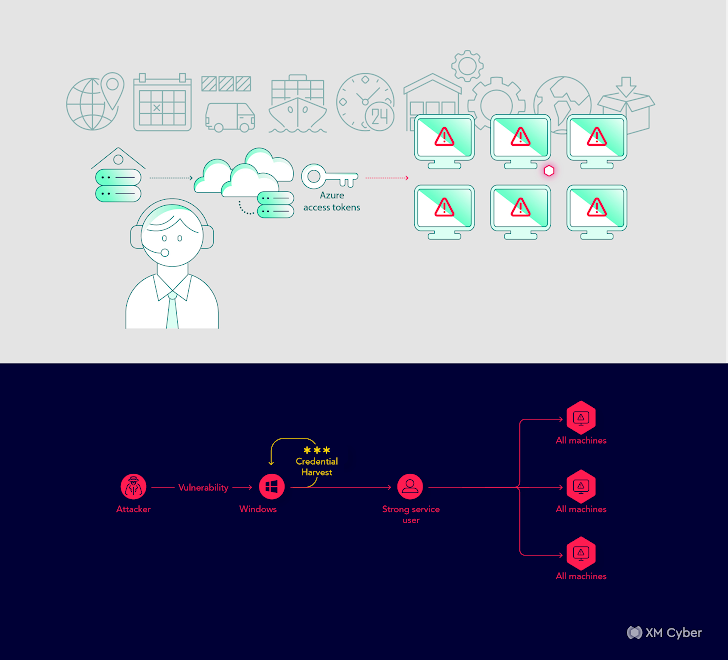

История № 7

Клиент: Крупная судоходная и логистическая компания.Сценарий: Обычный звонок клиента.

Путь атаки: сложный путь атаки с рабочей станции на Azure, потенциально ставящий под угрозу всю корпоративную среду.

Воздействие: Потенциальная компрометация всей корпоративной среды.

Исправление: корректировка роли пользователя и устранение проблем.

В этом сценарии крупная судоходная и логистическая компания обнаружила сложный путь атаки, который мог позволить злоумышленникам поставить под угрозу всю корпоративную среду. Исправление потребовало корректировки ролей пользователей и тщательного устранения выявленных проблем.

Большой вынос

Общим в этих сценариях является то, что каждая организация принимала надежные меры безопасности, придерживалась лучших практик и считала, что понимает свои риски. Однако они часто рассматривали эти риски изолированно, создавая ложное чувство безопасности.К счастью, эти организации смогли получить контекстно-ориентированное представление о своей среде с помощью правильных инструментов. Они узнали, как различные проблемы могут пересекаться и действительно пересекаются, и, таким образом, определили приоритетность необходимых исправлений, чтобы укрепить свою систему безопасности и эффективно смягчить эти угрозы.