Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Было замечено, что троянец удаленного доступа с открытым исходным кодом, известный как Quasar RAT, использует стороннюю загрузку DLL, чтобы оставаться незамеченным и незаметно перекачивать данные со скомпрометированных хостов Windows.

"Этот метод использует встроенную команду trust these files в среде Windows", - сказали исследователи Uptycs Теджасвини Сандаполла и Картиккумар Катиресан в отчете, опубликованном на прошлой неделе, в котором подробно описывается зависимость вредоносного ПО от ctfmon.exe и calc.exe как часть цепочки атак.

Также известный под названиями CinaRAT или Yggdrasil, Quasar RAT - это инструмент удаленного администрирования на основе C #, способный собирать системную информацию, список запущенных приложений, файлы, нажатия клавиш, скриншоты и выполнять произвольные команды командной строки.

Сторонняя загрузка DLL - это популярный метод, применяемый многими исполнителями угроз для выполнения своих собственных полезных задач путем установки поддельного DLL-файла с именем, которое, как известно, ищет вредоносный исполняемый файл.

"Злоумышленники, вероятно, используют стороннюю загрузку как средство маскировки действий, которые они выполняют в рамках законной, надежной и потенциально улучшенной системы или программного процесса", - отмечает MITRE в своем объяснении метода атаки.

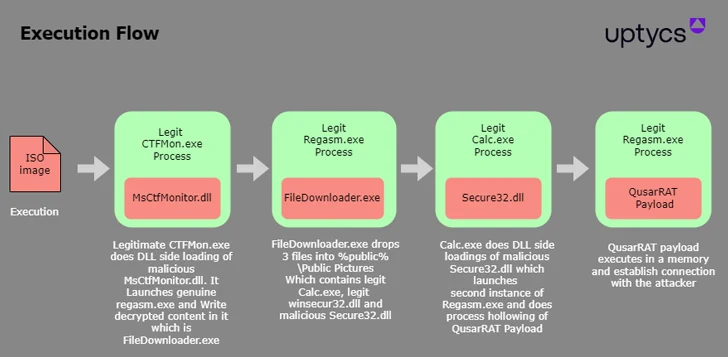

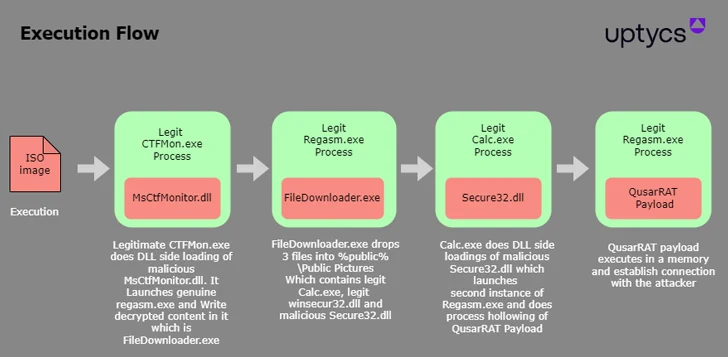

Отправной точкой атаки, задокументированной Uptycs, является файл ISO-образа, содержащий три файла: законный двоичный файл с именем ctfmon.exe, переименованный в eBill-997358806.exe, MsCtfMonitor.файл dll, переименованный в monitor.ini, и вредоносный MsCtfMonitor.dll.

"При запуске двоичного файла "eBill-997358806.exe" он инициирует загрузку файла под названием "MsCtfMonitor".dll' (имя замаскировано) с помощью технологии боковой загрузки DLL, в которой скрыт вредоносный код", - сказали исследователи.

Скрытый код - это еще один исполняемый файл "FileDownloader.exe", который вводится в Regasm.exe средство регистрации сборок Windows, чтобы запустить следующий этап, подлинный calc.exe файл, который загружает вредоносный Secure32.dll снова используйте стороннюю загрузку DLL и запустите конечную полезную нагрузку Quasar RAT.

Троянец, со своей стороны, устанавливает соединения с удаленным сервером для отправки системной информации и даже настраивает обратный прокси-сервер для удаленного доступа к конечной точке.

Личность субъекта угрозы и точный начальный вектор доступа, используемый для осуществления атаки, неясны, но, вероятно, они распространяются посредством фишинговых электронных писем, поэтому пользователям крайне важно быть настороже в отношении сомнительных электронных писем, ссылок или вложений.

"Этот метод использует встроенную команду trust these files в среде Windows", - сказали исследователи Uptycs Теджасвини Сандаполла и Картиккумар Катиресан в отчете, опубликованном на прошлой неделе, в котором подробно описывается зависимость вредоносного ПО от ctfmon.exe и calc.exe как часть цепочки атак.

Также известный под названиями CinaRAT или Yggdrasil, Quasar RAT - это инструмент удаленного администрирования на основе C #, способный собирать системную информацию, список запущенных приложений, файлы, нажатия клавиш, скриншоты и выполнять произвольные команды командной строки.

Сторонняя загрузка DLL - это популярный метод, применяемый многими исполнителями угроз для выполнения своих собственных полезных задач путем установки поддельного DLL-файла с именем, которое, как известно, ищет вредоносный исполняемый файл.

"Злоумышленники, вероятно, используют стороннюю загрузку как средство маскировки действий, которые они выполняют в рамках законной, надежной и потенциально улучшенной системы или программного процесса", - отмечает MITRE в своем объяснении метода атаки.

Отправной точкой атаки, задокументированной Uptycs, является файл ISO-образа, содержащий три файла: законный двоичный файл с именем ctfmon.exe, переименованный в eBill-997358806.exe, MsCtfMonitor.файл dll, переименованный в monitor.ini, и вредоносный MsCtfMonitor.dll.

"При запуске двоичного файла "eBill-997358806.exe" он инициирует загрузку файла под названием "MsCtfMonitor".dll' (имя замаскировано) с помощью технологии боковой загрузки DLL, в которой скрыт вредоносный код", - сказали исследователи.

Скрытый код - это еще один исполняемый файл "FileDownloader.exe", который вводится в Regasm.exe средство регистрации сборок Windows, чтобы запустить следующий этап, подлинный calc.exe файл, который загружает вредоносный Secure32.dll снова используйте стороннюю загрузку DLL и запустите конечную полезную нагрузку Quasar RAT.

Троянец, со своей стороны, устанавливает соединения с удаленным сервером для отправки системной информации и даже настраивает обратный прокси-сервер для удаленного доступа к конечной точке.

Личность субъекта угрозы и точный начальный вектор доступа, используемый для осуществления атаки, неясны, но, вероятно, они распространяются посредством фишинговых электронных писем, поэтому пользователям крайне важно быть настороже в отношении сомнительных электронных писем, ссылок или вложений.