Тайваньская компания QNAP выпустила исправления для набора недостатков средней степени тяжести, влияющих на QTS и QuTS hero, некоторые из которых могут быть использованы для выполнения кода на своих устройствах сетевого хранилища (NAS).

Ниже перечислены проблемы, влияющие на QTS 5.1.x и QuTS hero h5.1.x -

- CVE-2024-21902 - Неправильное назначение разрешений для уязвимости критического ресурса, которая может позволить прошедшим проверку подлинности пользователям считывать или изменять ресурс по сети

- CVE-2024-27127 - уязвимость двойного действия, которая может позволить аутентифицированным пользователям выполнять произвольный код по сети

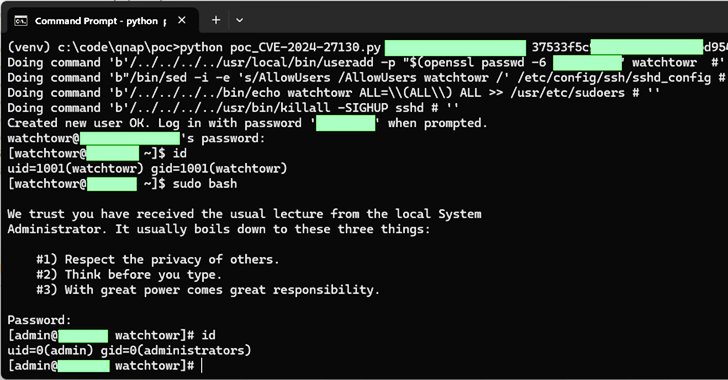

- CVE-2024-27128, CVE-2024-27129 и CVE-2024-27130 - Набор уязвимостей переполнения буфера, которые могут позволить прошедшим проверку подлинности пользователям выполнять произвольный код по сети

"Уязвимость CVE-2024-27130, о которой сообщалось под идентификатором WatchTowr WT-2023-0054, вызвана небезопасным использованием функции 'strcpy' в функции No_Support_ACL, которая используется запросом get_file_size в скрипте share.cgi", - сказал QNAP.

"Этот скрипт используется при совместном использовании мультимедиа с внешними пользователями. Чтобы воспользоваться этой уязвимостью, злоумышленнику требуется действительный параметр ssid, который генерируется, когда пользователь NAS предоставляет общий доступ к файлу со своего устройства QNAP ".

Также было указано, что во всех версиях QTS 4.x и 5.x включена рандомизация расположения адресного пространства (ASLR), что затрудняет злоумышленнику использование уязвимости.

Исправления поступили через четыре дня после того, как сингапурская компания по кибербезопасности опубликовала подробную информацию в общей сложности о 15 уязвимостях, включая четыре отдельных бага, которые могут быть использованы для обхода аутентификации и выполнения произвольного кода.

Уязвимости, отслеживаемые с CVE-2023-50361 по CVE-2023-50364 – были устранены QNAP 25 апреля 2024 года после раскрытия информации в декабре 2023 года.

Стоит отметить, что компания еще не выпустила исправления для CVE-2024-27131, который был описан watchTowr как случай "подмены журнала с помощью x-forwarded-for [который] позволяет пользователям записывать загрузки по запросу из произвольного исходного местоположения".

QNAP заявила, что CVE-2024-27131 - это не реальная уязвимость, а скорее выбор дизайна, который требует изменения спецификаций пользовательского интерфейса в QuLog Center. Ожидается, что это будет исправлено в QTS 5.2.0.

Подробности о четырех других уязвимостях, о которых сообщила watchTowr, в настоящее время не разглашаются, три из них в настоящее время находятся на рассмотрении. Четвертой проблеме присвоен идентификатор CVE, и она будет исправлена в предстоящем выпуске.

watchTowr заявила, что была вынуждена обнародовать недостатки на прошлой неделе после того, как QNAP не смогла устранить их в течение установленного 90-дневного периода публичного раскрытия, и что это было щедро, предоставив компании "несколько расширений" для их устранения.

В ответ QNAP заявила, что сожалеет о проблемах с координацией, заявив, что обязуется выпустить исправления для уязвимостей высокой или критической серьезности в течение 45 дней. Исправления для уязвимостей средней серьезности будут выпущены в течение 90 дней.

"Мы приносим извинения за любые неудобства, которые это могло вызвать, и намерены постоянно улучшать наши меры безопасности", - добавлено в нем. "Наша цель - тесно сотрудничать с исследователями по всему миру, чтобы обеспечить высочайшее качество безопасности для наших продуктов".

В связи с уязвимостями в устройствах QNAP NAS, которые в прошлом использовались злоумышленниками-вымогателями, пользователям рекомендуется как можно скорее перейти на последние версии QTS и QuTS hero для устранения потенциальных угроз.