CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

Во встроенном ПО Intelligent Platform Management Interface (IPMI) для контроллеров управления базовой платой Supermicro (BMCS) было обнаружено множество уязвимостей в системе безопасности, которые могут привести к повышению привилегий и выполнению вредоносного кода в затронутых системах.

Согласно Binarly, семь недостатков, отслеживаемых с CVE-2023-40284 по CVE-2023-40290, различаются по степени серьезности от высокой до критической, что позволяет субъектам, не прошедшим проверку подлинности, получить root-доступ к системе BMC. Supermicro отправила обновление прошивки BMC для исправления ошибок.

BMC - это специальные процессоры на серверных материнских платах, которые поддерживают удаленное управление, позволяя администраторам отслеживать аппаратные показатели, такие как температура, настройка скорости вентилятора и обновление встроенного программного обеспечения системы UEFI. Более того, чипы BMC остаются работоспособными, даже если операционная система хоста отключена, что делает их выгодным средством атаки для развертывания стойких вредоносных программ.

Краткое описание каждой из уязвимостей приведено ниже -

- CVE-2023-40284, CVE-2023-40287 и CVE-2023-40288 (оценки CVSS: 9,6) - три ошибки межсайтового скриптинга (XSS), которые позволяют удаленным злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код JavaScript в контексте вошедшего в систему пользователя BMC.

- CVE-2023-40285 и CVE-2023-40286 (оценка CVSS: 8,6) - две ошибки межсайтового скриптинга (XSS), которые позволяют удаленным злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код JavaScript в контексте вошедшего в систему пользователя BMC путем заражения файлов cookie браузера или локального хранилища.

- CVE-2023-40289 (оценка CVSS: 9.1) - ошибка при внедрении команд в операционную систему, которая позволяет выполнять вредоносный код от имени пользователя с правами администратора.

- CVE-2023-40290 (оценка CVSS: 8.3) - ошибка межсайтового скриптинга (XSS), которая позволяет удаленным злоумышленникам, не прошедшим проверку подлинности, выполнять произвольный код JavaScript в контексте зарегистрированного пользователя BMC, но только при использовании браузера Internet Explorer 11 в Windows.

"Эта привилегия позволяет сделать атаку устойчивой даже при перезагрузке компонента BMC и перемещаться вбок в пределах скомпрометированной инфраструктуры, заражая другие конечные точки".

Другие шесть уязвимостей – в частности, CVE-2023-40284, CVE-2023-40287 и CVE-2023-40288 – могли быть использованы для создания учетной записи с правами администратора для компонента веб-сервера программного обеспечения BMC IPMI.

В результате удаленный злоумышленник, желающий получить контроль над серверами, мог объединить их с CVE-2023-40289 для выполнения внедрения команд и выполнения кода. В гипотетическом сценарии это может проявляться в виде отправки фишингового электронного письма, содержащего заминированную ссылку на адрес электронной почты администратора, при нажатии на которую запускается выполнение полезной нагрузки XSS.

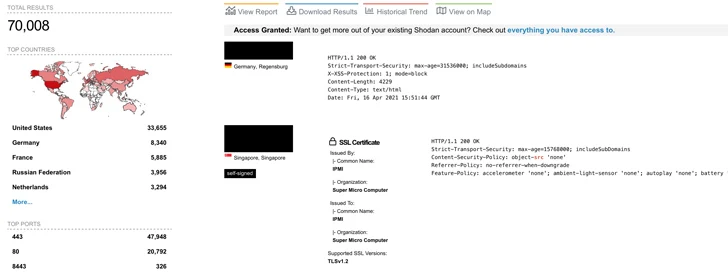

В настоящее время нет доказательств какого-либо злонамеренного использования существующих уязвимостей, хотя Binarly заявила, что в начале октября 2023 года наблюдала более 70 000 экземпляров веб-интерфейсов Supermicro IPMI, доступных в Интернете.

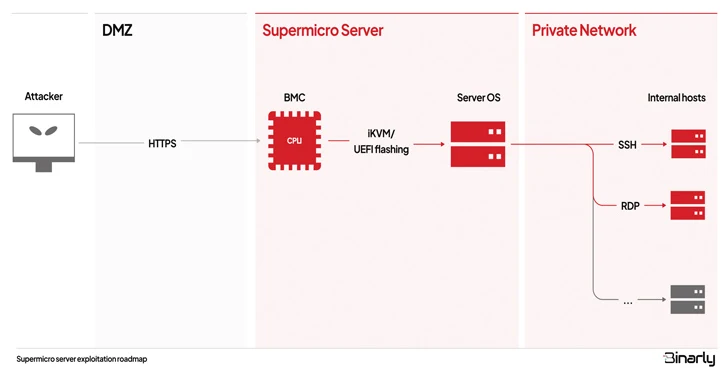

"Во-первых, можно удаленно скомпрометировать систему BMC, используя уязвимости в компоненте веб-сервера, доступном для Интернета", - пояснила компания по обеспечению безопасности прошивки.

"Затем злоумышленник может получить доступ к операционной системе сервера с помощью законных функций BMC iKVM remote control или путем прошивки UEFI целевой системы вредоносной прошивкой, которая позволяет осуществлять постоянный контроль над операционной системой хоста. С этого момента ничто не мешает злоумышленнику перемещаться по внутренней сети, ставя под угрозу другие хосты".

Ранее в этом году в AMI MegaRAC BMCs были выявлены две бреши в системе безопасности, которые при успешном использовании могут позволить злоумышленникам удаленно захватывать уязвимые серверы и развертывать вредоносное ПО.