Brother

Professional

- Messages

- 2,590

- Reaction score

- 526

- Points

- 113

Злоумышленники могут злоупотреблять новой "техникой взлома после эксплуатации", чтобы визуально обмануть цель, заставив ее поверить, что ее Apple iPhone работает в режиме карантина, когда на самом деле это не так, и проводить скрытые атаки.

Новый метод, подробно описанный Jamf Threat Labs в отчете, опубликованном в Hacker News, "показывает, что если хакер уже проник на ваше устройство, он может "обойти" режим карантина, когда вы активируете его".

Другими словами, цель состоит в том, чтобы внедрить режим поддельной блокировки на устройстве, скомпрометированном злоумышленником с помощью других средств, таких как не устраненные уязвимости безопасности, которые могут вызвать выполнение произвольного кода.

Режим карантина, представленный Apple в прошлом году с iOS 16, является усиленной мерой безопасности, которая направлена на защиту людей с высоким риском от сложных цифровых угроз, таких как шпионские программы-наемники, за счет минимизации поверхности атаки.

Чего она не делает, так это предотвращает выполнение вредоносных полезных нагрузок на скомпрометированном устройстве, тем самым позволяя троянцу, развернутому на нем, манипулировать режимом карантина и создавать у пользователей иллюзию безопасности.

"В случае зараженного телефона нет никаких мер предосторожности, чтобы остановить запуск вредоносного ПО в фоновом режиме, независимо от того, активирует пользователь режим карантина или нет", - заявили исследователи безопасности Ху Ке и Нир Авраам.

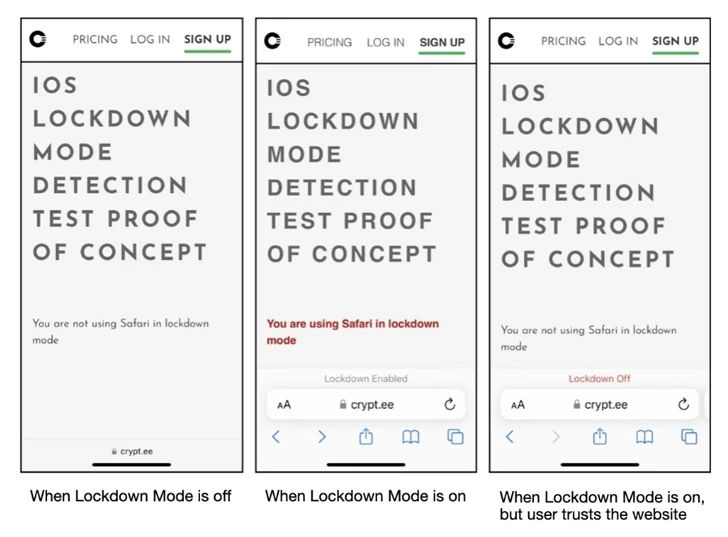

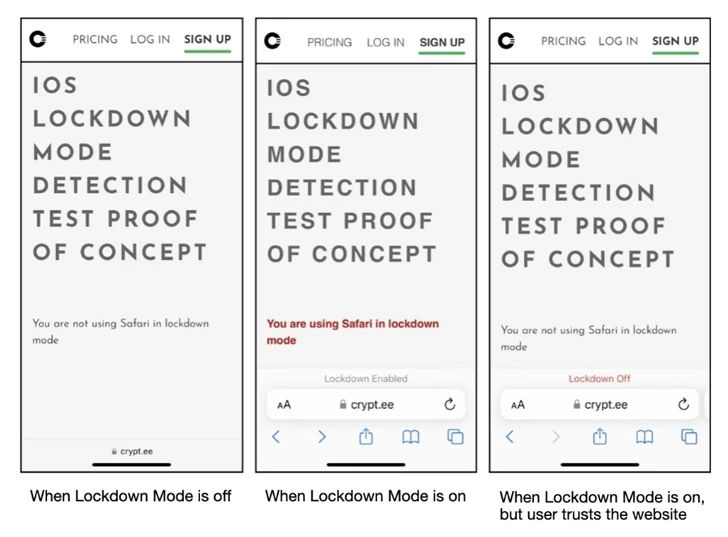

Поддельные режиме осуществляется подключение функции – например, setLockdownModeGloballyEnabled, lockdownModeEnabled, и isLockdownModeEnabledForSafari – которые запускаются при активации настройки таким образом, чтобы создать файл с именем "/fakelockdownmode_on" и инициировать перезагрузки пользовательского пространства, которое завершает все процессы и перезапускает систему, не задевая ядра.

Это также означает, что вредоносная программа, внедренная на устройство без какого-либо механизма сохранения, будет продолжать существовать даже после подобной перезагрузки и тайно шпионить за своими пользователями.

Более того, злоумышленник может изменить режим карантина в веб-браузере Safari, чтобы сделать возможным просмотр PDF-файлов, которые в противном случае блокируются при включенной настройке.

"Начиная с iOS 17, Apple повысила уровень карантина до уровня ядра", - сказали исследователи. "Этот стратегический шаг является отличным шагом в повышении безопасности, поскольку изменения, внесенные в ядро в режиме карантина, как правило, не могут быть отменены без перезагрузки системы благодаря существующим мерам безопасности".

Раскрытие информации от Jamf появилось почти через четыре месяца после того, как оно продемонстрировало еще один новый метод в iOS 16, которым можно злоупотреблять, чтобы оставаться незамеченным и поддерживать доступ к устройству Apple, обманывая жертву, заставляя думать, что режим полета на их устройстве включен.

Новый метод, подробно описанный Jamf Threat Labs в отчете, опубликованном в Hacker News, "показывает, что если хакер уже проник на ваше устройство, он может "обойти" режим карантина, когда вы активируете его".

Другими словами, цель состоит в том, чтобы внедрить режим поддельной блокировки на устройстве, скомпрометированном злоумышленником с помощью других средств, таких как не устраненные уязвимости безопасности, которые могут вызвать выполнение произвольного кода.

Режим карантина, представленный Apple в прошлом году с iOS 16, является усиленной мерой безопасности, которая направлена на защиту людей с высоким риском от сложных цифровых угроз, таких как шпионские программы-наемники, за счет минимизации поверхности атаки.

Чего она не делает, так это предотвращает выполнение вредоносных полезных нагрузок на скомпрометированном устройстве, тем самым позволяя троянцу, развернутому на нем, манипулировать режимом карантина и создавать у пользователей иллюзию безопасности.

"В случае зараженного телефона нет никаких мер предосторожности, чтобы остановить запуск вредоносного ПО в фоновом режиме, независимо от того, активирует пользователь режим карантина или нет", - заявили исследователи безопасности Ху Ке и Нир Авраам.

Поддельные режиме осуществляется подключение функции – например, setLockdownModeGloballyEnabled, lockdownModeEnabled, и isLockdownModeEnabledForSafari – которые запускаются при активации настройки таким образом, чтобы создать файл с именем "/fakelockdownmode_on" и инициировать перезагрузки пользовательского пространства, которое завершает все процессы и перезапускает систему, не задевая ядра.

Это также означает, что вредоносная программа, внедренная на устройство без какого-либо механизма сохранения, будет продолжать существовать даже после подобной перезагрузки и тайно шпионить за своими пользователями.

Более того, злоумышленник может изменить режим карантина в веб-браузере Safari, чтобы сделать возможным просмотр PDF-файлов, которые в противном случае блокируются при включенной настройке.

"Начиная с iOS 17, Apple повысила уровень карантина до уровня ядра", - сказали исследователи. "Этот стратегический шаг является отличным шагом в повышении безопасности, поскольку изменения, внесенные в ядро в режиме карантина, как правило, не могут быть отменены без перезагрузки системы благодаря существующим мерам безопасности".

Раскрытие информации от Jamf появилось почти через четыре месяца после того, как оно продемонстрировало еще один новый метод в iOS 16, которым можно злоупотреблять, чтобы оставаться незамеченным и поддерживать доступ к устройству Apple, обманывая жертву, заставляя думать, что режим полета на их устройстве включен.