Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

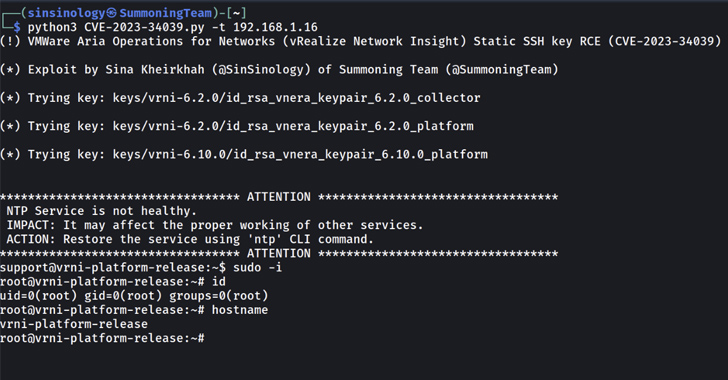

Стал доступен код эксплойта Proof-of-concept (PoC) для недавно обнаруженной и исправленной критической ошибки, влияющей на работу VMware Aria в сетях (ранее vRealize Network Insight).

Ошибка, отслеживаемая как CVE-2023-34039, имеет оценку 9,8 из максимально возможных 10 по степени серьезности и была описана как случай обхода аутентификации из-за отсутствия генерации уникального криптографического ключа.

"Злоумышленник, имеющий сетевой доступ к Aria Operations for Networks, может обойти проверку подлинности по SSH, чтобы получить доступ к интерфейсу командной строки Aria Operations for Networks", - заявила VMware ранее на этой неделе.

Сина Хейркха из команды Summoning, которая опубликовала PoC после анализа исправления VMware, заявила, что первопричину можно проследить до скрипта bash, содержащего метод с именем refresh_ssh_keys(), который отвечает за перезапись текущих ключей SSH для пользователей службы поддержки и ubuntu в файле authorized_keys.

"Проверка подлинности по SSH установлена, однако VMware забыла восстановить ключи", - сказал Хейркха. "Для сетевых операций VMware Aria были жестко закодированы ключи с версии 6.0 по 6.10".

Последние исправления VMware также устраняют CVE-2023-20890, уязвимость для записи произвольных файлов, влияющую на работу Aria в сетях, которая может быть использована злоумышленником с административным доступом для записи файлов в произвольные местоположения и удаленного выполнения кода.

Другими словами, злоумышленник может использовать PoC для получения доступа администратора к устройству и использовать CVE-2023-20890 для запуска произвольных полезных нагрузок, что делает крайне важным применение пользователями обновлений для защиты от потенциальных угроз.

Выпуск PoC совпадает с выпуском гигантом технологий виртуализации исправлений серьезной ошибки обхода подписи SAML token (CVE-2023-20900, оценка CVSS: 7.5) в нескольких версиях VMware Tools для Windows и Linux.

"Злоумышленник с сетевым расположением man-in-the-middle (MITM) в сети виртуальной машины может быть способен обойти проверку подписи токена SAML для выполнения гостевых операций VMware Tools", - говорится в сообщении компании, опубликованном в четверг.

Петеру Стекли из лаборатории безопасности GitHub приписывают сообщение об ошибке, которая затрагивает следующие версии -

- Инструменты VMware для Windows (12.x.x, 11.x.x, 10.3.x) - Исправлено в версии 12.3.0

- Инструменты VMware для Linux (10.3.x) - Исправлено в версии 10.3.26

- Реализация VMware Tools для Linux с открытым исходным кодом или open-vm-tools (12.x.x, 11.x.x, 10.3.x) - Исправлена в версии 12.3.0 (будет распространяться поставщиками Linux).

Также развернут бэкдор с именем BillGates (он же Setag), который известен взломом систем, кражей конфиденциальной информации и инициированием DDoS-атак.