Tomcat

Professional

- Messages

- 2,695

- Reaction score

- 1,055

- Points

- 113

«Если не сломано, не чини». Как мы и предсказывали в прошлом году, программы-вымогатели были одной из самых успешных бизнес-моделей для киберпреступников за последний год, которые заработали огромные суммы на вымогательстве тысяч предприятий. Неудивительно, что наше самое читаемое исследование Photon, Q1 Ransomware Roundup, посвящено именно этой теме. Учитывая, что эта программа-вымогатель с «двойным вымогательством» не собирается исчезать, в этом блоге я конкретизирую и покажу, как именно вы можете сделать информацию о программах-вымогателях полностью действенной четырьмя способами:

Этот блог в значительной степени ориентирован на существующих пользователей SearchLight, но если вы хотите следить за ним, вы можете зарегистрироваться для Test Drive и получить бесплатный доступ в течение 7 дней.

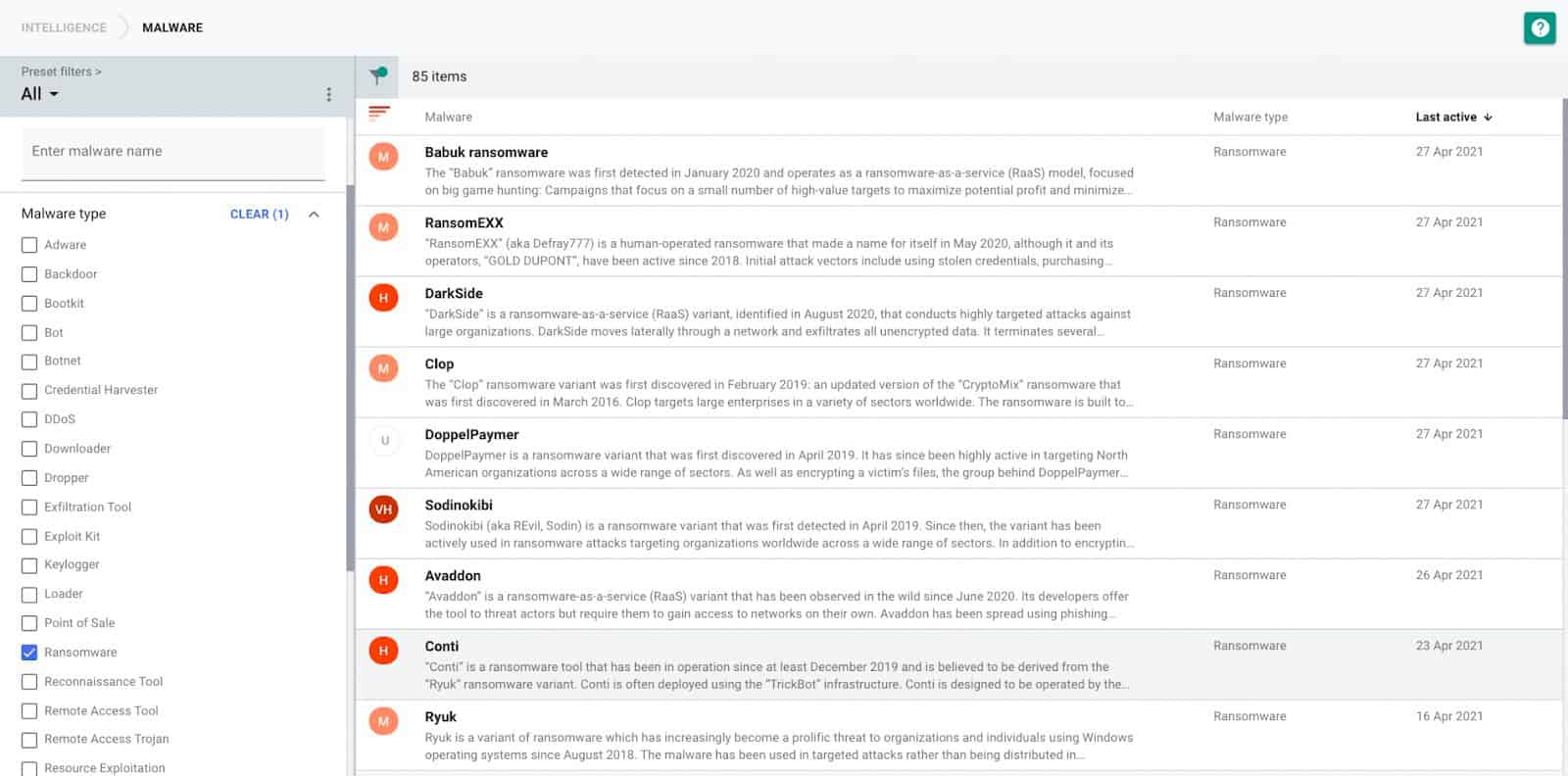

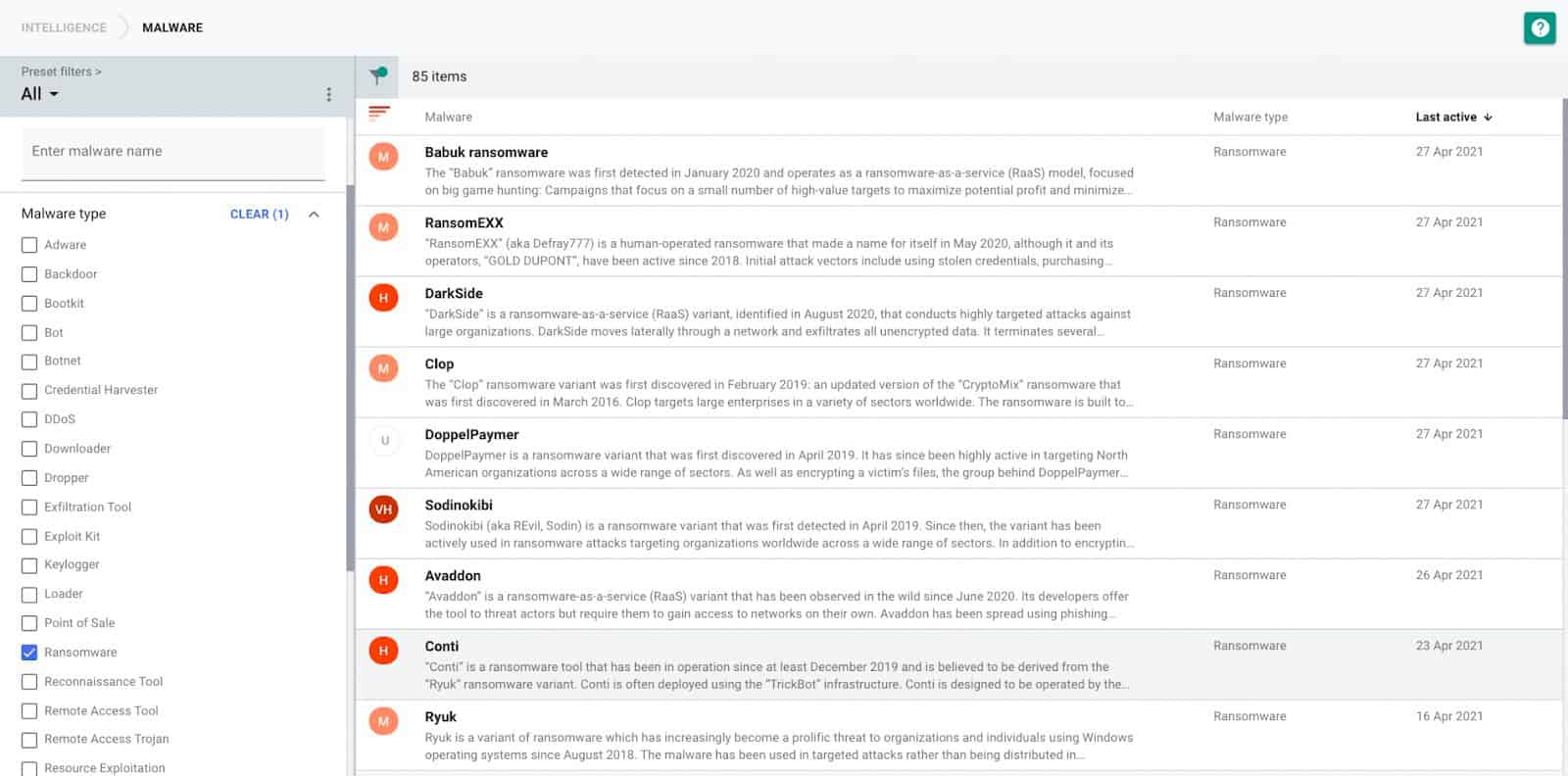

ОТСЛЕЖИВАНИЕ НОВЫХ ВАРИАНТОВ

По мере того, как продолжается игра между нарушителями закона и операторами программ-вымогателей, сложно следить за последними активными вариантами. Вы можете увидеть все варианты, которые активно отслеживаются SearchLight, перейдя в раздел «Разведка - Вредоносное ПО», а затем отфильтровав вредоносное ПО по типу «Программа-вымогатель». У каждого из них будет подробный профиль, информация о целях, методах и связанных с ними интеллектах и индикаторах - весь контекст, который вам нужен, чтобы быстро понять, что этот вариант означает для вас.

Фильтрация по типу «программы-вымогатели» в представлении списка профилей вредоносных программ SearchLight

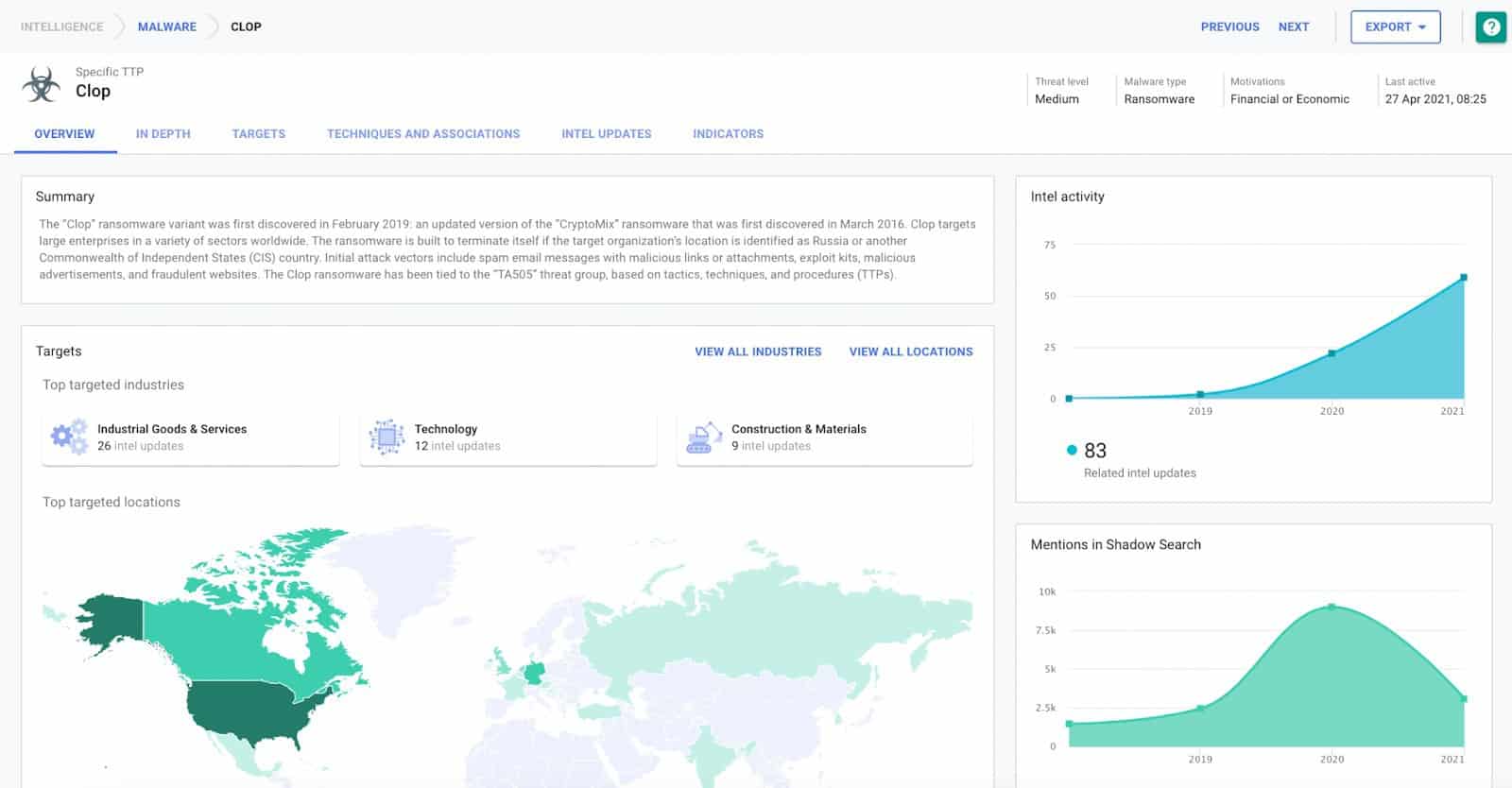

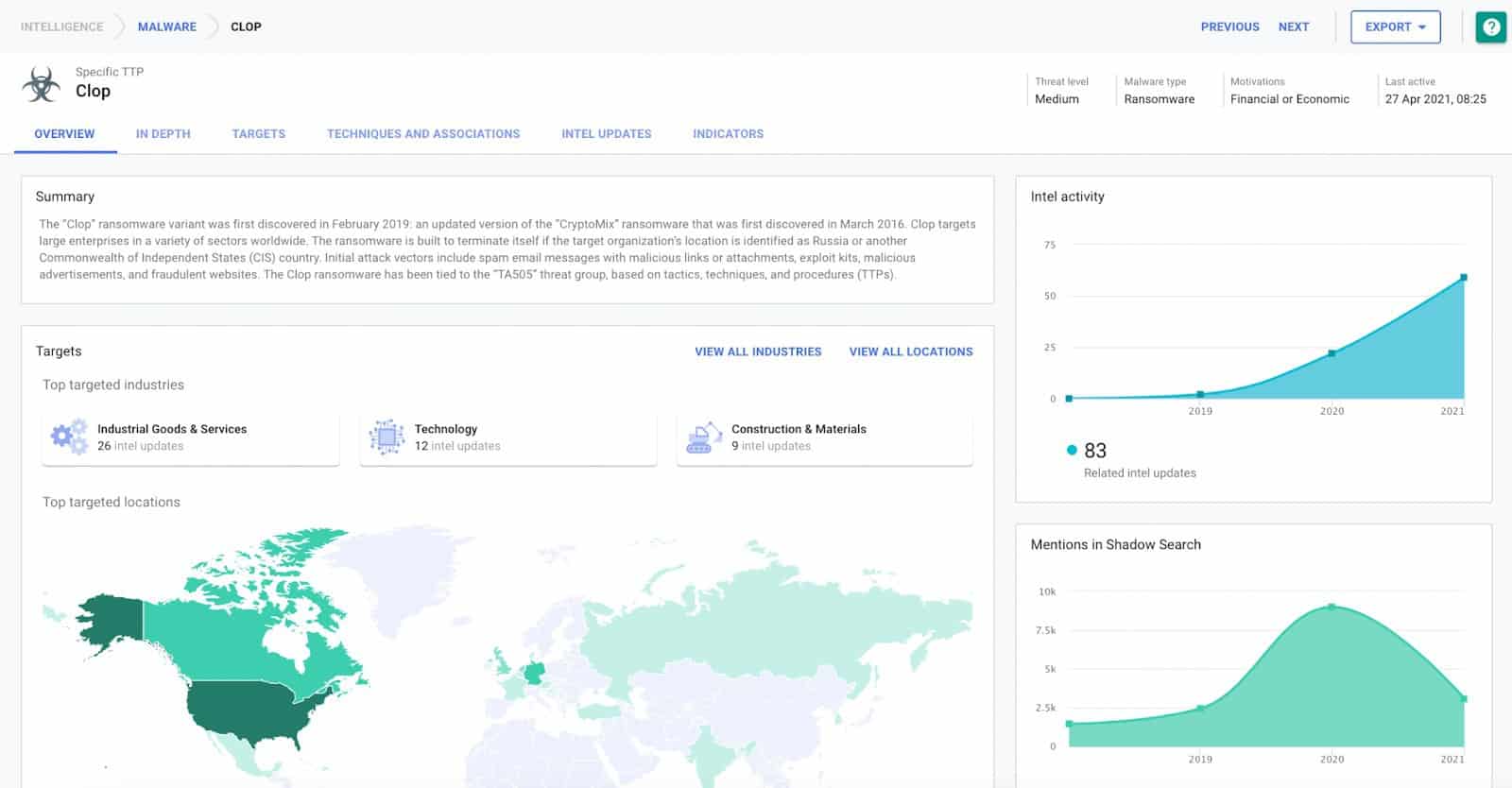

Профиль вредоносного ПО SearchLight для программ-вымогателей Clop

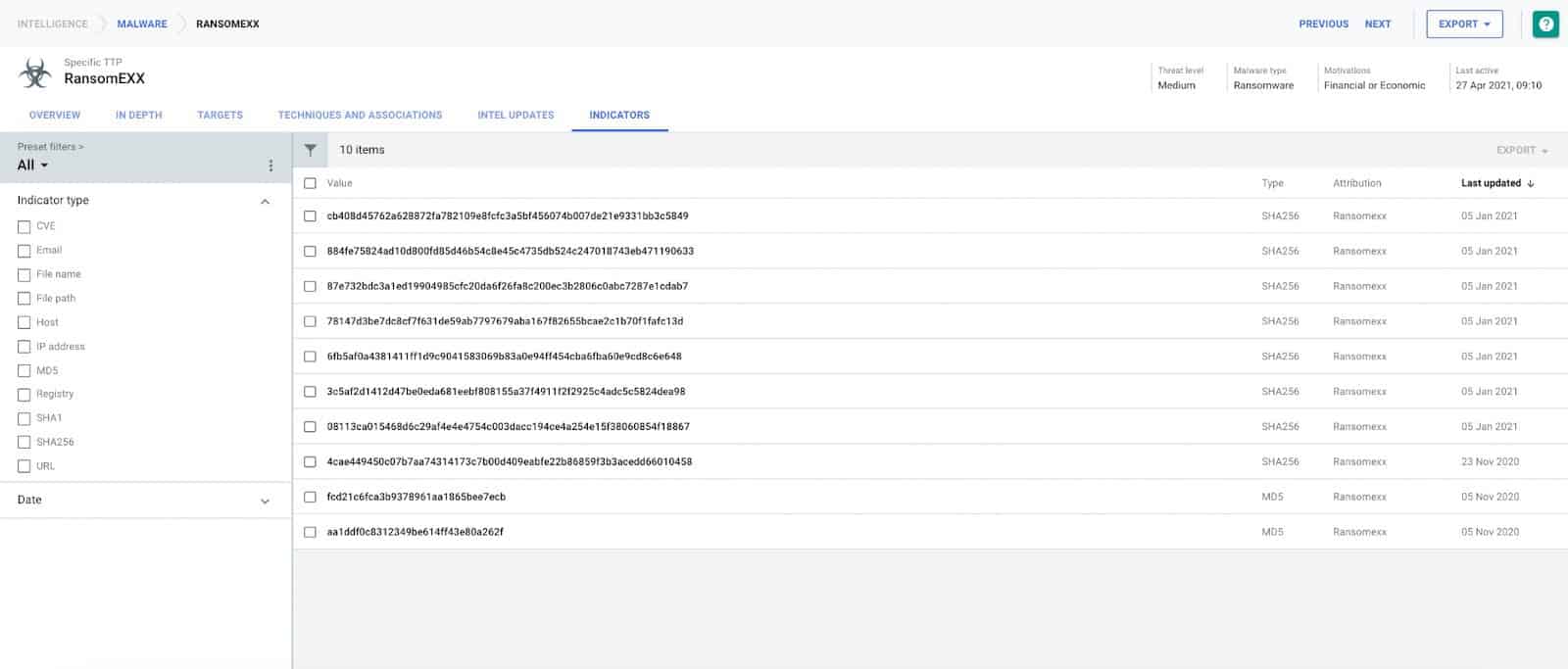

БЛОКИРОВАТЬ ВРЕДОНОСНЫЕ ИНДИКАТОРЫ

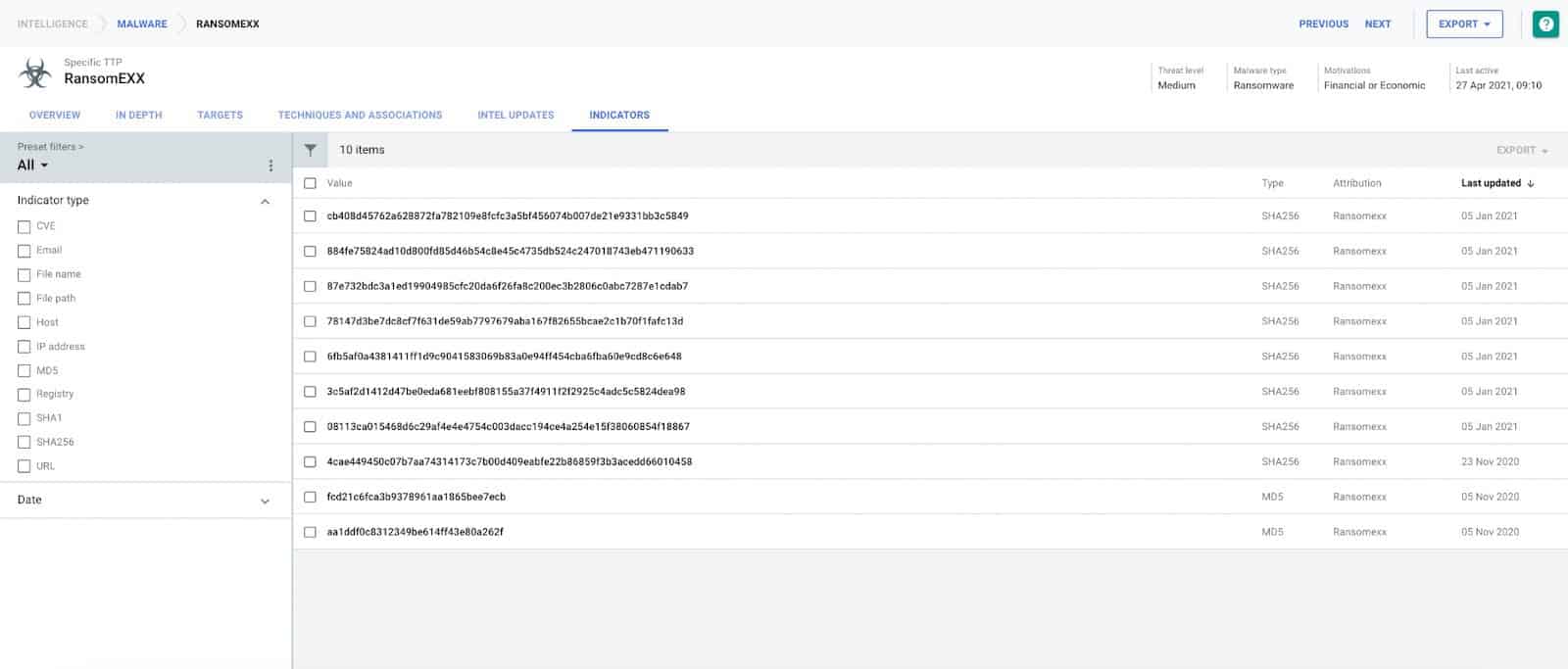

Во-первых, на очень тактическом уровне мы упростили экспорт индикаторов. Каждый профиль угрозы будет иметь связанные индикаторы, отображаемые на вкладке «Индикаторы», что означает, что вы можете легко экспортировать связанные хэши, URL-адреса и другие типы индикаторов для поиска в вашей собственной среде или блокировки в ваших элементах управления безопасностью. (Примечание: мы предоставляем опции экспорта в STIX 2.1, если вам это нравится).

Вкладка индикаторов для варианта RansomEXX

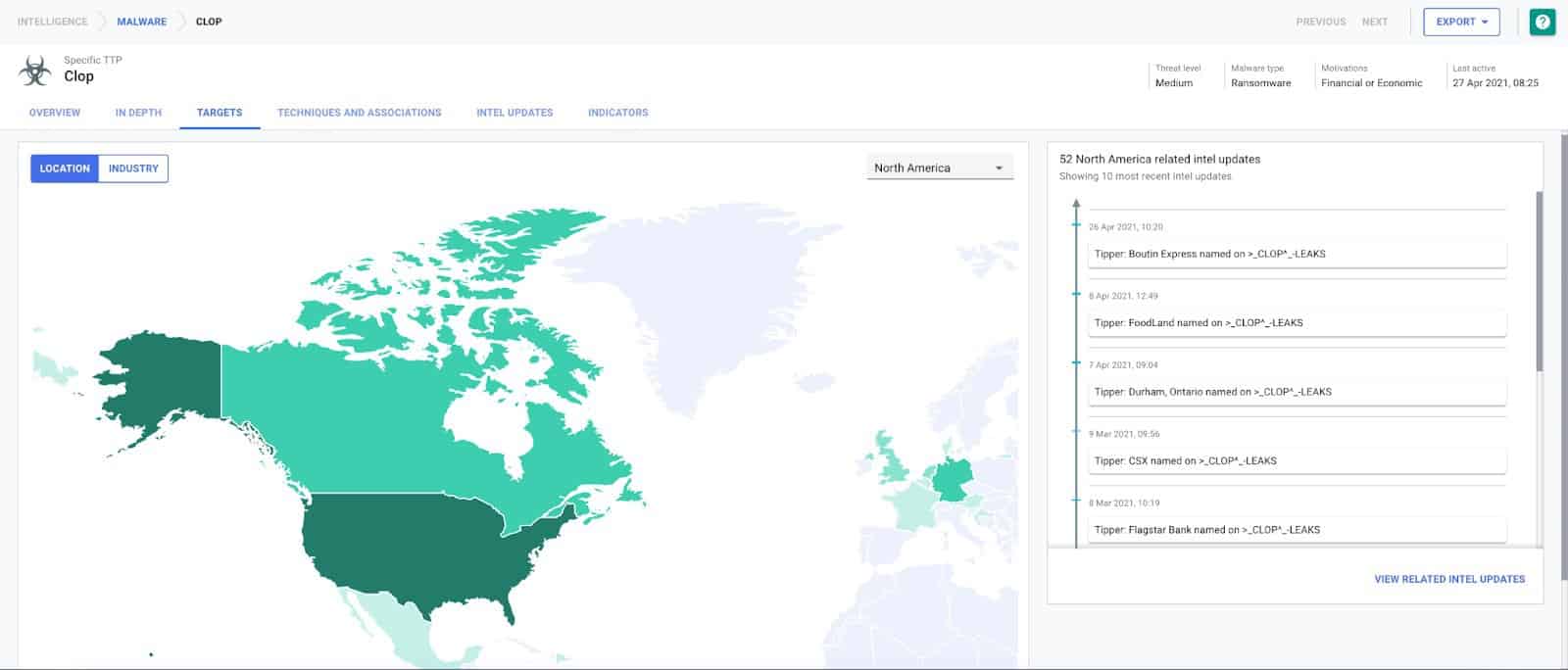

АНАЛИЗИРУЙТЕ ПОПУЛЯРНЫЕ ЦЕЛИ

На более оперативном уровне важно понимать, на кого и где нацелены операторы вымогателей. У нас есть отличная информация по этому поводу, тысячи жертв зарегистрированы на платформе SearchLight. Очевидно, что если вариант нацелен на вашу отрасль или вашу страну, вы, вероятно, захотите узнать об этом.

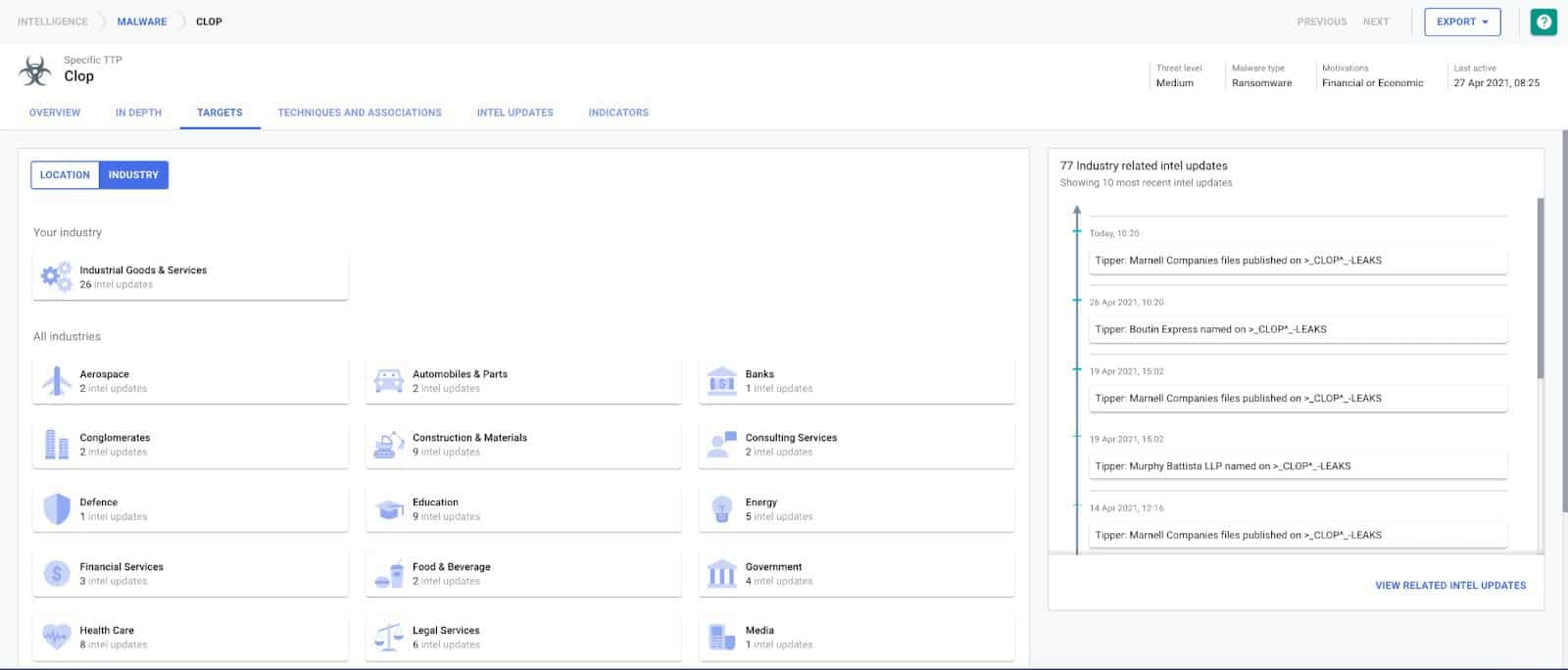

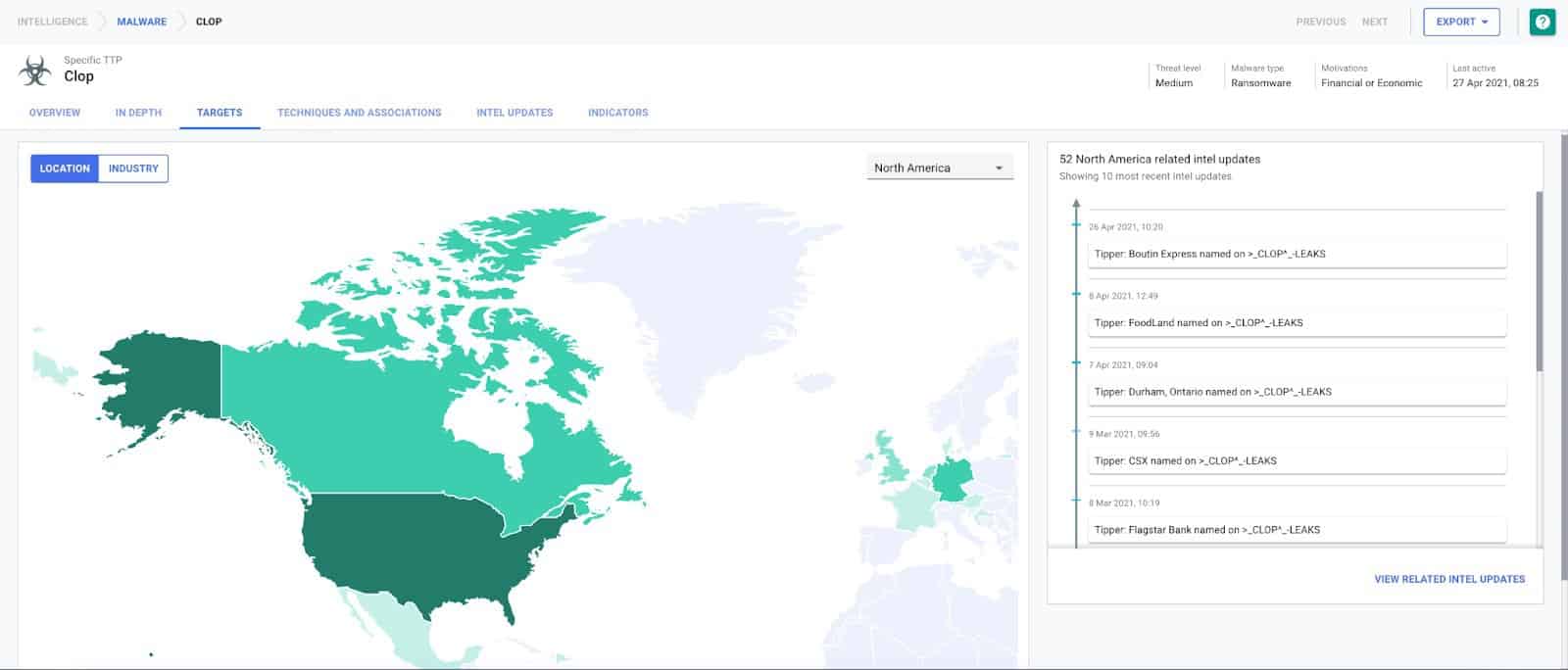

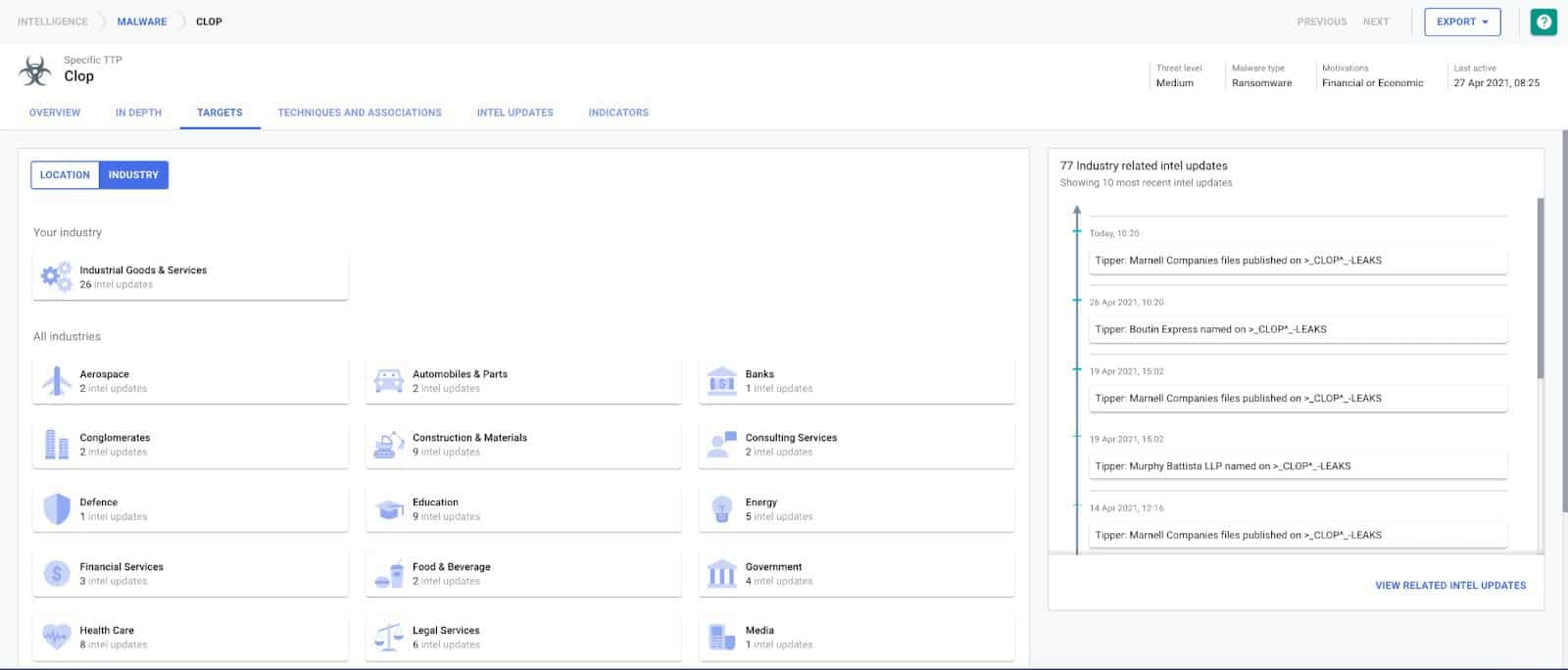

Профили угроз объединяют все наши аналитические отчеты, связанные с этим вредоносным ПО (Clop в случае скриншота ниже). На вкладке «Цели» мы отображаем расположение целевых организаций и соответствующие опубликованные нами разведданные. Вы также можете разделить это по отраслям.

Однако это выходит за рамки только отрасли и местоположения. Многие из наших клиентов начали объединять этот мониторинг как часть своей программы сторонних производителей. Это понятно. Если ваш поставщик был скомпрометирован и его данные оказались на сайтах дампа вымогателей, вы, вероятно, захотите узнать об этом.

Анализ общих целевых местоположений

Анализ общих целевых отраслей

КОНТРОЛЬ БЕЗОПАСНОСТИ КАРТЫ

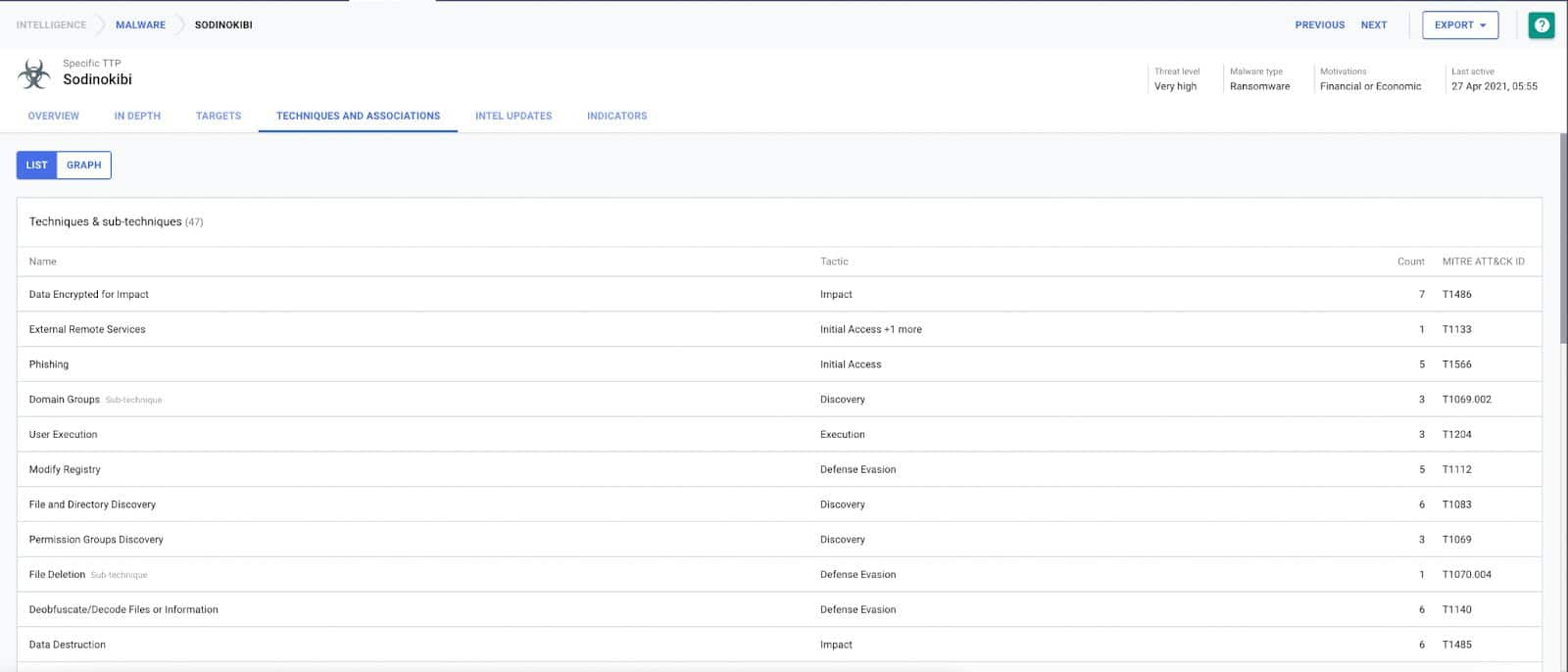

В-третьих, на более стратегическом уровне, вы можете начать углубляться в тактики и методы, используемые этими различными операциями вымогателей. В каждом профиле вредоносного ПО есть специальная вкладка «Методы», где вы можете понять, как эти субъекты проводят свои атаки, а затем сопоставить элементы управления безопасностью, чтобы увидеть, насколько хорошо вы будете защищены.

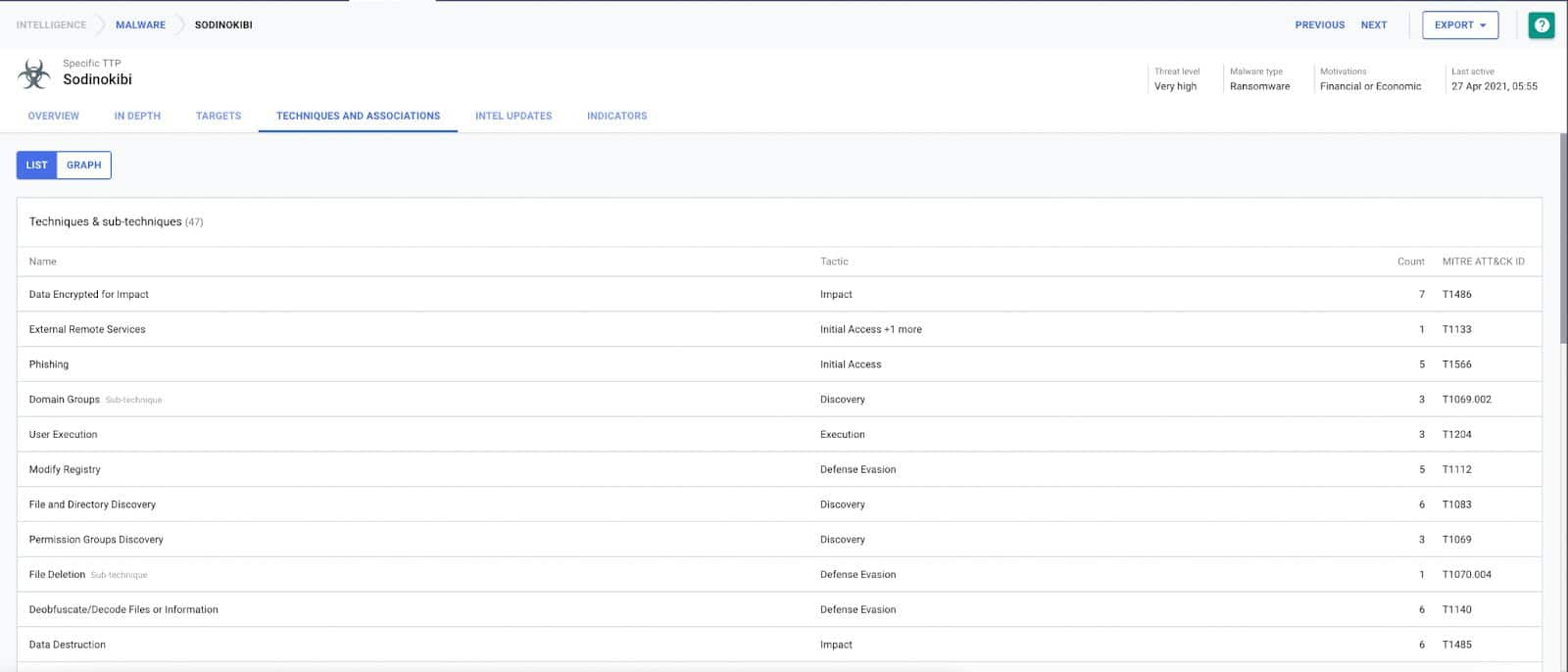

Например, мы могли заметить, что Sodinokibi (показано ниже) использовал PowerShell как часть этапа выполнения. Переход к интерпретатору команд и сценариев: профиль PowerShell предоставит дополнительные сведения об элементах управления смягчением последствий.

Подробнее о защите PowerShell читайте в нашей статье с рекомендациями по PowerShell .

Вкладка "Методы" для варианта вымогателя Sodinokibi

ПОЛУЧИТЕ ДОСТУП К АНАЛИТИКЕ СЕГОДНЯ

Специалисты по безопасности, стремящиеся защитить себя от быстрорастущей индустрии программ-вымогателей, должны учесть множество соображений, касающихся резервного копирования, сценариев реагирования, переговоров о выкупе и т. д. Надеюсь, в этом блоге указано, как аналитика угроз, в частности SearchLight, связана с этим процессом на тактическом, оперативном и стратегическом уровнях.

Если вы все еще читаете это и еще не являетесь пользователем SearchLight, пора зайти на наш портал и протестировать его самостоятельно.

- Отслеживание новых вариантов

- Блокировать вредоносные индикаторы

- Анализируйте популярные цели

- Контроль безопасности карты

Этот блог в значительной степени ориентирован на существующих пользователей SearchLight, но если вы хотите следить за ним, вы можете зарегистрироваться для Test Drive и получить бесплатный доступ в течение 7 дней.

ОТСЛЕЖИВАНИЕ НОВЫХ ВАРИАНТОВ

По мере того, как продолжается игра между нарушителями закона и операторами программ-вымогателей, сложно следить за последними активными вариантами. Вы можете увидеть все варианты, которые активно отслеживаются SearchLight, перейдя в раздел «Разведка - Вредоносное ПО», а затем отфильтровав вредоносное ПО по типу «Программа-вымогатель». У каждого из них будет подробный профиль, информация о целях, методах и связанных с ними интеллектах и индикаторах - весь контекст, который вам нужен, чтобы быстро понять, что этот вариант означает для вас.

Фильтрация по типу «программы-вымогатели» в представлении списка профилей вредоносных программ SearchLight

Профиль вредоносного ПО SearchLight для программ-вымогателей Clop

БЛОКИРОВАТЬ ВРЕДОНОСНЫЕ ИНДИКАТОРЫ

Во-первых, на очень тактическом уровне мы упростили экспорт индикаторов. Каждый профиль угрозы будет иметь связанные индикаторы, отображаемые на вкладке «Индикаторы», что означает, что вы можете легко экспортировать связанные хэши, URL-адреса и другие типы индикаторов для поиска в вашей собственной среде или блокировки в ваших элементах управления безопасностью. (Примечание: мы предоставляем опции экспорта в STIX 2.1, если вам это нравится).

Вкладка индикаторов для варианта RansomEXX

АНАЛИЗИРУЙТЕ ПОПУЛЯРНЫЕ ЦЕЛИ

На более оперативном уровне важно понимать, на кого и где нацелены операторы вымогателей. У нас есть отличная информация по этому поводу, тысячи жертв зарегистрированы на платформе SearchLight. Очевидно, что если вариант нацелен на вашу отрасль или вашу страну, вы, вероятно, захотите узнать об этом.

Профили угроз объединяют все наши аналитические отчеты, связанные с этим вредоносным ПО (Clop в случае скриншота ниже). На вкладке «Цели» мы отображаем расположение целевых организаций и соответствующие опубликованные нами разведданные. Вы также можете разделить это по отраслям.

Однако это выходит за рамки только отрасли и местоположения. Многие из наших клиентов начали объединять этот мониторинг как часть своей программы сторонних производителей. Это понятно. Если ваш поставщик был скомпрометирован и его данные оказались на сайтах дампа вымогателей, вы, вероятно, захотите узнать об этом.

Анализ общих целевых местоположений

Анализ общих целевых отраслей

КОНТРОЛЬ БЕЗОПАСНОСТИ КАРТЫ

В-третьих, на более стратегическом уровне, вы можете начать углубляться в тактики и методы, используемые этими различными операциями вымогателей. В каждом профиле вредоносного ПО есть специальная вкладка «Методы», где вы можете понять, как эти субъекты проводят свои атаки, а затем сопоставить элементы управления безопасностью, чтобы увидеть, насколько хорошо вы будете защищены.

Например, мы могли заметить, что Sodinokibi (показано ниже) использовал PowerShell как часть этапа выполнения. Переход к интерпретатору команд и сценариев: профиль PowerShell предоставит дополнительные сведения об элементах управления смягчением последствий.

Подробнее о защите PowerShell читайте в нашей статье с рекомендациями по PowerShell .

Вкладка "Методы" для варианта вымогателя Sodinokibi

ПОЛУЧИТЕ ДОСТУП К АНАЛИТИКЕ СЕГОДНЯ

Специалисты по безопасности, стремящиеся защитить себя от быстрорастущей индустрии программ-вымогателей, должны учесть множество соображений, касающихся резервного копирования, сценариев реагирования, переговоров о выкупе и т. д. Надеюсь, в этом блоге указано, как аналитика угроз, в частности SearchLight, связана с этим процессом на тактическом, оперативном и стратегическом уровнях.

Если вы все еще читаете это и еще не являетесь пользователем SearchLight, пора зайти на наш портал и протестировать его самостоятельно.