Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Многочисленные злоумышленники используют дефект конструкции Foxit PDF Reader для распространения различных вредоносных программ, таких как Agent Tesla, AsyncRAT, DCRat, NanoCore RAT, njRAT, Pony, Remcos RAT и XWorm.

"Этот эксплойт запускает предупреждения системы безопасности, которые могут заставить ничего не подозревающих пользователей выполнять вредоносные команды", - говорится в техническом отчете Check Point. "Этот эксплойт использовался несколькими субъектами угроз, от электронных преступлений до шпионажа".

Стоит отметить, что Adobe Acrobat Reader, который чаще используется в "песочницах" или антивирусных решениях, не подвержен этому конкретному эксплойту, что способствует низкому уровню обнаружения кампании.

Проблема связана с тем фактом, что приложение показывает "OK" в качестве выбранного по умолчанию параметра во всплывающем окне, когда пользователей просят доверять документу перед включением определенных функций, чтобы избежать потенциальных угроз безопасности.

Как только пользователь нажимает "ОК", ему отображается второе всплывающее предупреждение о том, что файл собирается выполнить дополнительные команды с параметром "Открыть", установленным по умолчанию. Запущенная команда затем используется для загрузки и выполнения вредоносной полезной нагрузки, размещенной в сети доставки контента Discord (CDN).

"Если бы был хоть какой-то шанс, что целевой пользователь прочтет первое сообщение, со вторым бы "Согласились", не читая", - сказал исследователь безопасности Антонис Терефос.

"Это тот случай, когда Субъекты угрозы используют в своих интересах эту ошибочную логику и обычное человеческое поведение, которое по умолчанию предоставляет наиболее "вредоносный" вариант".

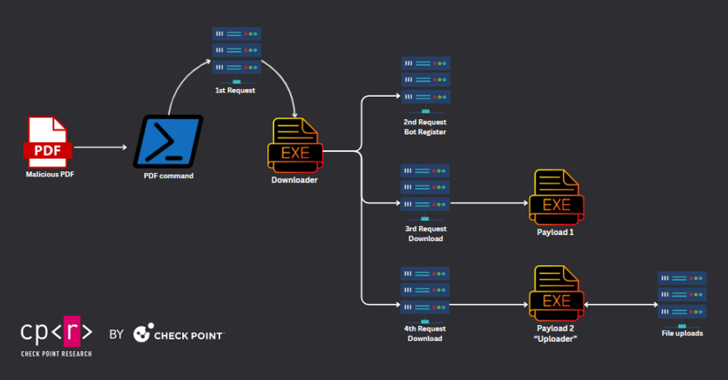

Check Point заявила, что идентифицировала PDF-документ военной тематики, который при открытии с помощью Foxit PDF Reader выполнял команду для загрузки загрузчика, который, в свою очередь, извлекал два исполняемых файла для сбора и загрузки данных, включая документы, изображения, архивные файлы и базы данных, на сервер командования и управления (C2).

Дальнейший анализ цепочки атак показал, что загрузчик также может использоваться для сброса третьей полезной нагрузки, которая способна захватывать скриншоты зараженного хоста, после чего они загружаются на сервер C2.

Активность, которая оценивается как направленная на шпионаж, была связана с командой DoNot (она же APT-C-35 и Origami Elephant), ссылаясь на совпадение с ранее наблюдавшимися тактиками и приемами, связанными с субъектом угрозы.

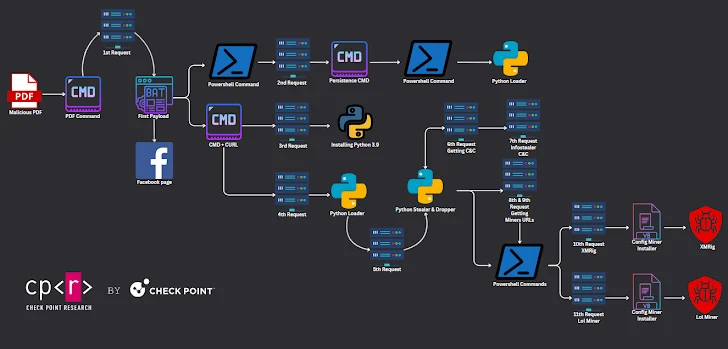

Во втором экземпляре, использующем ту же технику, используется многоступенчатая последовательность развертывания stealer и двух модулей майнинга криптовалют, таких как XMRig и lolMiner. Интересно, что некоторые заминированные PDF-файлы распространяются через Facebook.

Вредоносная программа stealer на базе Python предназначена для кражи учетных данных жертв и файлов cookie из браузеров Chrome и Edge, при этом майнеры извлекаются из репозитория Gitlab, принадлежащего пользователю по имени topworld20241. Репозиторий, созданный 17 февраля 2024 года, все еще активен на момент написания статьи.

В другом случае, задокументированном компанией по кибербезопасности, PDF-файл служит каналом для извлечения из Discord CDN Blank-Grabber, программы для кражи информации с открытым исходным кодом, которая доступна на GitHub и которая была заархивирована по состоянию на 6 августа 2023 года.

"Произошел еще один интересный случай, когда вредоносный PDF-файл содержал гиперссылку на вложение, размещенное на trello [.] com", - сказал Терефос. "При загрузке был обнаружен дополнительный PDF-файл, содержащий вредоносный код, который использует в своих интересах эту "эксплуатацию" пользователей Foxit Reader".

Путь заражения завершается внедрением Remcos RAT, но только после прохождения ряда шагов, которые включают использование файлов LNK, HTML-приложения (HTA) и скриптов Visual Basic в качестве промежуточных шагов.

Был замечен исполнитель угрозы, стоящий за кампанией Remcos RAT, который известен под именем silentkillertv и утверждает, что является этичным хакером с более чем 22-летним опытом, рекламирующий несколько вредоносных инструментов через специальный Telegram-канал под названием silent_tools, включая шифровальщики и PDF-эксплойты, нацеленные на Foxit PDF Reader. Канал был создан 21 апреля 2022 года.

Check Point заявила, что также выявила сервисы для создания PDF-файлов на основе .NET и Python, такие как Avict Software I Exploit PDF, PDF Exploit Builder 2023 и FuckCrypt, которые использовались для создания PDF-файлов с вредоносным ПО. Говорят, что команда DoNot использовала .NET PDF Builder, находящийся в свободном доступе на GitHub.

Во всяком случае, использование Discord, Gitlab и Trello демонстрирует продолжающееся злоупотребление законными веб-сайтами со стороны субъектов угроз с целью смешивания с обычным сетевым трафиком, уклонения от обнаружения и распространения вредоносного ПО. Foxit признал проблему и, как ожидается, выпустит исправление в версии 2024 3. Текущая версия - 2024.2.1.25153.

"Хотя этот "эксплойт" не соответствует классическому определению запуска вредоносных действий, его можно было бы точнее классифицировать как форму "фишинга" или манипуляции, направленной на пользователей Foxit PDF Reader, побуждая их привычно нажимать "ОК", не понимая связанных с этим потенциальных рисков", - сказал Терефос.

"Успешность заражения и низкий уровень обнаружения позволяют распространять PDF-файлы многими нетрадиционными способами, такими как Facebook, без каких-либо правил обнаружения".