Tomcat

Professional

- Messages

- 2,687

- Reaction score

- 1,038

- Points

- 113

Исследователи кибербезопасности раскрыли, что шпионское ПО LightSpy, недавно идентифицированное как нацеленное на пользователей Apple iOS, на самом деле является ранее недокументированным вариантом импланта для macOS.

Выводы получены от Huntress Labs и ThreatFabric, которые отдельно проанализировали артефакты, связанные с кроссплатформенной вредоносной платформой, которая, вероятно, обладает возможностями заражать Android, iOS, Windows, macOS, Linux и маршрутизаторы от NETGEAR, Linksys и ASUS.

"Группа исполнителей угроз использовала два общедоступных эксплойта (CVE-2018-4233, CVE-2018-4404) для доставки имплантатов для macOS", - говорится в отчете ThreatFabric, опубликованном на прошлой неделе. "Часть эксплойта CVE-2018-4404, вероятно, заимствована из платформы Metasploit. macOS версии 10 была нацелена с использованием этих эксплойтов".

О LightSpy впервые было публично сообщено в 2020 году, хотя последующие отчеты от Lookout и голландской компании по мобильной безопасности выявили возможные связи между шпионским ПО и инструментом наблюдения для Android под названием DragonEgg.

Ранее в апреле этого года BlackBerry раскрыла то, что, по ее словам, было "обновленной" кампанией кибершпионажа, нацеленной на пользователей в Южной Азии, для выпуска версии LightSpy для iOS. Но теперь выяснилось, что это гораздо более усовершенствованная версия macOS, в которой используется система на основе плагинов для сбора различного рода информации.

"Также стоит отметить, что, хотя этот образец был недавно загружен на VirusTotal из Индии, это не является особенно сильным показателем активной кампании или таргетинга в регионе", - сказали исследователи Huntress Стюарт Ашенбреннер и Олден Шмидт.

"Это способствующий фактор, но без более конкретных доказательств или понимания механизмов доставки к нему следует отнестись со всей серьезностью".

Анализ ThreatFabric показал, что версия macOS активна в свободном доступе по крайней мере с января 2024 года, но ограничена всего примерно 20 устройствами, большинство из которых, как утверждается, являются тестовыми устройствами.

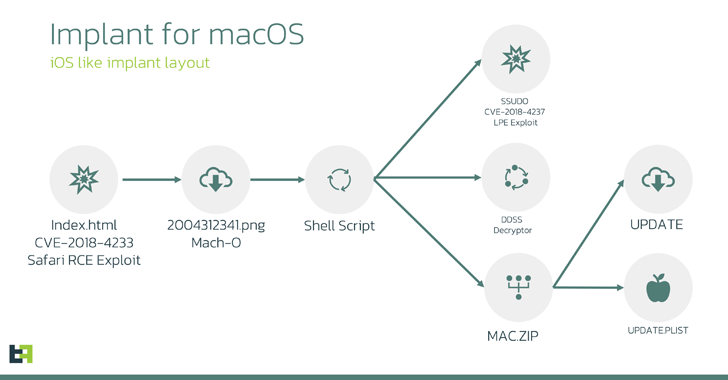

Цепочка атак начинается с использования CVE-2018-4233, уязвимости Safari WebKit, через поддельные HTML-страницы для запуска выполнения кода, что приводит к доставке 64-разрядного двоичного файла Mach-O, который маскируется под файл изображения PNG.

Двоичный файл в первую очередь предназначен для извлечения и запуска сценария оболочки, который, в свою очередь, извлекает три дополнительных полезных файла: эксплойт для повышения привилегий, утилиту шифрования / дешифрования и ZIP-архив.

Впоследствии скрипт извлекает содержимое ZIP-архива - update и update.plist - и присваивает им права root. Файл списка информационных свойств (plist) используется для настройки сохранения для другого файла таким образом, чтобы он запускался каждый раз после перезагрузки системы.

Файл "update" (он же macircloader) действует как загрузчик для компонента LightSpy Core, позволяя последнему устанавливать контакт с сервером командования и контроля (C2) и извлекать команды, а также загружать плагины.

Версия macOS поставляется с поддержкой 10 различных плагинов для захвата звука с микрофона, фотосъемки, записи активности на экране, сбора и удаления файлов, выполнения команд командной строки, получения списка установленных приложений и запущенных процессов, а также извлечения данных из веб-браузеров (Safari и Google Chrome) и связки ключей iCloud.

Два других плагина дополнительно позволяют собирать информацию обо всех других устройствах, подключенных к той же сети, что и жертва, список сетей Wi-Fi, к которым подключено устройство, и подробные сведения о близлежащих сетях Wi-Fi.

"Ядро служит диспетчером команд, а дополнительные плагины расширяют функциональность", - отметили в ThreatFabric. "И ядро, и плагины могут динамически обновляться командой из C2".

Компания по кибербезопасности заявила, что ей удалось обнаружить неправильную конфигурацию, которая позволила получить доступ к панели C2, включая платформу удаленного управления, которая содержит информацию о жертвах и связанные с ними данные.

"Независимо от целевой платформы, группа исполнителей угроз сосредоточилась на перехвате сообщений жертвы, таких как разговоры в мессенджерах и голосовые записи", - говорится в сообщении компании. "Для macOS был разработан специализированный плагин для обнаружения сети, направленный на идентификацию устройств, находящихся поблизости от жертвы".

Разработка происходит в связи с тем, что устройства Android были атакованы известными банковскими троянами, такими как BankBot и SpyNote, в атаках, направленных на пользователей приложений мобильного банкинга в Узбекистане и Бразилии, а также путем выдвижения себя за мексиканского провайдера телекоммуникационных услуг для заражения пользователей в Латинской Америке и Карибском бассейне.

Это также отчет от Access Now и Citizen Lab, обнаруживший доказательства шпионских атак Pegasus, направленных против семи русскоязычных активистов оппозиции и белорусскоязычных СМИ в Латвии, Литве и Польше.

"Использование шпионского ПО Pegasus для атак на русскоязычных журналистов и активистов датируется как минимум 2020 годом, а новые атаки последовали за полномасштабным вторжением России в Украину в феврале 2022 года", - сообщили в Access Now, добавив, что "один оператор шпионского ПО Pegasus может стоять за нападением по меньшей мере на трех жертв, а возможно, и на всех пятерых".

Производитель Pegasus NSO Group в заявлении, которым поделилась Meduza, заявила, что не может раскрывать информацию о конкретных клиентах, но отметила, что продает свои инструменты только странам, которые являются союзниками Израиля и США. Далее она заявила, что инициирует расследование, в связи с которым может приостановить или прекратить работу сервиса.