Father

Professional

- Messages

- 2,602

- Reaction score

- 850

- Points

- 113

Критическая ошибка безопасности, влияющая на плагин LayerSlider для WordPress, может быть использована для извлечения конфиденциальной информации из баз данных, такой как хэши паролей.

Ошибка, обозначенная как CVE-2024-2879, имеет оценку CVSS 9,8 из максимальных 10,0. Это было описано как случай SQL-инъекции, влияющей на версии с 7.9.11 по 7.10.0.

Проблема устранена в версии 7.10.1, выпущенной 27 марта 2024 года, после ответственного раскрытия 25 марта. "Это обновление включает важные исправления безопасности", - сказали разработчики LayerSlider в своих примечаниях к выпуску.

LayerSlider - это редактор визуального веб-контента, программное обеспечение для графического дизайна и цифровых визуальных эффектов, которое позволяет пользователям создавать анимацию и насыщенный контент для своих веб-сайтов. Согласно его собственному сайту, плагин используется "миллионами пользователей по всему миру".

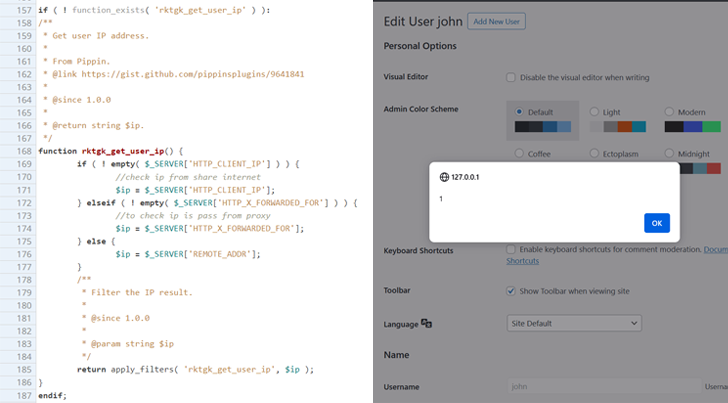

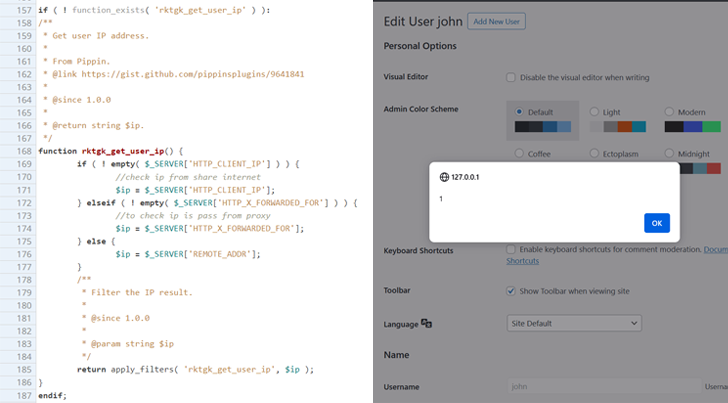

Обнаруженная ошибка в инструменте связана со случаем недостаточного экранирования пользовательских параметров и отсутствием wpdb: repare(), что позволяет злоумышленникам, не прошедшим проверку подлинности, добавлять дополнительные SQL-запросы и собирать конфиденциальную информацию, говорится в сообщении Wordfence.

repare(), что позволяет злоумышленникам, не прошедшим проверку подлинности, добавлять дополнительные SQL-запросы и собирать конфиденциальную информацию, говорится в сообщении Wordfence.

Разработка последовала за обнаружением ошибки в неаутентифицированном хранящемся межсайтовом скриптинге (XSS) в плагине для членства в WP-Members (CVE-2024-1852, оценка CVSS: 7.2), которая может облегчить выполнение произвольного кода JavaScript. Она была устранена в версии 3.4.9.3.

Уязвимость из-за недостаточной очистки входных данных и экранирования выходных данных "позволяет злоумышленникам, не прошедшим проверку подлинности, внедрять произвольные веб-скрипты на страницы, которые будут выполняться всякий раз, когда пользователь обращается к внедренной странице, которая является страницей редактирования пользователей", - сказала компания по безопасности WordPress.

Если код будет выполняться в контексте сеанса браузера администратора, он может быть использован для создания учетных записей мошеннических пользователей, перенаправления посетителей сайта на другие вредоносные сайты и проведения других атак, добавлено в нем.

За последние несколько недель уязвимости безопасности были обнаружены также в других плагинах WordPress, таких как Tutor LMS (CVE-2024-1751, оценка CVSS: 8,8) и записи в контактных формах (CVE-2024-2030, оценка CVSS: 6,4), которые могут быть использованы для раскрытия информации и внедрения произвольных веб-скриптов соответственно.

Ошибка, обозначенная как CVE-2024-2879, имеет оценку CVSS 9,8 из максимальных 10,0. Это было описано как случай SQL-инъекции, влияющей на версии с 7.9.11 по 7.10.0.

Проблема устранена в версии 7.10.1, выпущенной 27 марта 2024 года, после ответственного раскрытия 25 марта. "Это обновление включает важные исправления безопасности", - сказали разработчики LayerSlider в своих примечаниях к выпуску.

LayerSlider - это редактор визуального веб-контента, программное обеспечение для графического дизайна и цифровых визуальных эффектов, которое позволяет пользователям создавать анимацию и насыщенный контент для своих веб-сайтов. Согласно его собственному сайту, плагин используется "миллионами пользователей по всему миру".

Обнаруженная ошибка в инструменте связана со случаем недостаточного экранирования пользовательских параметров и отсутствием wpdb:

Разработка последовала за обнаружением ошибки в неаутентифицированном хранящемся межсайтовом скриптинге (XSS) в плагине для членства в WP-Members (CVE-2024-1852, оценка CVSS: 7.2), которая может облегчить выполнение произвольного кода JavaScript. Она была устранена в версии 3.4.9.3.

Уязвимость из-за недостаточной очистки входных данных и экранирования выходных данных "позволяет злоумышленникам, не прошедшим проверку подлинности, внедрять произвольные веб-скрипты на страницы, которые будут выполняться всякий раз, когда пользователь обращается к внедренной странице, которая является страницей редактирования пользователей", - сказала компания по безопасности WordPress.

Если код будет выполняться в контексте сеанса браузера администратора, он может быть использован для создания учетных записей мошеннических пользователей, перенаправления посетителей сайта на другие вредоносные сайты и проведения других атак, добавлено в нем.

За последние несколько недель уязвимости безопасности были обнаружены также в других плагинах WordPress, таких как Tutor LMS (CVE-2024-1751, оценка CVSS: 8,8) и записи в контактных формах (CVE-2024-2030, оценка CVSS: 6,4), которые могут быть использованы для раскрытия информации и внедрения произвольных веб-скриптов соответственно.