Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Замечен невиданный ранее ботнет под названием Goldoon, нацеленный на маршрутизаторы D-Link с критическим недостатком безопасности почти десятилетней давности с целью использования скомпрометированных устройств для дальнейших атак.

Рассматриваемая уязвимость - CVE-2015-2051 (оценка CVSS: 9,8), которая поражает маршрутизаторы D-Link DIR-645 и позволяет удаленным злоумышленникам выполнять произвольные команды посредством специально созданных HTTP-запросов.

"Если целевое устройство скомпрометировано, злоумышленники могут получить полный контроль, позволяющий им извлекать системную информацию, устанавливать связь с сервером C2, а затем использовать эти устройства для запуска дальнейших атак, таких как распределенный отказ в обслуживании (DDoS)", - сказали исследователи Fortinet FortiGuard Labs Кара Лин и Винсент Ли.

Данные телеметрии от компании сетевой безопасности указывают на всплеск активности ботнета примерно 9 апреля 2024 года.

Все начинается с использования CVE-2015-2051 для извлечения скрипта-дроппера с удаленного сервера, который отвечает за загрузку полезной нагрузки следующего этапа для различных системных архитектур Linux, включая aarch64, arm, i686, m68k, mips64, mipsel, powerpc, s390x, sparc64, x86-64, sh4, riscv64, DEC Alpha и PA-RISC.

Полезная нагрузка впоследствии запускается на скомпрометированном устройстве и действует как загрузчик вредоносного ПО Goldoon с удаленной конечной точки, после чего программа удаляет запущенный файл, а затем удаляется сама в попытке замести следы и остаться незамеченной.

При любой попытке получить доступ к конечной точке напрямую через веб-браузер отображается сообщение об ошибке: "Извините, вы агент ФБР, и мы не можем вам помочь: ( Уходите, или я вас убью "

"

Goldoon, помимо настройки персистентности на хосте с использованием различных методов автозапуска, устанавливает контакт с командно-контрольным сервером (C2) для ожидания команд для последующих действий.

Это включает в себя "поразительные 27 различных методов" для отражения DDoS-флуд-атак с использованием различных протоколов, таких как DNS, HTTP, ICMP, TCP и UDP.

"Хотя CVE-2015-2051 не является новой уязвимостью и представляет собой низкую сложность атаки, она оказывает критическое влияние на безопасность, которое может привести к удаленному выполнению кода", - сказали исследователи.

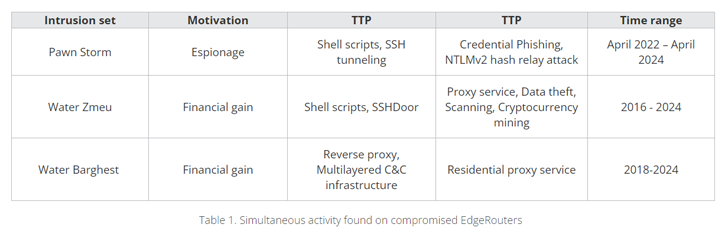

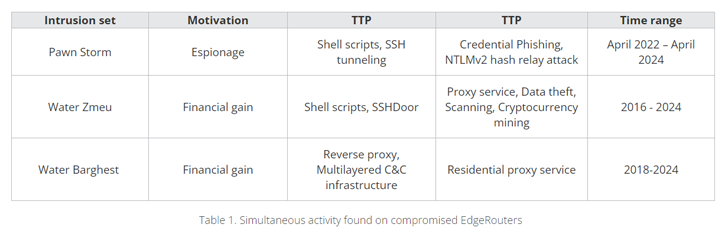

Развитие происходит по мере того, как ботнеты продолжают развиваться и эксплуатируют как можно больше устройств, даже несмотря на то, что киберпреступники и участники advanced persistent threat (APT) проявляют интерес к скомпрометированным маршрутизаторам для использования в качестве уровня анонимизации.

"Киберпреступники сдают скомпрометированные маршрутизаторы в аренду другим преступникам и, скорее всего, также предоставляют их в распоряжение коммерческих провайдеров прокси для жилых помещений", - говорится в отчете компании по кибербезопасности Trend Micro.

"Субъекты угрозы национальным государствам, такие как Sandworm, использовали свои собственные выделенные прокси-ботнеты, в то время как APT group Pawn Storm имела доступ к криминальной прокси-ботнету Ubiquiti EdgeRouters".

Цель использования взломанных маршрутизаторов в качестве прокси-серверов состоит в том, чтобы скрыть следы их присутствия и затруднить обнаружение вредоносных действий, смешивая их активность с безопасным обычным трафиком.

Ранее в феврале этого года правительство США предприняло шаги по демонтажу частей ботнета под названием MooBot, который, среди других устройств, подключенных к Интернету, таких как Raspberry Pi и VPS-серверы, в первую очередь использовал Ubiquiti EdgeRouters.

Trend Micro заявила, что обнаружила, что маршрутизаторы используются для взлома Secure Shell (SSH), фармацевтического спама, использования отражателей блокировки сообщений сервера (SMB) при атаках с ретрансляцией хэша NTLMv2, прокси украденных учетных данных на фишинговых сайтах, многоцелевого прокси, майнинга криптовалюты и отправки фишинговых электронных писем.

Маршрутизаторы Ubiquiti также подверглись атаке со стороны другого субъекта угрозы, который заражает эти устройства вредоносным ПО под названием Ngioweb, которые затем используются в качестве выходных узлов в коммерчески доступной локальной прокси-ботнете.

Полученные данные еще раз подчеркивают использование различных семейств вредоносных программ для подключения маршрутизаторов к сети, которую могут контролировать субъекты угрозы, эффективно превращая их в скрытые посты прослушивания, способные отслеживать весь сетевой трафик.

"Интернет-маршрутизаторы остаются популярным средством для компрометации злоумышленников, поскольку они часто имеют ограниченный мониторинг безопасности, менее строгие политики паролей, не обновляются часто и могут использовать мощные операционные системы, которые допускают установку вредоносных программ, таких как майнеры криптовалют, прокси-серверы, распределенный отказ в обслуживании (DDoS malware), вредоносные скрипты и веб-серверы", - заявили в Trend Micro.

Рассматриваемая уязвимость - CVE-2015-2051 (оценка CVSS: 9,8), которая поражает маршрутизаторы D-Link DIR-645 и позволяет удаленным злоумышленникам выполнять произвольные команды посредством специально созданных HTTP-запросов.

"Если целевое устройство скомпрометировано, злоумышленники могут получить полный контроль, позволяющий им извлекать системную информацию, устанавливать связь с сервером C2, а затем использовать эти устройства для запуска дальнейших атак, таких как распределенный отказ в обслуживании (DDoS)", - сказали исследователи Fortinet FortiGuard Labs Кара Лин и Винсент Ли.

Данные телеметрии от компании сетевой безопасности указывают на всплеск активности ботнета примерно 9 апреля 2024 года.

Все начинается с использования CVE-2015-2051 для извлечения скрипта-дроппера с удаленного сервера, который отвечает за загрузку полезной нагрузки следующего этапа для различных системных архитектур Linux, включая aarch64, arm, i686, m68k, mips64, mipsel, powerpc, s390x, sparc64, x86-64, sh4, riscv64, DEC Alpha и PA-RISC.

Полезная нагрузка впоследствии запускается на скомпрометированном устройстве и действует как загрузчик вредоносного ПО Goldoon с удаленной конечной точки, после чего программа удаляет запущенный файл, а затем удаляется сама в попытке замести следы и остаться незамеченной.

При любой попытке получить доступ к конечной точке напрямую через веб-браузер отображается сообщение об ошибке: "Извините, вы агент ФБР, и мы не можем вам помочь: ( Уходите, или я вас убью

Goldoon, помимо настройки персистентности на хосте с использованием различных методов автозапуска, устанавливает контакт с командно-контрольным сервером (C2) для ожидания команд для последующих действий.

Это включает в себя "поразительные 27 различных методов" для отражения DDoS-флуд-атак с использованием различных протоколов, таких как DNS, HTTP, ICMP, TCP и UDP.

"Хотя CVE-2015-2051 не является новой уязвимостью и представляет собой низкую сложность атаки, она оказывает критическое влияние на безопасность, которое может привести к удаленному выполнению кода", - сказали исследователи.

Развитие происходит по мере того, как ботнеты продолжают развиваться и эксплуатируют как можно больше устройств, даже несмотря на то, что киберпреступники и участники advanced persistent threat (APT) проявляют интерес к скомпрометированным маршрутизаторам для использования в качестве уровня анонимизации.

"Киберпреступники сдают скомпрометированные маршрутизаторы в аренду другим преступникам и, скорее всего, также предоставляют их в распоряжение коммерческих провайдеров прокси для жилых помещений", - говорится в отчете компании по кибербезопасности Trend Micro.

"Субъекты угрозы национальным государствам, такие как Sandworm, использовали свои собственные выделенные прокси-ботнеты, в то время как APT group Pawn Storm имела доступ к криминальной прокси-ботнету Ubiquiti EdgeRouters".

Цель использования взломанных маршрутизаторов в качестве прокси-серверов состоит в том, чтобы скрыть следы их присутствия и затруднить обнаружение вредоносных действий, смешивая их активность с безопасным обычным трафиком.

Ранее в феврале этого года правительство США предприняло шаги по демонтажу частей ботнета под названием MooBot, который, среди других устройств, подключенных к Интернету, таких как Raspberry Pi и VPS-серверы, в первую очередь использовал Ubiquiti EdgeRouters.

Trend Micro заявила, что обнаружила, что маршрутизаторы используются для взлома Secure Shell (SSH), фармацевтического спама, использования отражателей блокировки сообщений сервера (SMB) при атаках с ретрансляцией хэша NTLMv2, прокси украденных учетных данных на фишинговых сайтах, многоцелевого прокси, майнинга криптовалюты и отправки фишинговых электронных писем.

Маршрутизаторы Ubiquiti также подверглись атаке со стороны другого субъекта угрозы, который заражает эти устройства вредоносным ПО под названием Ngioweb, которые затем используются в качестве выходных узлов в коммерчески доступной локальной прокси-ботнете.

Полученные данные еще раз подчеркивают использование различных семейств вредоносных программ для подключения маршрутизаторов к сети, которую могут контролировать субъекты угрозы, эффективно превращая их в скрытые посты прослушивания, способные отслеживать весь сетевой трафик.

"Интернет-маршрутизаторы остаются популярным средством для компрометации злоумышленников, поскольку они часто имеют ограниченный мониторинг безопасности, менее строгие политики паролей, не обновляются часто и могут использовать мощные операционные системы, которые допускают установку вредоносных программ, таких как майнеры криптовалют, прокси-серверы, распределенный отказ в обслуживании (DDoS malware), вредоносные скрипты и веб-серверы", - заявили в Trend Micro.