Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Связанный с Северной Кореей деятель национального государства, известный как Кимсуки, подозревается в использовании ранее недокументированного средства для кражи информации на базе Golang под названием Troll Stealer.

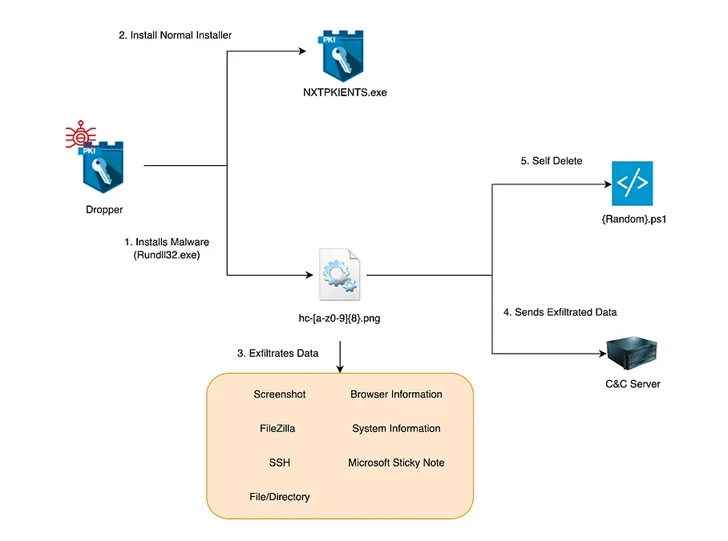

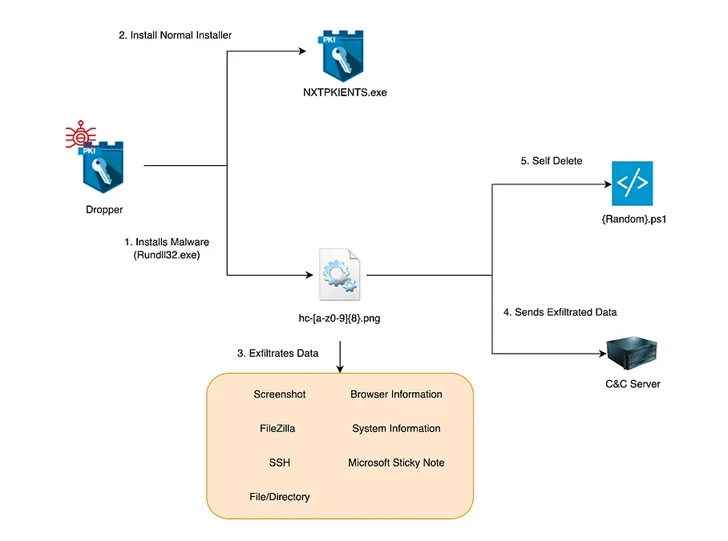

Вредоносная программа крадет "SSH, FileZilla, файлы / каталоги на диске C, браузеры, системную информацию [и] снимки экрана" из зараженных систем, сообщила южнокорейская компания по кибербезопасности S2W в новом техническом отчете.

Ссылки Troll Stealer на Kimsuky проистекают из его сходства с известными семействами вредоносных программ, такими как AppleSeed и AlphaSeed malware, которые были приписаны этой группе.

Kimsuky's, также отслеживаемый под именами APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet (ранее Thallium), Nickel Kimball и Velvet Chollima, хорошо известен своей склонностью к краже конфиденциальной информации в ходе наступательных киберопераций.

В конце ноября 2023 года злоумышленники были наказаны Управлением по контролю за иностранными активами Министерства финансов США (OFAC) за сбор разведданных для достижения стратегических целей Северной Кореи.

В последние месяцы противоборствующему коллективу приписывают фишинговые атаки, нацеленные на южнокорейские организации с целью использования различных бэкдоров, включая AppleSeed и AlphaSeed.

Последний анализ S2W показывает использование дроппера, который маскируется под установочный файл программы безопасности южнокорейской компании SGA Solutions, для запуска программы stealer, название которой происходит от пути "D: / ~ / repo /golang / src / root.go / s / troll / agent", встроенного в нее.

"Дроппер запускается как законный установщик вместе с вредоносным ПО, и как дроппер, так и вредоносное ПО подписаны действительным сертификатом D2Innovation Co., LTD", что позволяет предположить, что сертификат компании действительно был украден", - заявили в компании.

Отличительной особенностью Troll Stealer является его способность красть папку GPKI в зараженных системах, повышая вероятность того, что вредоносное ПО использовалось в атаках, нацеленных на административные и общественные организации в стране.

Учитывая отсутствие кампаний Kimsuky, документирующих кражу папок GPKI, это повысило вероятность того, что новое поведение является либо изменением тактики, либо работой другого субъекта угрозы, тесно связанного с группой, который также имеет доступ к исходному коду AppleSeed и AlphaSeed.

Также есть признаки того, что субъект угрозы может быть связан с бэкдором на базе Go под кодовым названием GoBear, который также подписан законным сертификатом, связанным с D2Innovation Co., LTD, и выполняет инструкции, полученные от сервера командования и управления (C2).

"Было обнаружено, что строки, содержащиеся в названиях вызываемых им функций, перекрываются с командами, используемыми BetaSeed, вредоносной программой-бэкдором на C ++, используемой Kimsuky group", - сказал S2W. "Примечательно, что GoBear добавляет функциональность прокси SOCKS5, которая ранее не поддерживалась вредоносным ПО с бэкдором Kimsuky group".

Вредоносная программа крадет "SSH, FileZilla, файлы / каталоги на диске C, браузеры, системную информацию [и] снимки экрана" из зараженных систем, сообщила южнокорейская компания по кибербезопасности S2W в новом техническом отчете.

Ссылки Troll Stealer на Kimsuky проистекают из его сходства с известными семействами вредоносных программ, такими как AppleSeed и AlphaSeed malware, которые были приписаны этой группе.

Kimsuky's, также отслеживаемый под именами APT43, ARCHIPELAGO, Black Banshee, Emerald Sleet (ранее Thallium), Nickel Kimball и Velvet Chollima, хорошо известен своей склонностью к краже конфиденциальной информации в ходе наступательных киберопераций.

В конце ноября 2023 года злоумышленники были наказаны Управлением по контролю за иностранными активами Министерства финансов США (OFAC) за сбор разведданных для достижения стратегических целей Северной Кореи.

В последние месяцы противоборствующему коллективу приписывают фишинговые атаки, нацеленные на южнокорейские организации с целью использования различных бэкдоров, включая AppleSeed и AlphaSeed.

Последний анализ S2W показывает использование дроппера, который маскируется под установочный файл программы безопасности южнокорейской компании SGA Solutions, для запуска программы stealer, название которой происходит от пути "D: / ~ / repo /golang / src / root.go / s / troll / agent", встроенного в нее.

"Дроппер запускается как законный установщик вместе с вредоносным ПО, и как дроппер, так и вредоносное ПО подписаны действительным сертификатом D2Innovation Co., LTD", что позволяет предположить, что сертификат компании действительно был украден", - заявили в компании.

Отличительной особенностью Troll Stealer является его способность красть папку GPKI в зараженных системах, повышая вероятность того, что вредоносное ПО использовалось в атаках, нацеленных на административные и общественные организации в стране.

Учитывая отсутствие кампаний Kimsuky, документирующих кражу папок GPKI, это повысило вероятность того, что новое поведение является либо изменением тактики, либо работой другого субъекта угрозы, тесно связанного с группой, который также имеет доступ к исходному коду AppleSeed и AlphaSeed.

Также есть признаки того, что субъект угрозы может быть связан с бэкдором на базе Go под кодовым названием GoBear, который также подписан законным сертификатом, связанным с D2Innovation Co., LTD, и выполняет инструкции, полученные от сервера командования и управления (C2).

"Было обнаружено, что строки, содержащиеся в названиях вызываемых им функций, перекрываются с командами, используемыми BetaSeed, вредоносной программой-бэкдором на C ++, используемой Kimsuky group", - сказал S2W. "Примечательно, что GoBear добавляет функциональность прокси SOCKS5, которая ранее не поддерживалась вредоносным ПО с бэкдором Kimsuky group".