Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Обновленная версия загрузчика вредоносного ПО, известного как BLISTER, используется в цепочках заражения SocGholish для распространения платформы командования и управления (C2) с открытым исходным кодом под названием Mythic.

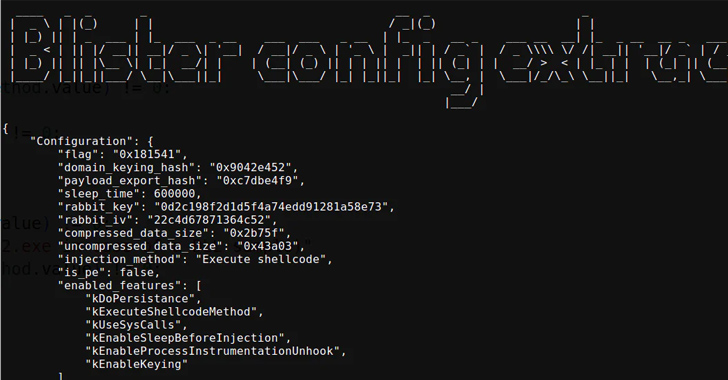

"Новое обновление BLISTER включает функцию ввода ключей, которая позволяет точно нацеливаться на сети-жертвы и снижает риск заражения в средах виртуальной машины / изолированной среды", - сказали исследователи Elastic Security Labs Салим Битам и Даниэль Степанич в техническом отчете, опубликованном в конце прошлого месяца.

BLISTER был впервые обнаружен компанией в декабре 2021 года, выступая в качестве канала распространения полезных данных Cobalt Strike и BitRAT на скомпрометированных системах.

Использование вредоносного ПО наряду с SocGholish (он же FakeUpdates), вредоносным ПО-загрузчиком на основе JavaScript, для доставки Mythic было ранее раскрыто подразделением 42 Palo Alto Networks в июле 2023 года.

При этих атаках BLISTER внедряется в легальную библиотеку VLC Media Player в попытке обойти программное обеспечение безопасности и проникнуть в среду жертвы.

SocGholish и BLISTER использовались совместно в рамках нескольких кампаний, причем последняя использовалась в качестве загрузчика второго этапа для распространения программ-вымогателей Cobalt Strike и LockBit, о чем свидетельствуют Red Canary и Trend Micro в начале 2022 года.

Более тщательный анализ вредоносного ПО показывает, что оно активно поддерживается, причем авторы вредоносного ПО используют множество методов, позволяющих остаться незамеченным и усложнить анализ.

"BLISTER - это загрузчик, который продолжает оставаться незамеченным, активно используемый для загрузки различных вредоносных программ, включая клипбэнкеры, похитители информации, трояны, программы-вымогатели и шелл-код", - отметила Elastic в апреле 2023 года.