Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Обнаружен новый Android-бэкдор с мощными возможностями для выполнения ряда вредоносных действий на зараженных устройствах.

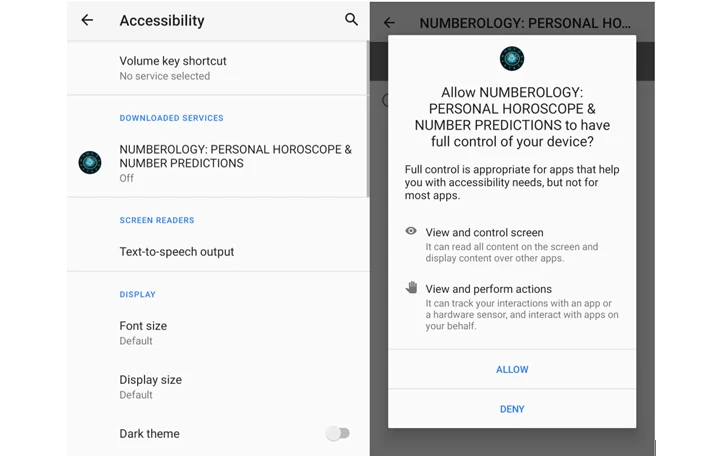

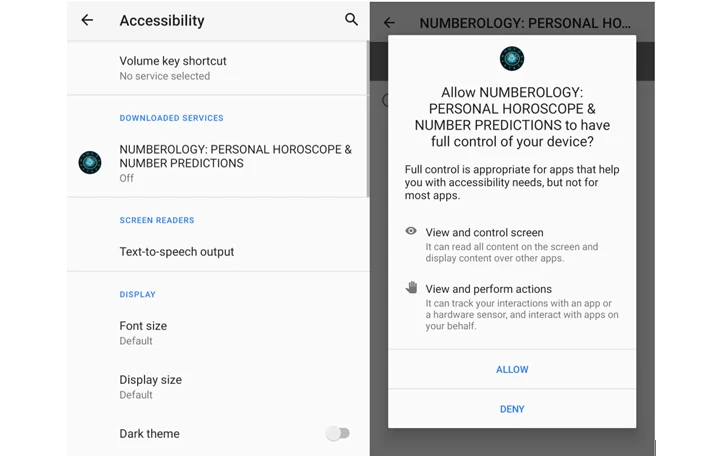

Получившее название Xamalicious от группы McAfee Mobile Research, вредоносное ПО названо так из-за того факта, что оно разработано с использованием фреймворка мобильных приложений с открытым исходным кодом под названием Xamarin и злоупотребляет правами доступа операционной системы для достижения своих целей.

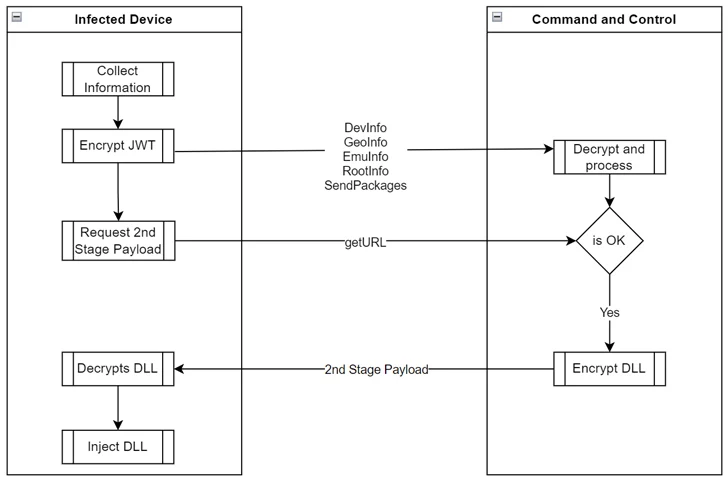

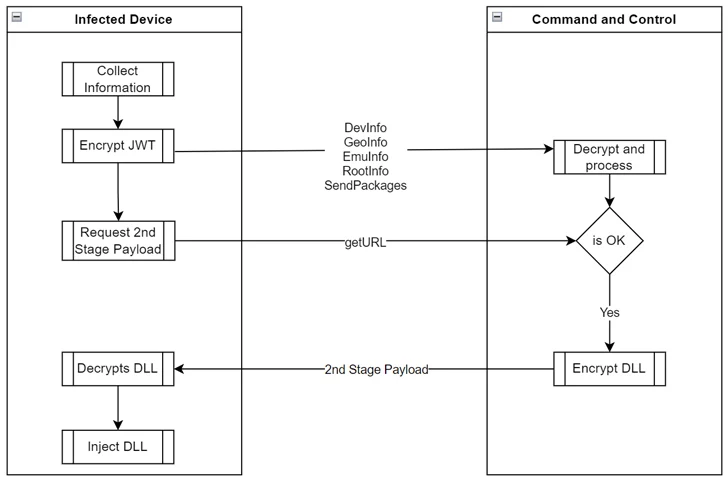

Она также способна собирать метаданные о скомпрометированном устройстве и связываться с сервером командования и управления (C2) для получения полезной нагрузки второго этапа, но только после определения, соответствует ли это требованиям.

Второй этап "динамически внедряется в виде ассемблерной библиотеки DLL на уровне среды выполнения, чтобы получить полный контроль над устройством и потенциально выполнять мошеннические действия, такие как нажатие на рекламу, установка приложений, среди других действий, мотивированных финансовыми соображениями, без согласия пользователя", - сказал исследователь безопасности Фернандо Руис.

Компания по кибербезопасности заявила, что выявила 25 приложений, содержащих эту активную угрозу, некоторые из которых распространялись в официальном магазине Google Play с середины 2020 года. По оценкам, приложения были установлены не менее 327 000 раз.

Большинство случаев заражения были зарегистрированы в Бразилии, Аргентине, Великобритании, Австралии, США, Мексике и других частях Европы и Америки. Ниже перечислены некоторые приложения. -

"Чтобы избежать анализа и обнаружения, авторы вредоносного ПО зашифровали все сообщения и данные, передаваемые между C2 и зараженным устройством, не только защищенные HTTPS, они зашифрованы как токен веб-шифрования JSON (JWE) с использованием RSA-OAEP с алгоритмом 128CBC-HS256", - отметил Руиз.

Что еще более неприятно, дроппер первой стадии содержит функции для самостоятельного обновления основного файла пакета Android (APK), что означает, что его можно использовать в качестве шпионского ПО или банковского трояна без какого-либо взаимодействия с пользователем.

McAfee заявила, что выявила связь между Xamalicious и приложением для мошенничества с рекламой под названием Cash Magnet, которое облегчает загрузку приложений и автоматизированные клик-действия для незаконного получения дохода за клик по рекламе.

"Приложения для Android, написанные на коде, отличном от Java, с использованием таких фреймворков, как Flutter, react native и Xamarin, могут обеспечить дополнительный уровень запутывания для авторов вредоносных программ, которые намеренно выбирают эти инструменты, чтобы избежать обнаружения, и пытаются остаться незамеченными поставщиками систем безопасности и сохранить свое присутствие на рынках приложений", - сказал Руис.

После установки приложение просит пользователя предоставить ему разрешения, связанные с SMS, и перенаправляет на поддельную страницу, на которой хранятся не только учетные данные жертвы, но и их учетная запись, кредитная / дебетовая карта и национальная идентификационная информация.

Собранные данные вместе с перехваченными SMS-сообщениями пересылаются на сервер, контролируемый участником, что позволяет злоумышленнику совершать несанкционированные транзакции.

Стоит отметить, что Microsoft в прошлом месяце предупредила об аналогичной кампании, которая использует WhatsApp и Telegram в качестве векторов распространения для нацеливания на индийских пользователей онлайн-банкинга.

"Индия подчеркивает острую угрозу, которую представляет это банковское вредоносное ПО для цифрового ландшафта страны, при этом несколько обращений были обнаружены в других частях мира, возможно, от индийских пользователей SBI, проживающих в других странах", - сказали исследователи Нил Тяги и Руиз.

Получившее название Xamalicious от группы McAfee Mobile Research, вредоносное ПО названо так из-за того факта, что оно разработано с использованием фреймворка мобильных приложений с открытым исходным кодом под названием Xamarin и злоупотребляет правами доступа операционной системы для достижения своих целей.

Она также способна собирать метаданные о скомпрометированном устройстве и связываться с сервером командования и управления (C2) для получения полезной нагрузки второго этапа, но только после определения, соответствует ли это требованиям.

Второй этап "динамически внедряется в виде ассемблерной библиотеки DLL на уровне среды выполнения, чтобы получить полный контроль над устройством и потенциально выполнять мошеннические действия, такие как нажатие на рекламу, установка приложений, среди других действий, мотивированных финансовыми соображениями, без согласия пользователя", - сказал исследователь безопасности Фернандо Руис.

Компания по кибербезопасности заявила, что выявила 25 приложений, содержащих эту активную угрозу, некоторые из которых распространялись в официальном магазине Google Play с середины 2020 года. По оценкам, приложения были установлены не менее 327 000 раз.

Большинство случаев заражения были зарегистрированы в Бразилии, Аргентине, Великобритании, Австралии, США, Мексике и других частях Европы и Америки. Ниже перечислены некоторые приложения. -

- Основной гороскоп для Android (com.anomenforyou.essentialhoroscope)

- Редактор 3D-скинов для PE Minecraft (com.littleray.skineditorforpeminecraft)

- Logo Maker Pro ( <url>)

- Автоматический повтор кликов ( <url>.autoclickrepeater.free)

- Простой калькулятор калорий для подсчета (com.lakhinstudio.counteasycaloriecalculator)

- Увеличитель громкости звука (com.muranogames.easyworkoutsathome)

- LetterLink ( <url>.regaliusgames.llinkgame)

- НУМЕРОЛОГИЯ: ПЕРСОНАЛЬНЫЙ ГОРОСКОП И ПРЕДСКАЗАНИЯ ЧИСЕЛ ( <url>)

- Step Keeper: удобный шагомер (com.browgames.stepkeepereasymeter)

- Отслеживайте свой сон (com.shvetsStudio.trackYourSleep)

- Усилитель громкости звука (com.devapps.soundvolumebooster)

- Астрологический навигатор: ежедневный гороскоп и Таро ( <url>.Osinko.HoroscopeTaro)

- Универсальный калькулятор (com.Potap64.universalcalculator)

"Чтобы избежать анализа и обнаружения, авторы вредоносного ПО зашифровали все сообщения и данные, передаваемые между C2 и зараженным устройством, не только защищенные HTTPS, они зашифрованы как токен веб-шифрования JSON (JWE) с использованием RSA-OAEP с алгоритмом 128CBC-HS256", - отметил Руиз.

Что еще более неприятно, дроппер первой стадии содержит функции для самостоятельного обновления основного файла пакета Android (APK), что означает, что его можно использовать в качестве шпионского ПО или банковского трояна без какого-либо взаимодействия с пользователем.

McAfee заявила, что выявила связь между Xamalicious и приложением для мошенничества с рекламой под названием Cash Magnet, которое облегчает загрузку приложений и автоматизированные клик-действия для незаконного получения дохода за клик по рекламе.

"Приложения для Android, написанные на коде, отличном от Java, с использованием таких фреймворков, как Flutter, react native и Xamarin, могут обеспечить дополнительный уровень запутывания для авторов вредоносных программ, которые намеренно выбирают эти инструменты, чтобы избежать обнаружения, и пытаются остаться незамеченными поставщиками систем безопасности и сохранить свое присутствие на рынках приложений", - сказал Руис.

Фишинговая кампания Android Нацелена на Индию с помощью вредоносного ПО Banker

Раскрытие происходит после того, как компания по кибербезопасности подробно описала фишинговую кампанию, которая использует приложения для обмена социальными сообщениями, такие как WhatsApp, для распространения поддельных APK-файлов, которые выдают себя за законные банки, такие как Государственный банк Индии (SBI), и предлагают пользователю установить их для прохождения обязательной процедуры "Знай своего клиента" (KYC).После установки приложение просит пользователя предоставить ему разрешения, связанные с SMS, и перенаправляет на поддельную страницу, на которой хранятся не только учетные данные жертвы, но и их учетная запись, кредитная / дебетовая карта и национальная идентификационная информация.

Собранные данные вместе с перехваченными SMS-сообщениями пересылаются на сервер, контролируемый участником, что позволяет злоумышленнику совершать несанкционированные транзакции.

Стоит отметить, что Microsoft в прошлом месяце предупредила об аналогичной кампании, которая использует WhatsApp и Telegram в качестве векторов распространения для нацеливания на индийских пользователей онлайн-банкинга.

"Индия подчеркивает острую угрозу, которую представляет это банковское вредоносное ПО для цифрового ландшафта страны, при этом несколько обращений были обнаружены в других частях мира, возможно, от индийских пользователей SBI, проживающих в других странах", - сказали исследователи Нил Тяги и Руиз.