Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Неуказанная правительственная организация в Афганистане подверглась атаке с использованием ранее недокументированной веб-оболочки под названием HrServ, которая предположительно является атакой с расширенной постоянной угрозой (APT).

Веб-оболочка, библиотека динамических ссылок (DLL) с именем "hrserv.dll", демонстрирует "сложные функции, такие как пользовательские методы кодирования для взаимодействия с клиентами и выполнения операций в памяти", - сказал исследователь Kaspersky security Мерт Дегирменси в анализе, опубликованном на этой неделе.

Российская компания по кибербезопасности заявила, что идентифицировала варианты вредоносного ПО, датируемые началом 2021 года, на основе временных меток компиляции этих артефактов.

Веб-оболочки, как правило, являются вредоносными инструментами, которые обеспечивают удаленный контроль над скомпрометированным сервером. После загрузки она позволяет субъектам угрозы выполнять ряд действий после эксплуатации, включая кражу данных, мониторинг сервера и горизонтальное продвижение в сети.

В цепочке атак задействовано средство удаленного администрирования PAExec, альтернатива PsExec, которое используется в качестве панели запуска для создания запланированной задачи, маскирующейся под обновление Microsoft ("MicrosoftsUpdate"), которое впоследствии настраивается для выполнения пакетного сценария Windows ("JKNLA.bat").

Пакетный скрипт принимает в качестве аргумента абсолютный путь к DLL-файлу ("hrserv.dll"), который затем выполняется как служба для инициирования HTTP-сервера, способного анализировать входящие HTTP-запросы для последующих действий.

"В зависимости от типа и информации в HTTP-запросе активируются определенные функции", - сказал Дегирменси, добавив "параметры GET, используемые в hrserv.dll файл, который используется для имитации сервисов Google, содержит "hl". "

Вероятно, это попытка субъекта угрозы смешать эти мошеннические запросы с сетевым трафиком и значительно усложнить задачу по отличию вредоносной активности от безобидных событий.

В эти HTTP-запросы GET и POST встроен параметр cp, значение которого – от 0 до 7 – определяет следующий курс действий. Это включает в себя создание новых потоков, создание файлов с записанными в них произвольными данными, чтение файлов и доступ к HTML-данным Outlook Web App.

Если значение cp в запросе POST равно "6", это запускает выполнение кода путем анализа закодированных данных и копирования их в память, после чего создается новый поток и процесс переходит в состояние ожидания.

Веб-оболочка также способна активировать выполнение скрытого "многофункционального имплантата" в памяти, который отвечает за стирание следов судебной экспертизы путем удаления задания "MicrosoftsUpdate", а также исходной библиотеки DLL и пакетных файлов.

Источник угрозы, стоящий за веб-оболочкой, в настоящее время неизвестен, но наличие нескольких опечаток в исходном коде указывает на то, что автор вредоносного ПО не является носителем английского языка.

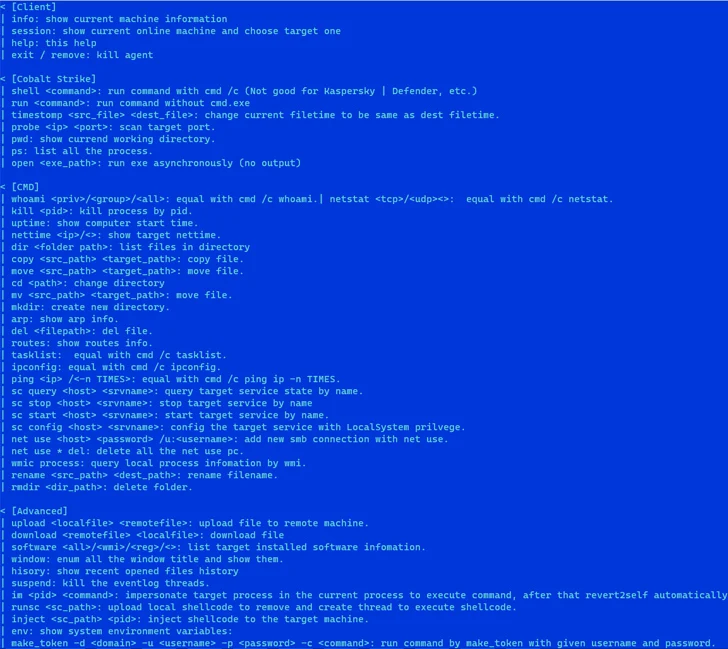

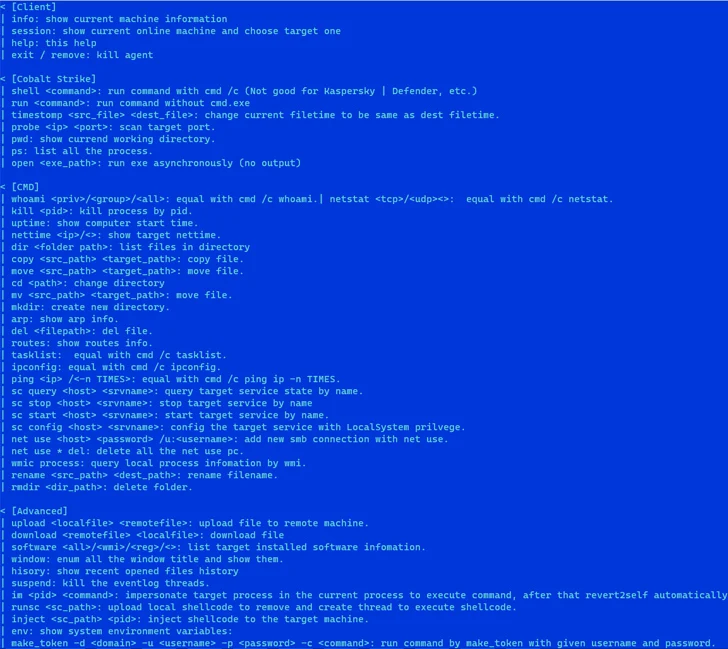

"Примечательно, что веб-оболочка и имплантат памяти используют разные строки для конкретных условий", - заключил Дегирменси. "Кроме того, имплантат памяти содержит тщательно разработанное справочное сообщение".

"Учитывая эти факторы, характеристики вредоносного ПО больше соответствуют финансово мотивированной вредоносной деятельности. Однако его операционная методология демонстрирует сходство с поведением APT".

Веб-оболочка, библиотека динамических ссылок (DLL) с именем "hrserv.dll", демонстрирует "сложные функции, такие как пользовательские методы кодирования для взаимодействия с клиентами и выполнения операций в памяти", - сказал исследователь Kaspersky security Мерт Дегирменси в анализе, опубликованном на этой неделе.

Российская компания по кибербезопасности заявила, что идентифицировала варианты вредоносного ПО, датируемые началом 2021 года, на основе временных меток компиляции этих артефактов.

Веб-оболочки, как правило, являются вредоносными инструментами, которые обеспечивают удаленный контроль над скомпрометированным сервером. После загрузки она позволяет субъектам угрозы выполнять ряд действий после эксплуатации, включая кражу данных, мониторинг сервера и горизонтальное продвижение в сети.

В цепочке атак задействовано средство удаленного администрирования PAExec, альтернатива PsExec, которое используется в качестве панели запуска для создания запланированной задачи, маскирующейся под обновление Microsoft ("MicrosoftsUpdate"), которое впоследствии настраивается для выполнения пакетного сценария Windows ("JKNLA.bat").

Пакетный скрипт принимает в качестве аргумента абсолютный путь к DLL-файлу ("hrserv.dll"), который затем выполняется как служба для инициирования HTTP-сервера, способного анализировать входящие HTTP-запросы для последующих действий.

"В зависимости от типа и информации в HTTP-запросе активируются определенные функции", - сказал Дегирменси, добавив "параметры GET, используемые в hrserv.dll файл, который используется для имитации сервисов Google, содержит "hl". "

Вероятно, это попытка субъекта угрозы смешать эти мошеннические запросы с сетевым трафиком и значительно усложнить задачу по отличию вредоносной активности от безобидных событий.

В эти HTTP-запросы GET и POST встроен параметр cp, значение которого – от 0 до 7 – определяет следующий курс действий. Это включает в себя создание новых потоков, создание файлов с записанными в них произвольными данными, чтение файлов и доступ к HTML-данным Outlook Web App.

Если значение cp в запросе POST равно "6", это запускает выполнение кода путем анализа закодированных данных и копирования их в память, после чего создается новый поток и процесс переходит в состояние ожидания.

Веб-оболочка также способна активировать выполнение скрытого "многофункционального имплантата" в памяти, который отвечает за стирание следов судебной экспертизы путем удаления задания "MicrosoftsUpdate", а также исходной библиотеки DLL и пакетных файлов.

Источник угрозы, стоящий за веб-оболочкой, в настоящее время неизвестен, но наличие нескольких опечаток в исходном коде указывает на то, что автор вредоносного ПО не является носителем английского языка.

"Примечательно, что веб-оболочка и имплантат памяти используют разные строки для конкретных условий", - заключил Дегирменси. "Кроме того, имплантат памяти содержит тщательно разработанное справочное сообщение".

"Учитывая эти факторы, характеристики вредоносного ПО больше соответствуют финансово мотивированной вредоносной деятельности. Однако его операционная методология демонстрирует сходство с поведением APT".