Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Microsoft в среду сообщила, что базирующийся в Китае злоумышленник, известный как Storm-0558, приобрел неактивный ключ подписи пользователя для подделки токенов и доступа к Outlook, скомпрометировав корпоративную учетную запись инженера.

Это позволило злоумышленнику получить доступ к среде отладки, содержащей информацию, относящуюся к сбою системы подписи пользователя, и украсть ключ. Сбой системы произошел в апреле 2021 года.

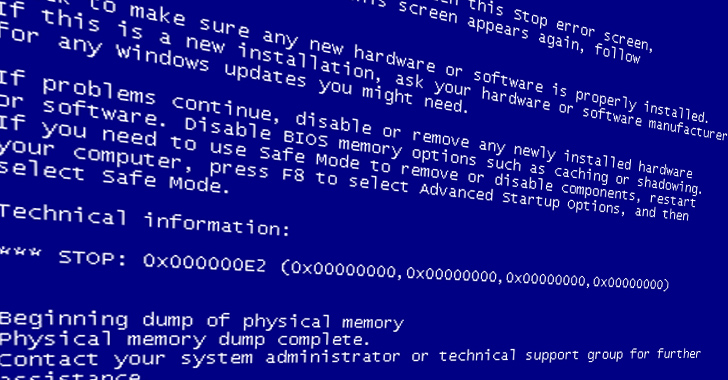

"Сбой системы подписи пользователя в апреле 2021 года привел к созданию моментального снимка завершившегося сбоем процесса ("аварийный дамп")", - говорится в посмертном отчете Центра реагирования на безопасность Microsoft (MSRC).

"Аварийные дампы, которые редактируют конфиденциальную информацию, не должны включать ключ подписи. В этом случае состояние гонки позволило ключу присутствовать в аварийном дампе. Присутствие ключевого материала в аварийном дампе не было обнаружено нашими системами ".

Производитель Windows сказал, что аварийный дамп был перенесен в среду отладки в корпоративной сети, подключенной к Интернету, откуда, как предполагается, Storm-0558 получил ключ после проникновения в корпоративную учетную запись инженера.

В настоящее время неизвестно, является ли это точным механизмом, который был применен субъектом угрозы, поскольку Microsoft отметила, что у нее нет журналов, которые предоставляют конкретные доказательства эксфильтрации из-за ее политик хранения журналов.

В отчете Microsoft далее упоминается фишинг-рассылка и развертывание вредоносного ПО, похищающего токены, но в нем не уточняется, каким образом была взломана учетная запись инженера в первую очередь, были ли взломаны другие корпоративные учетные записи и когда стало известно о компрометации.

Тем не менее, последняя разработка дает представление о серии каскадных сбоев в системе безопасности, кульминацией которых стало то, что ключ подписи оказался в руках опытного исполнителя с "высокой степенью технического мастерства и операционной безопасности".

Storm-0558 - это прозвище, присвоенное Microsoft группе хакеров, которая была связана со взломом примерно 25 организаций, использующих ключ подписи пользователя и получающих несанкционированный доступ к Outlook Web Access (OWA) и Outlook.com.

Причиной проблемы с нулевым днем стала ошибка проверки, которая позволила доверить ключ для подписи токенов Azure AD. Данные показывают, что вредоносная киберактивность началась месяцем ранее, прежде чем была обнаружена в июне 2023 года.

Это, в свою очередь, стало возможным из-за того, что "почтовая система принимала запрос на корпоративную электронную почту с использованием токена безопасности, подписанного потребительским ключом". С тех пор Корпорация Майкрософт устранила "проблему".

В июле фирма по облачной безопасности Wiz впоследствии обнаружила, что скомпрометированный ключ подписи пользователя Microsoft мог обеспечить широкий доступ к другим облачным сервисам.

Однако Microsoft заявила, что не обнаружила дополнительных доказательств несанкционированного доступа к приложениям за пределами почтовых ящиков. Она также расширила доступ к ведению журнала безопасности после критики в адрес того, что эта функция была ограничена клиентами с лицензиями Purview Audit (Premium), тем самым ограничивая доступ к данным судебной экспертизы для других.