Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Microsoft предупреждает о новой фишинговой кампании, предпринятой брокером начального доступа, которая предполагает использование сообщений Teams в качестве приманки для проникновения в корпоративные сети.

Команда по анализу угроз технологического гиганта отслеживает кластер под названием Storm-0324, который также известен под псевдонимами TA543 и Sagrid.

"Начиная с июля 2023 года, было замечено, что Storm-0324 распространяет полезные файлы с использованием инструмента с открытым исходным кодом для отправки фишинговых приманок через чаты Microsoft Teams", - сказали в компании, добавив, что разработка знаменует собой переход от использования исходных векторов заражения на основе электронной почты для первоначального доступа.

Storm-0324 работает в сфере киберпреступности в качестве распространителя полезной нагрузки, предлагая услугу, которая позволяет распространять различные полезные нагрузки, используя обходные цепочки заражения. Сюда входят различные загрузчики, банковские трояны, программы-вымогатели и модульные наборы инструментов, такие как Nymaim, Gozi, TrickBot, IcedID, Gootkit, Dridex, Sage, GandCrab и JSSLoader.

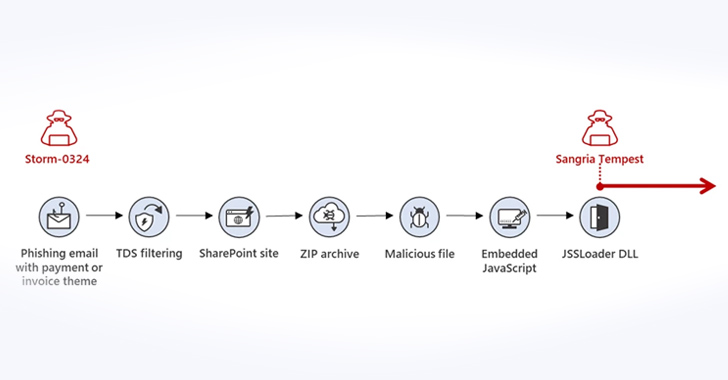

В ходе последовательных атак, организованных злоумышленником в прошлом, использовались сообщения электронной почты-приманки на тему счетов и платежей, чтобы заставить пользователей загружать файлы ZIP-архива, размещенные на SharePoint, распространяющие JSSLoader, загрузчик вредоносных программ, способный профилировать зараженные компьютеры и загружать дополнительные полезные данные.

"Цепочки электронной почты злоумышленников отличаются высокой уклончивостью и используют системы распределения трафика (TDS), такие как BlackTDS и Keitaro, которые предоставляют возможности идентификации и фильтрации для адаптации пользовательского трафика", - заявили в Microsoft.

"Эта возможность фильтрации позволяет злоумышленникам избегать обнаружения по определенным диапазонам IP-адресов, которые могут быть решениями безопасности, такими как "песочницы" для вредоносных программ, а также успешно перенаправлять жертв на их сайт загрузки вредоносных программ".

Доступ, предоставляемый вредоносным ПО, открывает путь для программы-вымогателя как услуги (RaaS), Sangria Tempest (она же Carbon Spider, ELBRUS и FIN7) для выполнения действий после эксплуатации и развертывания вредоносного ПО для шифрования файлов.

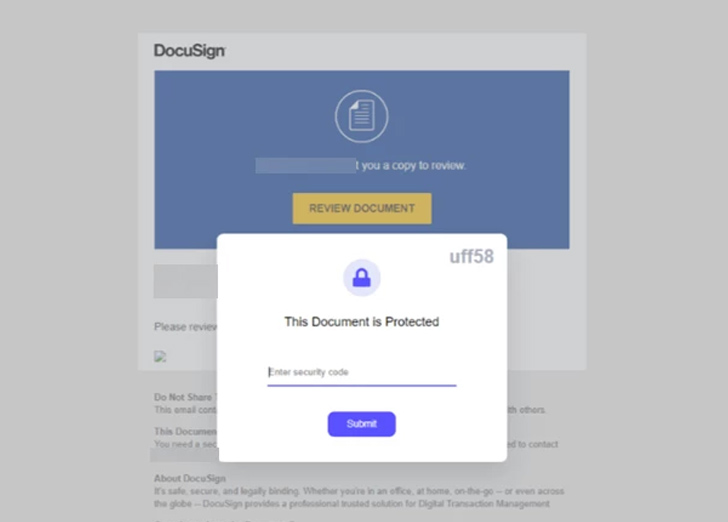

С июля 2023 года способ работы был изменен: фишинговые приманки рассылаются по Teams с вредоносными ссылками, ведущими к вредоносному ZIP-файлу, размещенному в SharePoint.

Это достигается с помощью инструмента с открытым исходным кодом под названием TeamsPhisher, который позволяет пользователям-арендаторам Teams прикреплять файлы к сообщениям, отправляемым внешним арендаторам, используя проблему, которая впервые была выявлена JUMPSEC в июне 2023 года.

Стоит отметить, что аналогичный метод был применен российским национальным государством APT29 (он же Midnight Blizzard) в атаках, нацеленных примерно на 40 организаций по всему миру в мае 2023 года.

Компания заявила, что внесла несколько улучшений в систему безопасности, чтобы блокировать угрозу, и что она "приостановила действие идентифицированных учетных записей и клиентов, связанных с недостоверным или мошенническим поведением".

"Поскольку Storm-0324 запрещает доступ другим субъектам угрозы, выявление и устранение активности Storm-0324 может предотвратить более опасные последующие атаки, такие как программы-вымогатели", - далее указала Microsoft.

Раскрытие информации происходит после того, как Касперский подробно описал тактику, методы и процедуры печально известной группы программ-вымогателей, известной как Cuba (она же COLDDRAW и Tropical Scorpius), наряду с указанием нового псевдонима "V Is Vendetta", который, как предполагается, использовался подгруппой или аффилированным лицом.

Группа, подобно RaaS schemes, использует бизнес-модель двойного вымогательства для атак на многочисленные компании по всему миру и получения незаконной прибыли.

Маршруты проникновения включают использование ProxyLogon, ProxyShell, ZeroLogon и недостатков безопасности в программном обеспечении резервного копирования и репликации Veeam для развертывания Cobalt Strike и пользовательского бэкдора, получившего название BUGHATCH, который затем используется для доставки обновленных версий BURNTCIGAR, чтобы отключить программное обеспечение безопасности, работающее на хосте.

"Банда киберпреступников Cuba использует обширный арсенал как общедоступных, так и созданных на заказ инструментов, которые она постоянно обновляет, а также различные техники и приемы, включая довольно опасные, такие как BYOVD", - сказал Касперский.

В 2023 году произошел значительный всплеск атак программ-вымогателей, при этом Национальный центр кибербезопасности Великобритании (NCSC) и Национальное агентство по борьбе с преступностью (NCA) отмечают, что они "зависят от сложной цепочки поставок".

"Сосредоточение внимания на конкретных видах программ-вымогателей в лучшем случае может сбить с толку, а в худшем - оказаться бесполезным", - заявили агентства в отчете, опубликованном ранее на этой неделе. "Большинство инцидентов с программами-вымогателями происходят не из-за сложных методов атаки; первоначальный доступ к жертвам осуществляется оппортунистически, и успех обычно является результатом плохой кибергигиены".