Hacker

Professional

- Messages

- 1,044

- Reaction score

- 804

- Points

- 113

Сниффинг и спуфинг - это прослушивание сети, проверка всего входящего и исходящего трафика в этой сети. В Kali Linux есть 10 лучших инструментов для сниффинга и спуфинга. Большинство этих инструментов предустановлено в Kali Linux. Однако для некоторых инструментов может потребоваться установить их вручную. Некоторые из этих инструментов являются сетевыми снифферами, другие предназначены для спуфинга, а некоторые могут обрабатывать обе эти функции.

dnschef

Инструмент dnschef - это DNS-прокси для анализа вредоносных программ и тестирования на проникновение. DNS-прокси с широкими возможностями настройки dnschef используется для анализа сетевого трафика. Этот DNS-прокси может подделывать запросы и использовать их для отправки на локальный компьютер, а не на настоящий сервер. Этот инструмент может использоваться на разных платформах и может создавать поддельные запросы и ответы на основе списков доменов. Инструмент dnschef также поддерживает различные типы записей DNS.

В обстоятельствах, когда принудительное переключение приложения на другой прокси-сервер невозможно, вместо него следует использовать DNS-прокси. Если мобильное приложение игнорирует настройки прокси-сервера HTTP, то dnschef сможет обманывать приложения, подделывая запросы и ответы выбранной цели.

Рис. 1 Инструмент на основе консоли

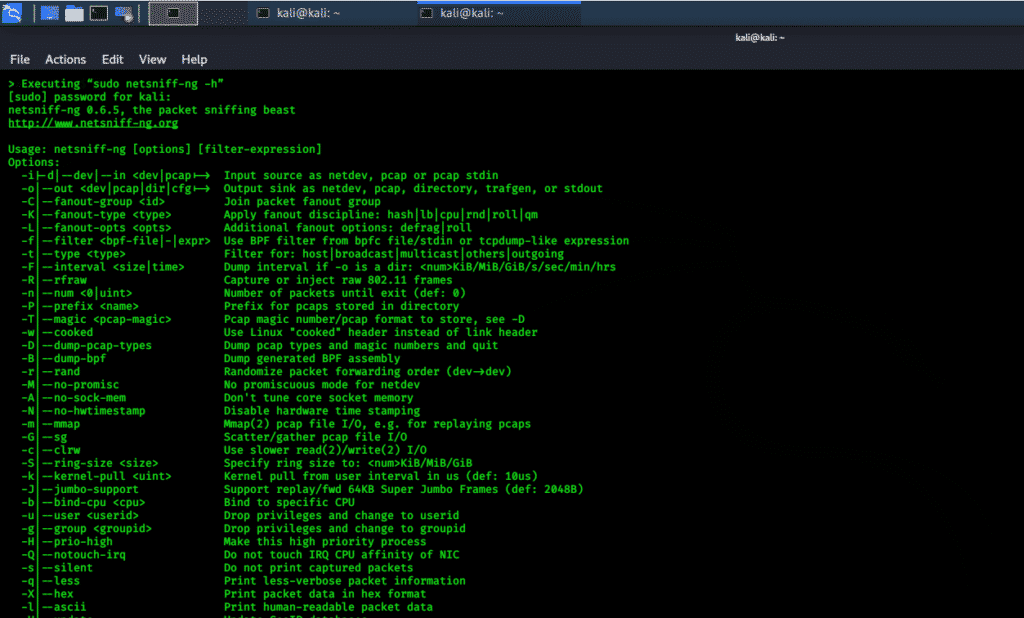

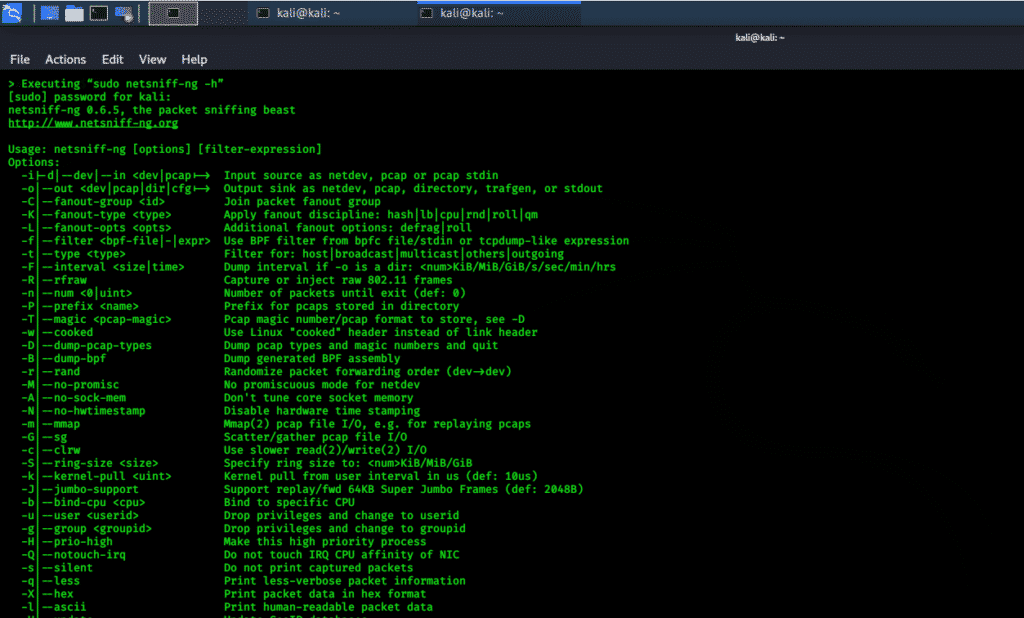

netsniff-ng

Инструмент netsniff-ng - это быстрый, эффективный и свободно доступный инструмент, который может анализировать пакеты в сети, захватывать и воспроизводить файлы pcap, а также перенаправлять трафик между различными интерфейсами. Все эти операции выполняются с помощью механизмов пакетов с нулевым копированием. Функции передачи и приема не требуют, чтобы ядро копировало пакеты в пространство пользователя из пространства ядра и наоборот. Этот инструмент содержит внутри несколько подинструментов, таких как trafgen, mausezahn, bpfc, ifpps, flowtop, curvetun и astraceroute. Netsniff-ng поддерживает многопоточность, поэтому этот инструмент работает так быстро.

Рис. 2. Полный набор инструментов для сниффинга и спуфинга на основе консоли

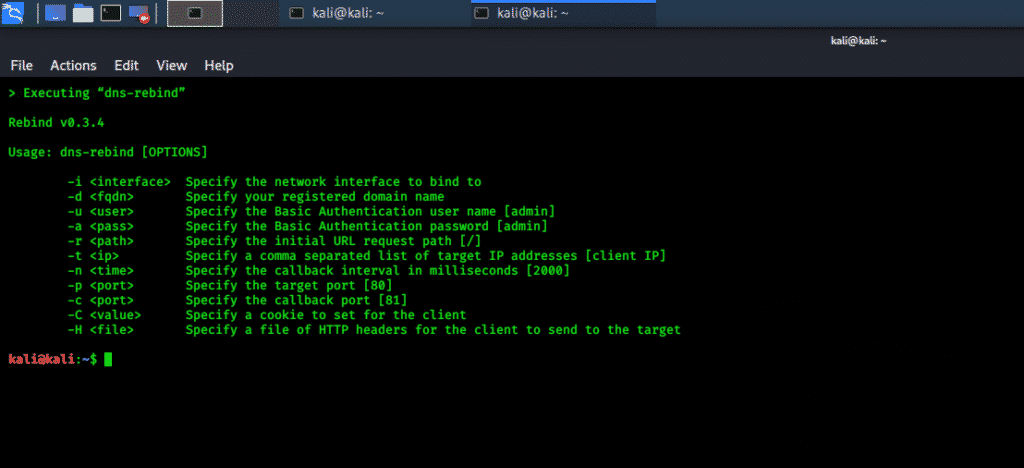

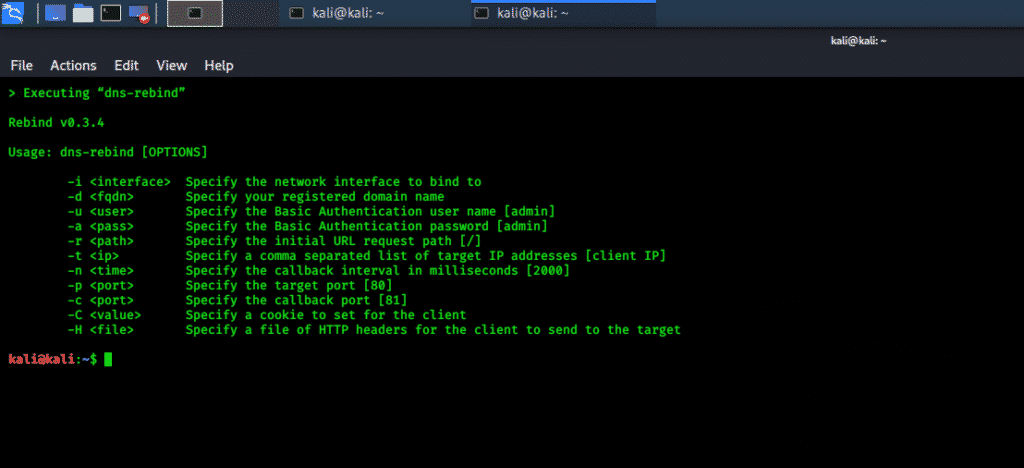

rebind

Инструмент повторного связывания - это инструмент подмены сети, который выполняет «атаку повторного связывания нескольких записей DNS». Повторную привязку можно использовать для нацеливания на домашние маршрутизаторы, а также на общедоступные IP-адреса, не относящиеся к RFC1918. С помощью инструмента повторной привязки внешний хакер может получить доступ к внутреннему веб-интерфейсу целевого маршрутизатора. Инструмент работает на маршрутизаторах с моделью слабой конечной системы в их IP-стеке и с веб-службами, которые привязаны к интерфейсу WAN маршрутизатора. Этот инструмент не требует привилегий суперпользователя и требует, чтобы пользователь находился внутри целевой сети.

Рис. 3. Инструмент спуфинга сети

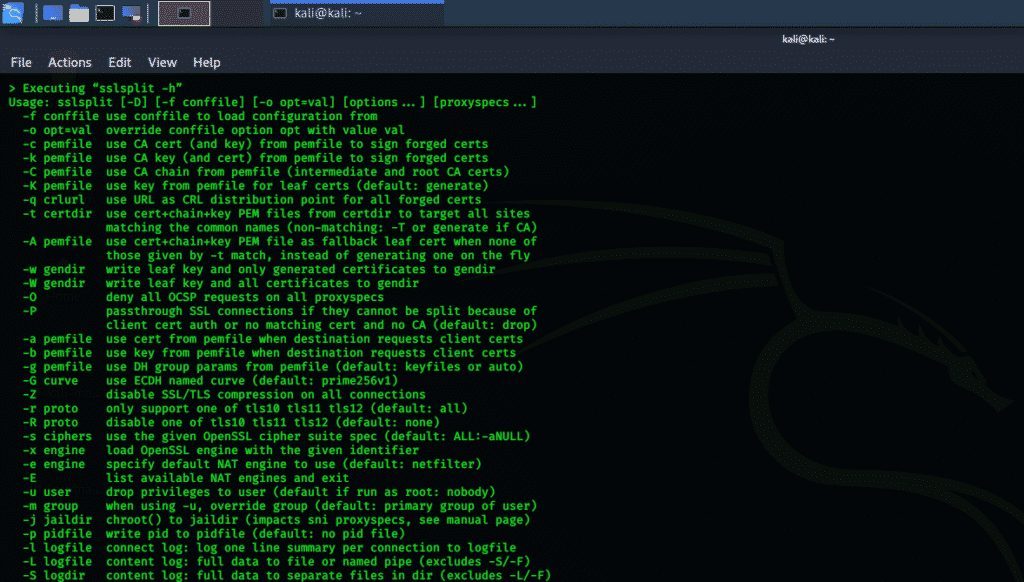

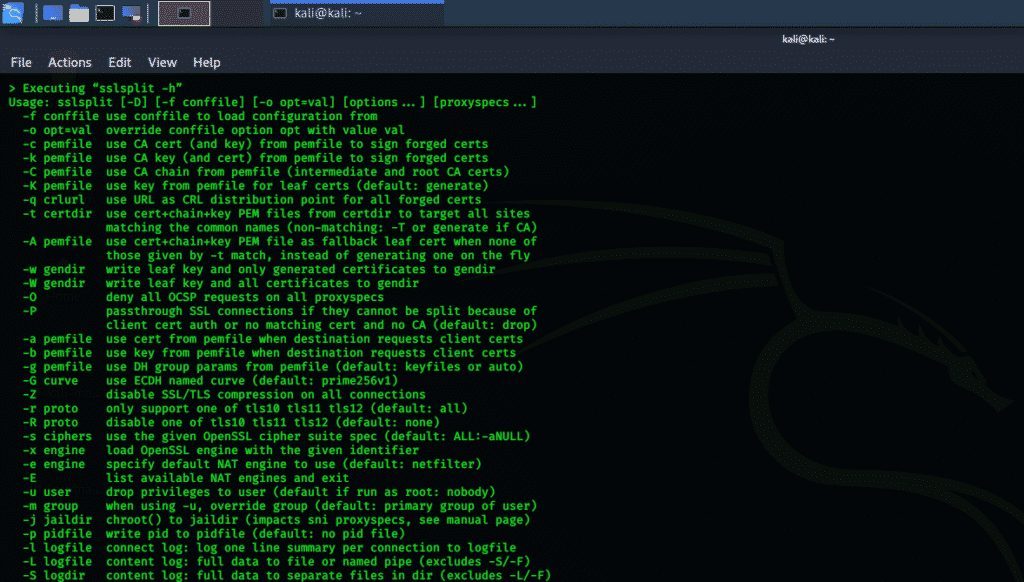

sslsplit

Инструмент sslsplit - это инструмент Kali Linux, который действует против зашифрованных сетевых соединений SSL / TLS, используя атаки «человек посередине» (MIMT). Все соединения перехватываются с помощью механизма трансляции сетевых адресов. SSLsplit принимает эти соединения и прекращает зашифрованные соединения SSL / TLS. Затем sslsplit создает новое соединение с исходным адресом и регистрирует все передачи данных.

SSLsplit поддерживает множество соединений, от TCP, SSL, HTTP и HTTPS до IPv4 и IPv6. SSLsplit генерирует поддельные сертификаты на основе исходного сертификата сервера и может расшифровать ключи RSA, DSA и ECDSA, а также удалить закрепление открытого ключа.

Рис. 4. Консольный инструмент sslsplit

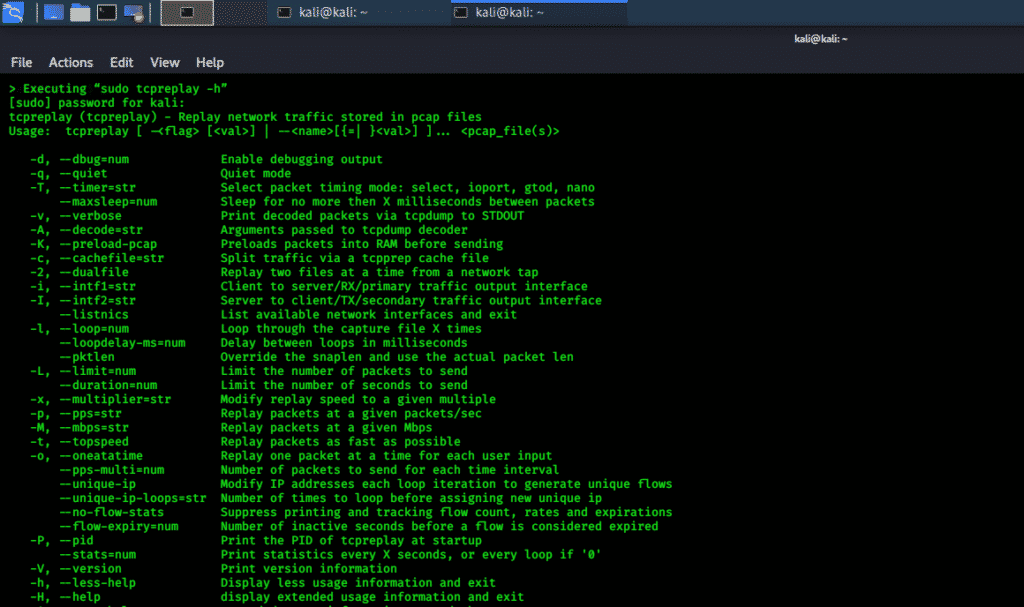

Рис.5. Консольный инструмент для воспроизведения файлов сетевых пакетов.

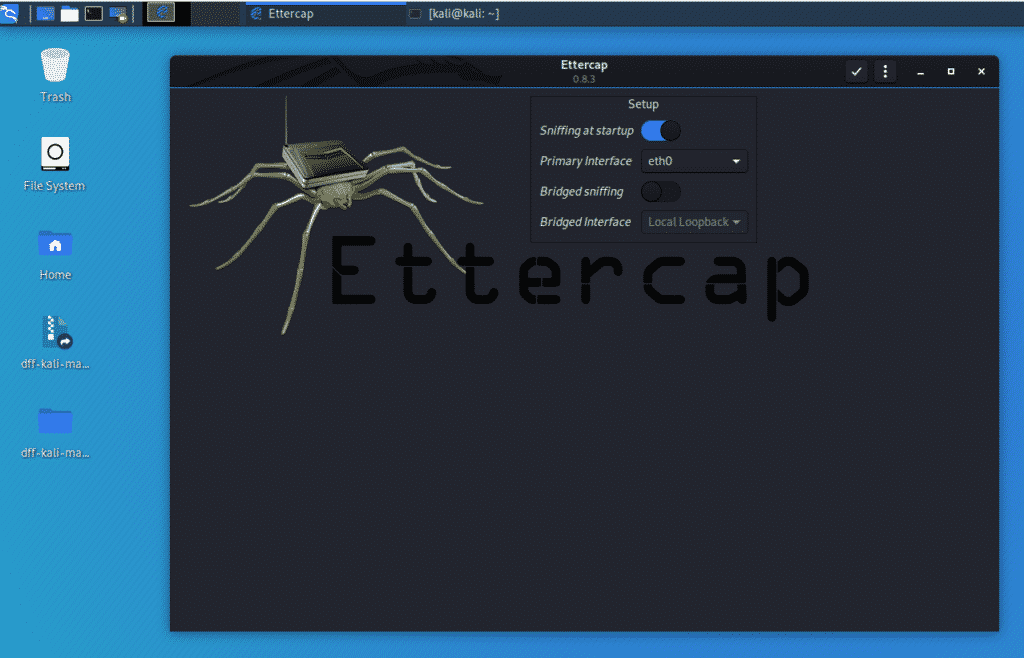

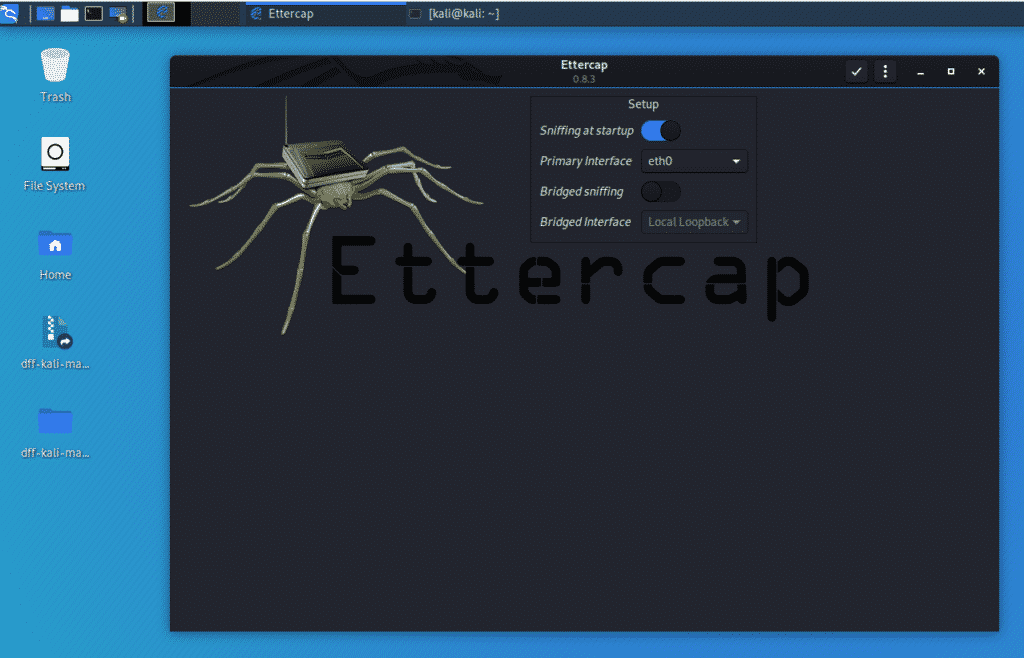

Ettercap

Инструмент Ettercap - это комплексный инструментарий для атак «человек посередине». Этот инструмент поддерживает отслеживание активных подключений в дополнение к фильтрации контента на лету. Ettercap может активно и пассивно анализировать различные протоколы. Этот инструмент также включает в себя множество различных опций для сетевого анализа, а также анализа хоста. Этот инструмент имеет графический интерфейс, а параметры просты в использовании даже для нового пользователя.

Рис. 6. Инструмент ettercap на основе консоли

Рис. 7. Инструмент ettercap на основе графического интерфейса пользователя

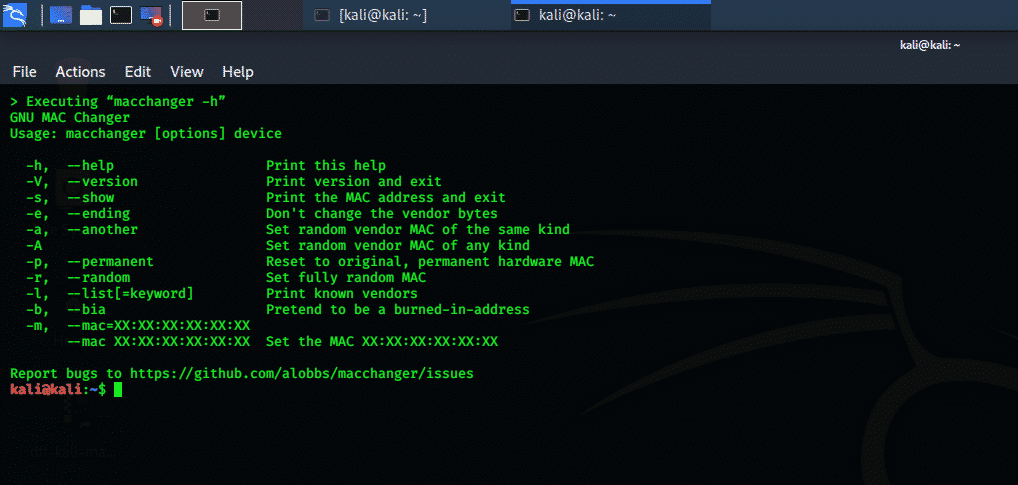

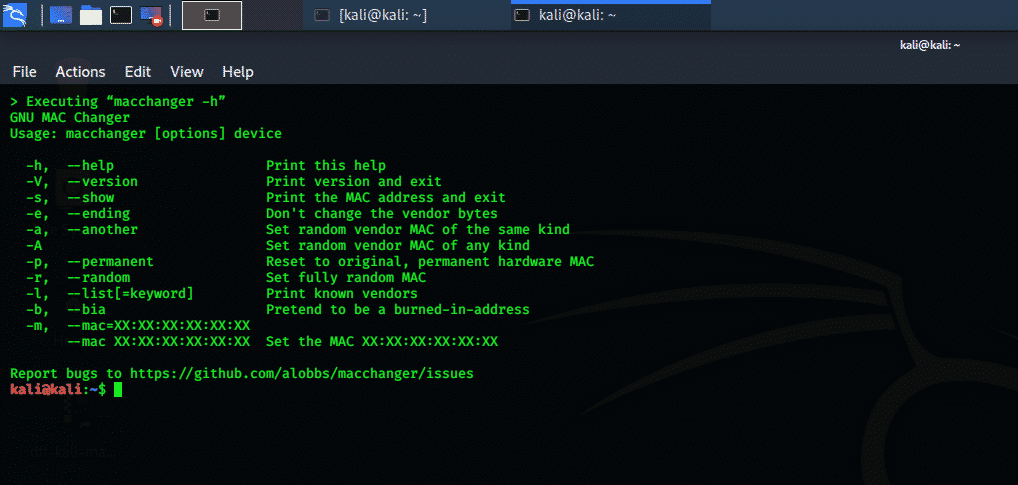

Macchanger

Инструмент macchanger - любимый инструмент для тестирования на проникновение в Kali Linux. Изменение MAC-адреса очень важно при тестировании беспроводной сети. Инструмент macchanger временно изменяет текущий MAC-адрес злоумышленника. Если в сети жертвы включена фильтрация MAC-адресов, которая фильтрует неутвержденные MAC-адреса, то macchanger - лучший вариант защиты.

Рис. 8. Инструмент изменения MAC-адресации

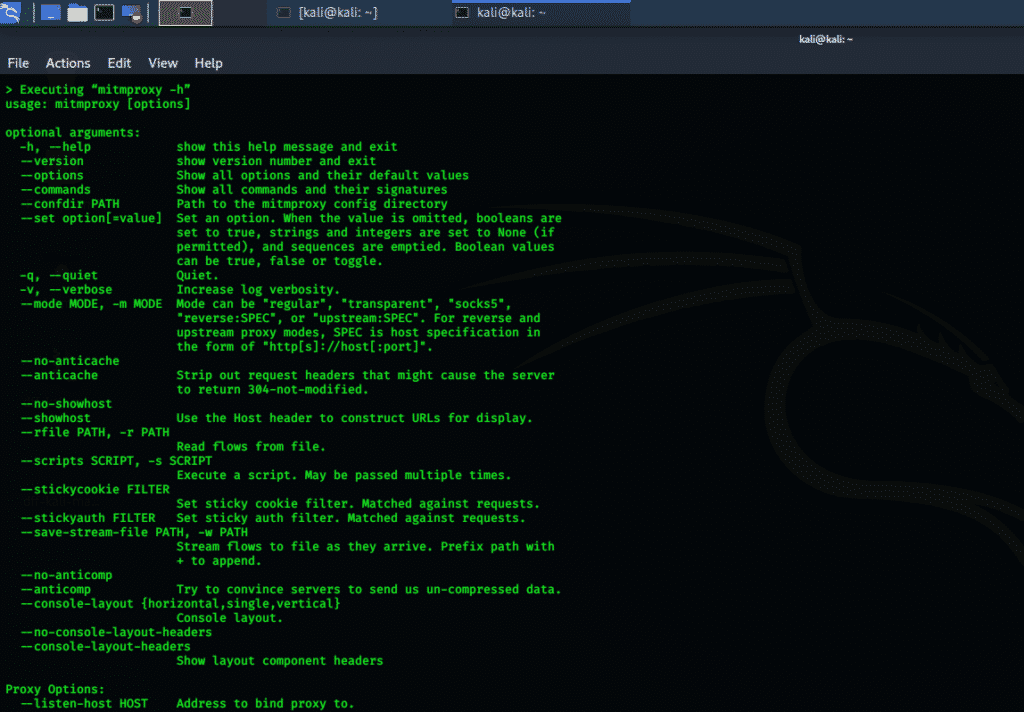

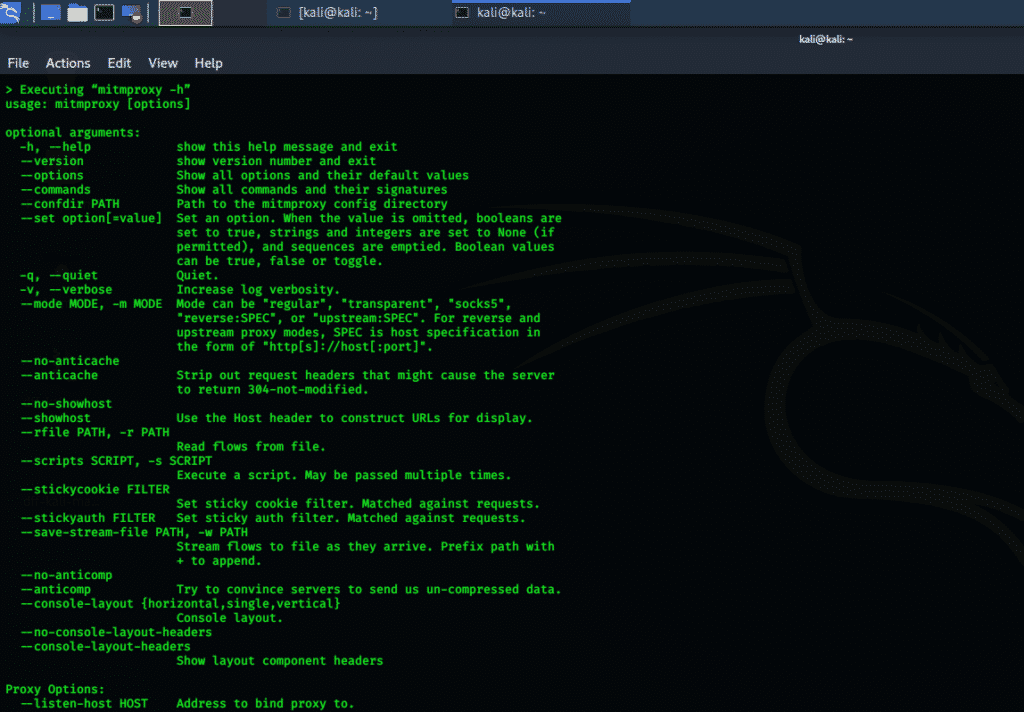

mitmproxy

Этот инструмент прокси-сервера «человек посередине» представляет собой прокси-сервер SSL HTTP. Mitmproxy имеет интерфейс консоли терминала и имеет возможность захватывать и проверять поток трафика в реальном времени. Этот инструмент перехватывает и может одновременно изменять HTTP-трафик. Mitmproxy хранит HTTP-разговоры для автономного анализа и может воспроизводить HTTP-клиентов и серверы. Этот инструмент также может вносить изменения в данные HTTP-трафика с помощью скриптов Python.

Рис. 9. Инструмент на основе консоли MITM Proxy

responder

Инструмент респондента - это инструмент для сниффинга и спуфинга, который отвечает на запросы сервера. Как следует из названия, этот инструмент отвечает только на запрос вызова службы файлового сервера. Это улучшает скрытность целевой сети и гарантирует легитимность типичного поведения службы имен NetBIOS (NBT-NS).

Рис. 10. Инструмент респондента

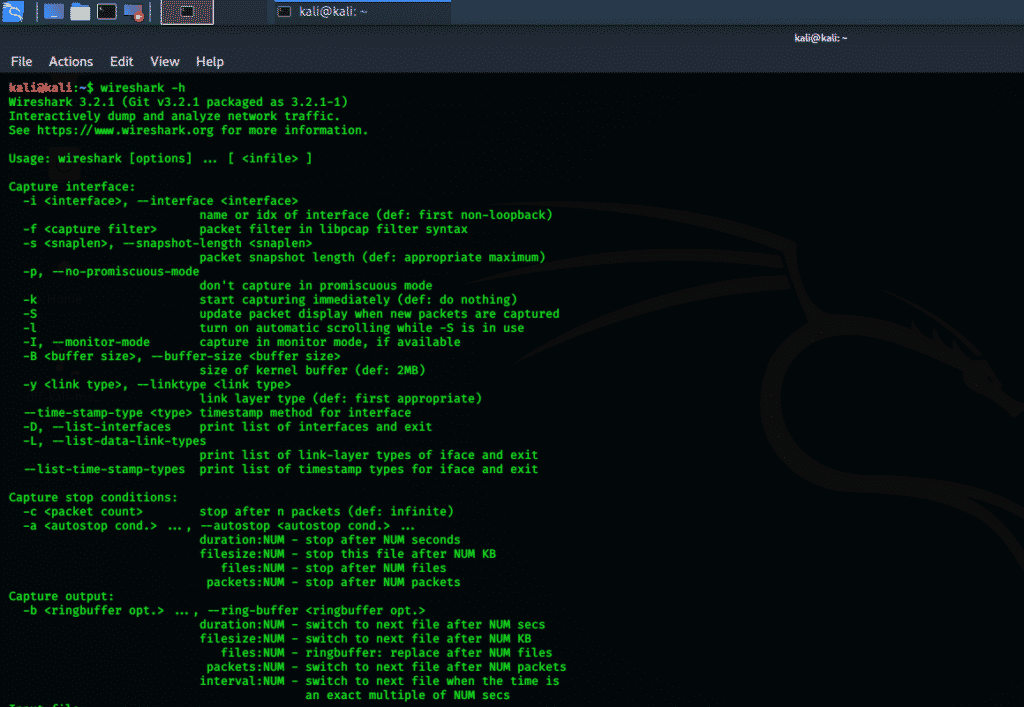

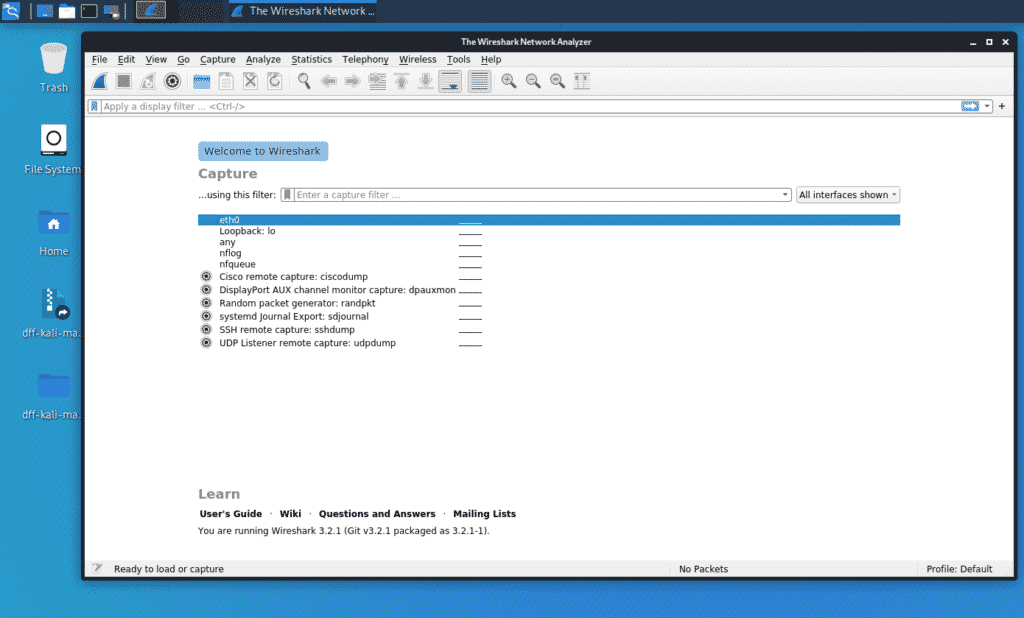

Wireshark

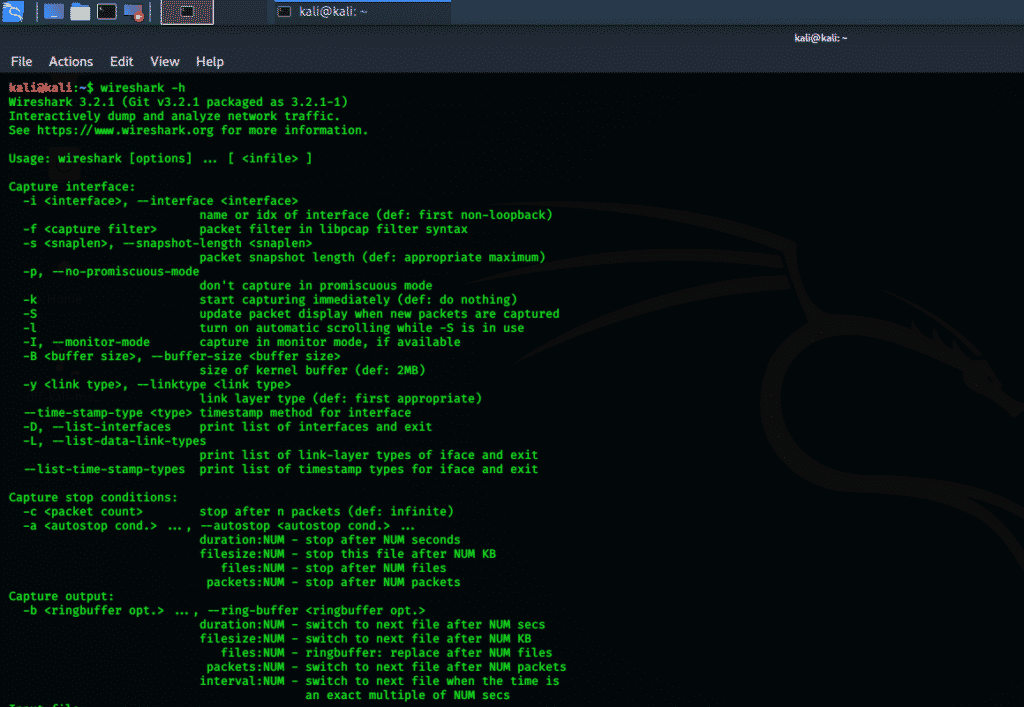

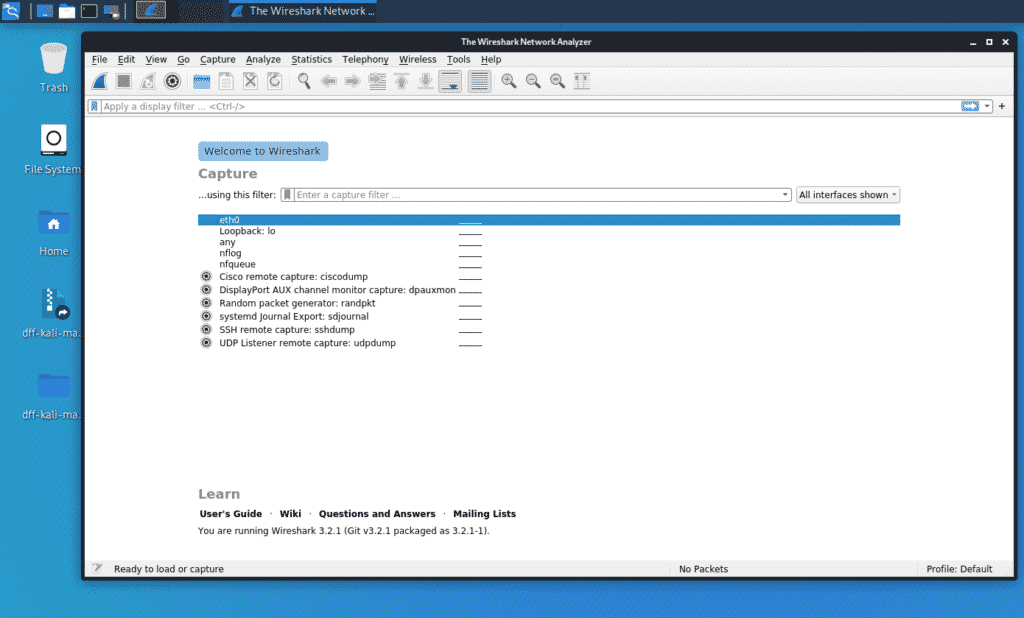

Wireshark - один из лучших сетевых протоколов, анализирующих свободно доступные пакеты. Webshark ранее был известен как Ethereal и широко используется в коммерческих отраслях, а также в учебных заведениях. Этот инструмент имеет возможность «захвата в реальном времени» для исследования пакетов. Выходные данные хранятся в XML, CSV, PostScript и обычных текстовых документах. Wireshark - лучший инструмент для анализа сети и исследования пакетов. Этот инструмент имеет как консольный интерфейс, так и графический интерфейс пользователя (GUI), а параметры версии с графическим интерфейсом очень просты в использовании.

Wireshark проверяет тысячи протоколов, и с каждым обновлением добавляются новые. Запись протоколов в реальном времени с последующим анализом в автономном режиме; Трехстороннее рукопожатие; Анализ протоколов VoIP. Данные считываются со многих платформ, например Wi-Fi, Ethernet, HDLC, ATM, USB, Bluetooth, Frame Relay, Token Ring и многих других. Он может читать и записывать большое количество различных форматов захваченных файлов.

Рис. 11 Инструмент wirehark на основе консоли

Рис. 12 Инструмент wirehark на основе консоли

Заключение

В этой статье были рассмотрены 10 лучших инструментов для сниффинга и спуфинга в Kali Linux и описаны их особые возможности. Все эти инструменты имеют открытый исходный код и находятся в свободном доступе на Git, а также в репозитории инструментов Kali. Среди этих инструментов Ettercap, sslsplit, macchange и Wireshark - лучшие инструменты для тестирования на проникновение.

dnschef

Инструмент dnschef - это DNS-прокси для анализа вредоносных программ и тестирования на проникновение. DNS-прокси с широкими возможностями настройки dnschef используется для анализа сетевого трафика. Этот DNS-прокси может подделывать запросы и использовать их для отправки на локальный компьютер, а не на настоящий сервер. Этот инструмент может использоваться на разных платформах и может создавать поддельные запросы и ответы на основе списков доменов. Инструмент dnschef также поддерживает различные типы записей DNS.

В обстоятельствах, когда принудительное переключение приложения на другой прокси-сервер невозможно, вместо него следует использовать DNS-прокси. Если мобильное приложение игнорирует настройки прокси-сервера HTTP, то dnschef сможет обманывать приложения, подделывая запросы и ответы выбранной цели.

Рис. 1 Инструмент на основе консоли

netsniff-ng

Инструмент netsniff-ng - это быстрый, эффективный и свободно доступный инструмент, который может анализировать пакеты в сети, захватывать и воспроизводить файлы pcap, а также перенаправлять трафик между различными интерфейсами. Все эти операции выполняются с помощью механизмов пакетов с нулевым копированием. Функции передачи и приема не требуют, чтобы ядро копировало пакеты в пространство пользователя из пространства ядра и наоборот. Этот инструмент содержит внутри несколько подинструментов, таких как trafgen, mausezahn, bpfc, ifpps, flowtop, curvetun и astraceroute. Netsniff-ng поддерживает многопоточность, поэтому этот инструмент работает так быстро.

Рис. 2. Полный набор инструментов для сниффинга и спуфинга на основе консоли

rebind

Инструмент повторного связывания - это инструмент подмены сети, который выполняет «атаку повторного связывания нескольких записей DNS». Повторную привязку можно использовать для нацеливания на домашние маршрутизаторы, а также на общедоступные IP-адреса, не относящиеся к RFC1918. С помощью инструмента повторной привязки внешний хакер может получить доступ к внутреннему веб-интерфейсу целевого маршрутизатора. Инструмент работает на маршрутизаторах с моделью слабой конечной системы в их IP-стеке и с веб-службами, которые привязаны к интерфейсу WAN маршрутизатора. Этот инструмент не требует привилегий суперпользователя и требует, чтобы пользователь находился внутри целевой сети.

Рис. 3. Инструмент спуфинга сети

sslsplit

Инструмент sslsplit - это инструмент Kali Linux, который действует против зашифрованных сетевых соединений SSL / TLS, используя атаки «человек посередине» (MIMT). Все соединения перехватываются с помощью механизма трансляции сетевых адресов. SSLsplit принимает эти соединения и прекращает зашифрованные соединения SSL / TLS. Затем sslsplit создает новое соединение с исходным адресом и регистрирует все передачи данных.

SSLsplit поддерживает множество соединений, от TCP, SSL, HTTP и HTTPS до IPv4 и IPv6. SSLsplit генерирует поддельные сертификаты на основе исходного сертификата сервера и может расшифровать ключи RSA, DSA и ECDSA, а также удалить закрепление открытого ключа.

Рис. 4. Консольный инструмент sslsplit

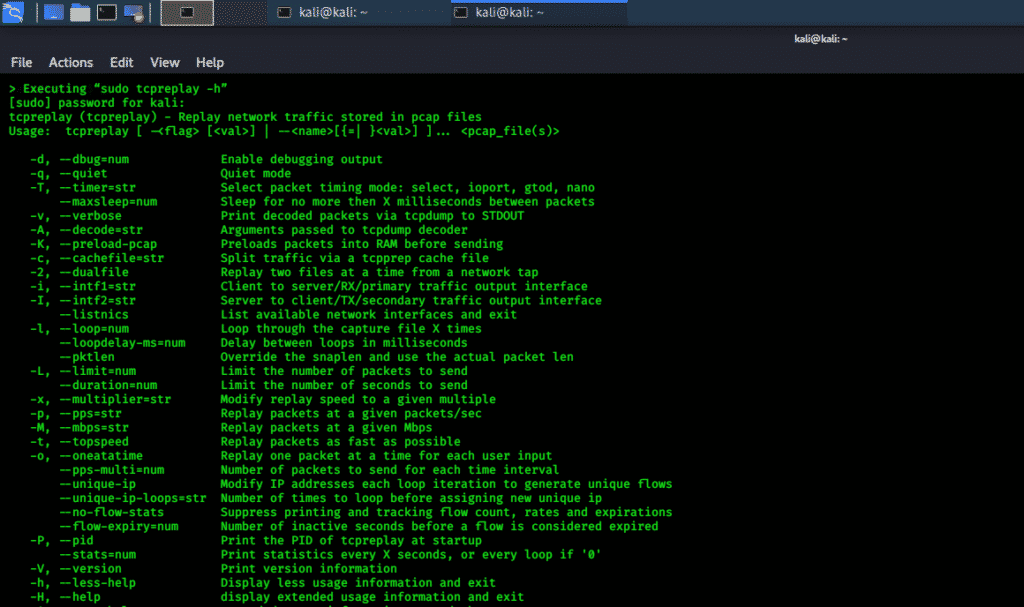

tcpreplay

Инструмент tcpreplay используется для воспроизведения сетевых пакетов, хранящихся в файлах pcap. Этот инструмент повторно отправляет весь трафик, генерируемый в сети, хранящийся в pcap, с записанной скоростью; или, с возможностью быстрой работы системы.

Рис.5. Консольный инструмент для воспроизведения файлов сетевых пакетов.

Ettercap

Инструмент Ettercap - это комплексный инструментарий для атак «человек посередине». Этот инструмент поддерживает отслеживание активных подключений в дополнение к фильтрации контента на лету. Ettercap может активно и пассивно анализировать различные протоколы. Этот инструмент также включает в себя множество различных опций для сетевого анализа, а также анализа хоста. Этот инструмент имеет графический интерфейс, а параметры просты в использовании даже для нового пользователя.

Рис. 6. Инструмент ettercap на основе консоли

Рис. 7. Инструмент ettercap на основе графического интерфейса пользователя

Macchanger

Инструмент macchanger - любимый инструмент для тестирования на проникновение в Kali Linux. Изменение MAC-адреса очень важно при тестировании беспроводной сети. Инструмент macchanger временно изменяет текущий MAC-адрес злоумышленника. Если в сети жертвы включена фильтрация MAC-адресов, которая фильтрует неутвержденные MAC-адреса, то macchanger - лучший вариант защиты.

Рис. 8. Инструмент изменения MAC-адресации

mitmproxy

Этот инструмент прокси-сервера «человек посередине» представляет собой прокси-сервер SSL HTTP. Mitmproxy имеет интерфейс консоли терминала и имеет возможность захватывать и проверять поток трафика в реальном времени. Этот инструмент перехватывает и может одновременно изменять HTTP-трафик. Mitmproxy хранит HTTP-разговоры для автономного анализа и может воспроизводить HTTP-клиентов и серверы. Этот инструмент также может вносить изменения в данные HTTP-трафика с помощью скриптов Python.

Рис. 9. Инструмент на основе консоли MITM Proxy

responder

Инструмент респондента - это инструмент для сниффинга и спуфинга, который отвечает на запросы сервера. Как следует из названия, этот инструмент отвечает только на запрос вызова службы файлового сервера. Это улучшает скрытность целевой сети и гарантирует легитимность типичного поведения службы имен NetBIOS (NBT-NS).

Рис. 10. Инструмент респондента

Wireshark

Wireshark - один из лучших сетевых протоколов, анализирующих свободно доступные пакеты. Webshark ранее был известен как Ethereal и широко используется в коммерческих отраслях, а также в учебных заведениях. Этот инструмент имеет возможность «захвата в реальном времени» для исследования пакетов. Выходные данные хранятся в XML, CSV, PostScript и обычных текстовых документах. Wireshark - лучший инструмент для анализа сети и исследования пакетов. Этот инструмент имеет как консольный интерфейс, так и графический интерфейс пользователя (GUI), а параметры версии с графическим интерфейсом очень просты в использовании.

Wireshark проверяет тысячи протоколов, и с каждым обновлением добавляются новые. Запись протоколов в реальном времени с последующим анализом в автономном режиме; Трехстороннее рукопожатие; Анализ протоколов VoIP. Данные считываются со многих платформ, например Wi-Fi, Ethernet, HDLC, ATM, USB, Bluetooth, Frame Relay, Token Ring и многих других. Он может читать и записывать большое количество различных форматов захваченных файлов.

Рис. 11 Инструмент wirehark на основе консоли

Рис. 12 Инструмент wirehark на основе консоли

Заключение

В этой статье были рассмотрены 10 лучших инструментов для сниффинга и спуфинга в Kali Linux и описаны их особые возможности. Все эти инструменты имеют открытый исходный код и находятся в свободном доступе на Git, а также в репозитории инструментов Kali. Среди этих инструментов Ettercap, sslsplit, macchange и Wireshark - лучшие инструменты для тестирования на проникновение.