Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Linux-версия многоплатформенного бэкдора под названием DinodasRAT была обнаружена в дикой природе, нацеленная на Китай, Тайвань, Турцию и Узбекистан, свидетельствуют новые данные Kaspersky.

DinodasRAT, также известная как XDealer, представляет собой вредоносное ПО на базе C ++, которое предлагает возможность собирать широкий спектр конфиденциальных данных со скомпрометированных хостов.

В октябре 2023 года словацкая компания ESET по кибербезопасности раскрыла, что правительственное учреждение в Гайане стало мишенью в рамках кампании кибершпионажа, получившей название Operation Jacana, по развертыванию Windows-версии имплантата.

Затем, на прошлой неделе, Trend Micro подробно описала группу угроз, которую она отслеживает как Earth Krahang и которая с 2023 года перешла на использование DinodasRAT в своих атаках, направленных на несколько правительственных организаций по всему миру.

Использование DinodasRAT приписывалось различным субъектам угрозы, связанным с Китаем, включая Лою, что еще раз отражает совместное использование инструментов, распространенное среди хакерских групп, которые, как было установлено, действуют от имени страны.

Касперский заявил, что обнаружил Linux-версию вредоносного ПО (V10) в начале октября 2023 года. Собранные к настоящему времени доказательства показывают, что первый известный вариант (V7) относится к 2021 году.

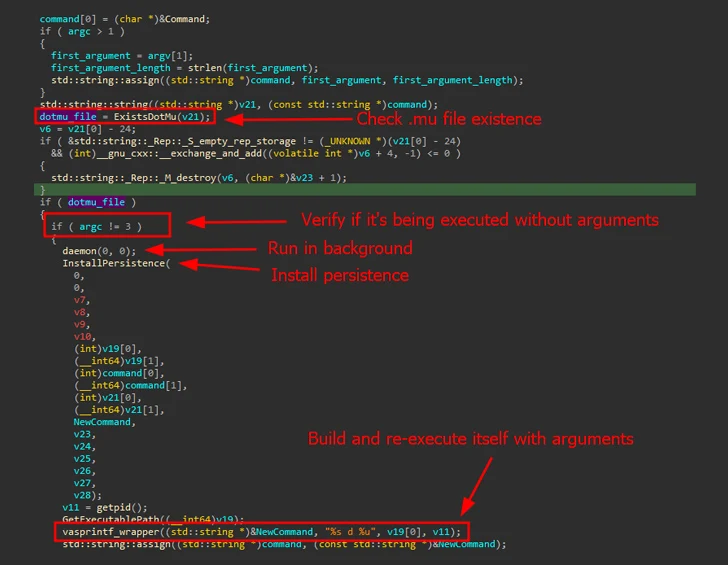

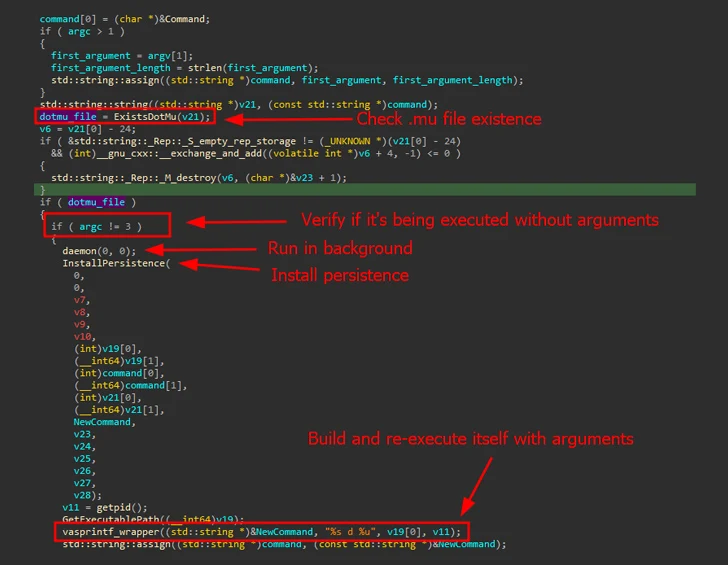

В основном она предназначена для дистрибутивов на базе Red Hat и Ubuntu Linux. После запуска она устанавливает постоянство на хосте с помощью сценариев запуска SystemV или SystemD и периодически связывается с удаленным сервером по протоколу TCP или UDP для получения команд для запуска.

DinodasRAT оснащен для выполнения файловых операций, изменения командно-контрольных адресов (C2), перечисления и завершения запущенных процессов, выполнения команд командной строки, загрузки новой версии бэкдора и даже деинсталляции самого себя.

Она также предпринимает шаги для уклонения от обнаружения с помощью средств отладки и мониторинга и, как и ее аналог в Windows, использует алгоритм шифрования Tiny (TEA) для шифрования сообщений C2.

"Основной вариант использования DinodasRAT - это получение и поддержание доступа через серверы Linux, а не разведка", - сказал Касперский. "Бэкдор полностью функционален, предоставляя оператору полный контроль над зараженной машиной, позволяя осуществлять эксфильтрацию данных и шпионаж".

DinodasRAT, также известная как XDealer, представляет собой вредоносное ПО на базе C ++, которое предлагает возможность собирать широкий спектр конфиденциальных данных со скомпрометированных хостов.

В октябре 2023 года словацкая компания ESET по кибербезопасности раскрыла, что правительственное учреждение в Гайане стало мишенью в рамках кампании кибершпионажа, получившей название Operation Jacana, по развертыванию Windows-версии имплантата.

Затем, на прошлой неделе, Trend Micro подробно описала группу угроз, которую она отслеживает как Earth Krahang и которая с 2023 года перешла на использование DinodasRAT в своих атаках, направленных на несколько правительственных организаций по всему миру.

Использование DinodasRAT приписывалось различным субъектам угрозы, связанным с Китаем, включая Лою, что еще раз отражает совместное использование инструментов, распространенное среди хакерских групп, которые, как было установлено, действуют от имени страны.

Касперский заявил, что обнаружил Linux-версию вредоносного ПО (V10) в начале октября 2023 года. Собранные к настоящему времени доказательства показывают, что первый известный вариант (V7) относится к 2021 году.

В основном она предназначена для дистрибутивов на базе Red Hat и Ubuntu Linux. После запуска она устанавливает постоянство на хосте с помощью сценариев запуска SystemV или SystemD и периодически связывается с удаленным сервером по протоколу TCP или UDP для получения команд для запуска.

DinodasRAT оснащен для выполнения файловых операций, изменения командно-контрольных адресов (C2), перечисления и завершения запущенных процессов, выполнения команд командной строки, загрузки новой версии бэкдора и даже деинсталляции самого себя.

Она также предпринимает шаги для уклонения от обнаружения с помощью средств отладки и мониторинга и, как и ее аналог в Windows, использует алгоритм шифрования Tiny (TEA) для шифрования сообщений C2.

"Основной вариант использования DinodasRAT - это получение и поддержание доступа через серверы Linux, а не разведка", - сказал Касперский. "Бэкдор полностью функционален, предоставляя оператору полный контроль над зараженной машиной, позволяя осуществлять эксфильтрацию данных и шпионаж".