Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Лектор Пейн

(18:17:54) Пейн: Сегодня я проведу лекцию на тему "Безопасность и анонимность в сети. Настройка виртуальной машины"

(18:18:35) Пейн: Лекция будет поделена на несколько частей:

- Безопасность

- Виртуальная машина и смежные параметры(разбор виртуальной машины для сёрфинга для общения, разбор виртуальной машины для вбивов),

- Хранение и оборот средств

(18:19:15) Пейн: В ходе лекции я объясню базисные методы и параметры, а также дам полезные ссылки и рекомендации.

Начинаем с превой и основной-базисной части.

(18:19:38) Пейн: Безопасность.

Начнем с того, что должно быть и так всем предельно ясно, что каждый должен принять как определенное "ТАБУ" и никогда так не делать:

(18:20:09) Пейн: Не трепитесь языком, не в интернете, не в жизни. Мы с вами не фрилансом занимаемся, следовательно никому никогда не нужно знать, откуда вы, как вас зовут, сколько детей и любую другую личную информацию, НЕ важно, кто спрашивает - друг или знакомый, любой может оказаться не тем, кем себя позиционирует, и даже я.

(18:20:22) Пейн: Как говорится: "Личное должно оставаться личным, рабочее - рабочим"

(18:20:56) Пейн: Никнеймы. Не используйте никнеймы, которые вы взяли из своего id вконтакте, стима, эмейла или любого другого сервиса или сайта. Использованные в белой сфере никнеймы - могут вывести людей из серой сферы на вас, бывало такое, что хватало просто погуглить никнейм человека, чтобы узнать всё о нём и его близких.

(18:21:31) Пейн: Не регистриуйте эмейлы и аккаунты на свой номер телефона, сервисы предоставляющие услуги почтовых ящиков запросто выдадут информацию по требованию. Для приема смс можно использовать онлайн сервисы, например: http://sms-area.org/

(18:21:59) Пейн: Таких сервисов много, можно их просто погуглить по запросу "принять смс для регистрации"

(18:22:28) Пейн: Почтовики, такие как gmail.com & hotmail.com могут регистрировать почту без приёма смс, если айпи ранее не был заюзан в их системе. Для mail.com смс не требуется.

Не используйте личные почты при регистрации на серых сайтах и шопах, заводите отдельные для этих целей.

(18:22:58) Пейн: Никогда не стоит думать, что вот, "я не настолько крупная рыба, чтобы меня искали" - нередко такие люди потом ищут деньги на адвокатов, не стоит самозаблуждаться, никогда не пренебрегайте безопасностью, ведь лучше спать спокойно.

(18:23:32) Пейн: Следущее ТАБУ: никогда не работать по РУ/СНГ/Украине и всему постсоветскому пространству. Не бить в такие шопы, не использовать такие карты и сервисы - ничего, иначе на вас быстро выйдут спецслужбы. В новостях чаще показывают тех, кто работал по своей стране, - забавное наблюдение.

(18:24:00) Пейн: Приём посылок осуществляйте только через посредников, пересыл сервисы или дропов. Не светите свои имена нигде.

(18:24:30) Пейн: Jabber и все остальные средства коммуникации лучше хранить в виртуальной машине, если храните на основной - лучше отключить сохранение истории и паролей.

Если вам дорога собственная задница, её уют, комфорт и неприкосновенность - лучше соблюдайте эти табу.

(18:25:07) Пейн: Jabber используйте на безопасных серверах, к которым есть доверие, например:

exploit.im

zloy.im

(18:26:02) Пейн: Никогда не принебрегайте Гарант-Сервисом, даже на неочень большие суммы, лучше сберечь нервы и деньги, и потерять немного времени, чем наоборот! Не важно, клубень, модератор или друг - он такой же человек, как и Вы, НЕзависимо от количества и цвета лент под никнеймом, НЕзависимо от репутации, каждый может пуститься во все тяжкие и начать кидать своих/чужих. Прецедентов куча, в первую очередь учитесь на чужом опыте.

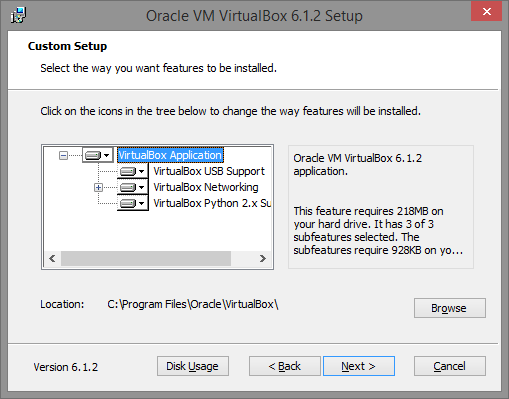

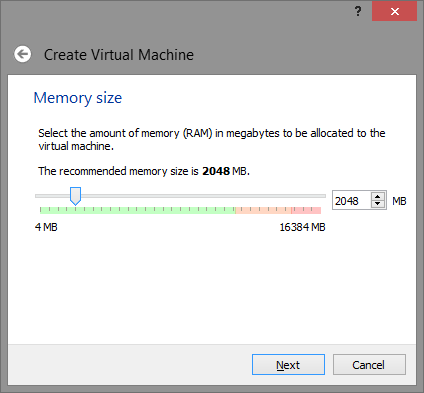

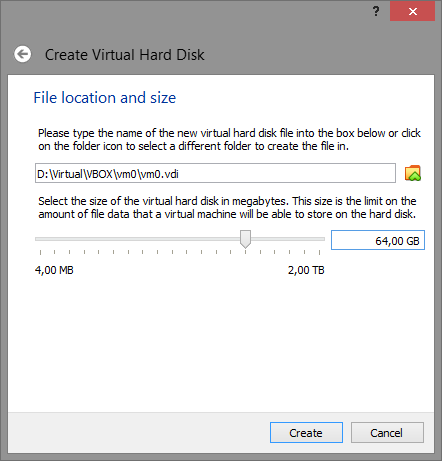

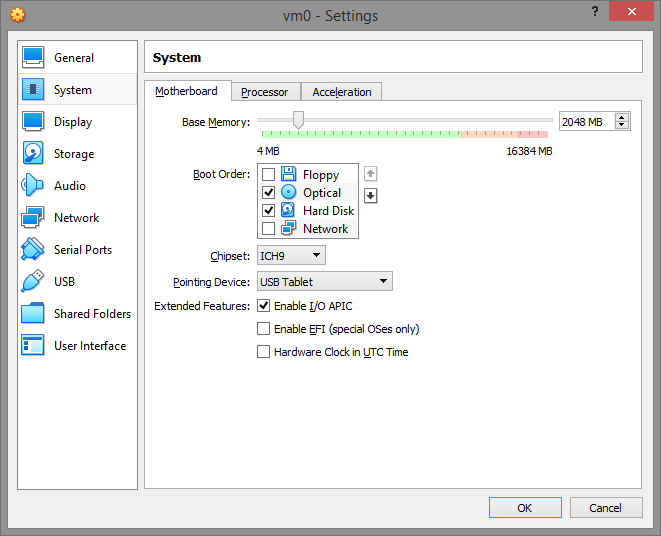

(18:27:04) Пейн: Приступим к разбору виртуальной машины и смежных параметров

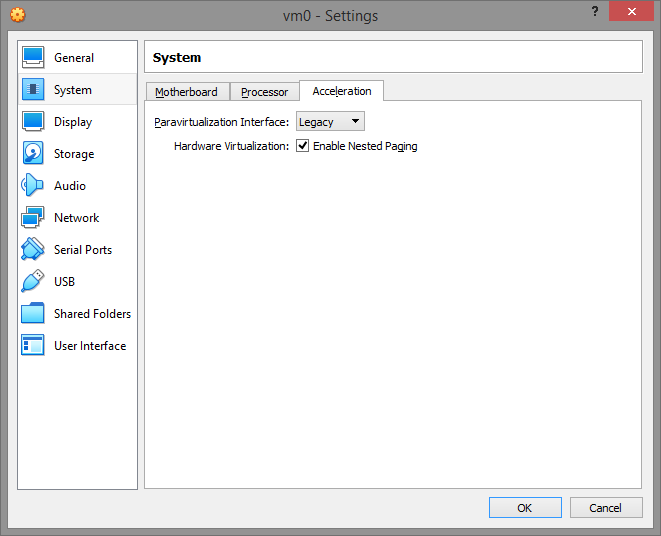

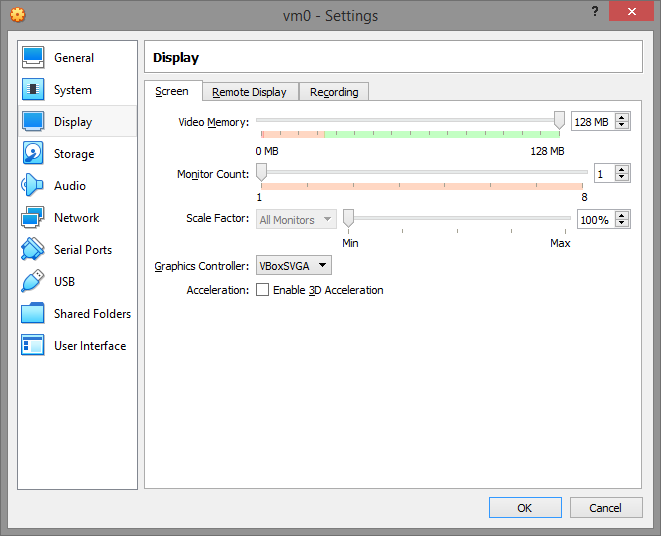

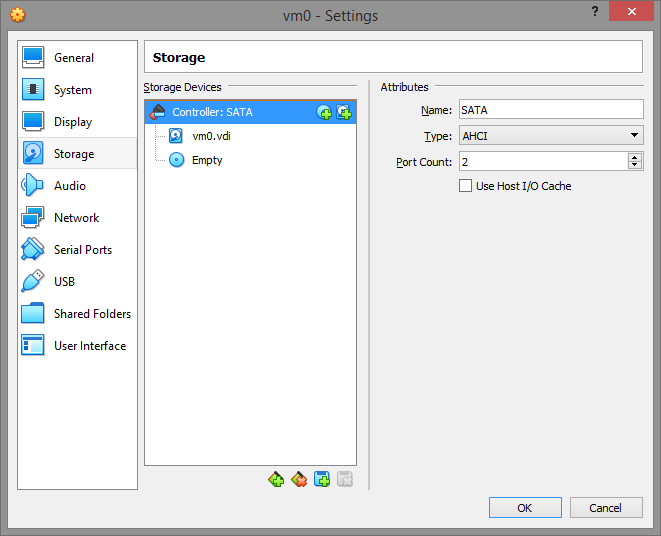

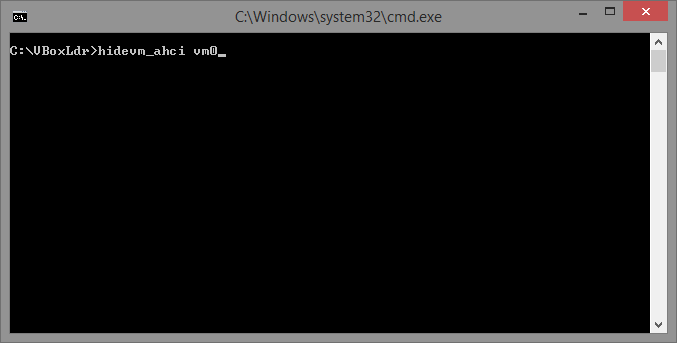

Рекомендую использовать virtualbox или vmware. Не забываем включать виртуализацию в биосе вашего ПК - иначе виртуальная машина не сможет работать.

(18:27:37) Пейн: Лучше будет, если вы поместите образ виртуальной машины в закриптованную флешку(или ssd) или контейнер. Для флешки лучшие параметры это USB 3.0, 32-128gb.

SSD чем больше тем лучше, но смотрите по Вашим нуждам. Криптовать мы будем следующим софтом:

а) truecrypt 7.1a

б) veracrypt

Оба варианта взаимозаменяемы. Используйте или а, или б.

(18:28:21) Пейн: Вариант а - трукрипт версии только 7.1а, остальные небезопасны, и веракрипт - продолжение рода трукрипта, поскольку трукрипт был заброшен разработчиками. Я использую вариант б - veracrypt. https://veracrypt.codeplex.com/

(18:28:59) Пейн: Криптуем флешку/ssd, или создаем контейнер на пк, и внутрь контейнера помещаем образ виртуальной машины. Теперь перед запуском виртуалки, Вам будет необходимо сначала вскрыть зашифрованный контейнер с помощью пароля. Как криптовать - можно посмотреть в справке самой программы или загуглить, это не сложно и требует нажатия буквально нескольких кнопок.

(18:29:19) Пейн: Есть два альтернативных контейнерам варианта, а именно:

- криптование всего жесткого диска на вашем компьютере

- создание скрытой ОС

(18:30:03) Пейн: При обычных контейнерах ключ шифрования можно вытащить из файла гибернации и снять с ОЗУ, поэтому отключаем гибернацию на своих компьютерах. Но при использовании скрытой ОС, можно поместить всю информацию и файлы внуть нее, и даже если вас будут пытать, вы сможете выдать пароль шифрования от обычной белой ОС, в то время как скрытая будет мирно хранить ваши файлы.

(18:30:47) Пейн: Шифрование всего жесткого диска - долгое (у меня на 1тб диска уходит примерно 6 часов шифрования), но надежное средство, так как с гибернации даже если она включена ключи уже не вытащить, а чтобы успеть снять с ОЗУ, надо очень постараться, остается только брут, и тут мы переходим к следующему пункту безопасности, а именно - пароли.

При скрытой ОС или шифровании диска, для запуска системы нужно будет ввести пароль в boot-loader'e, то есть даже до пароля учетки виндовс, до включения самой системы

(18:31:40) Пейн: На любом форуме, странице в социальной сети, почте или скрытом контейнере необходимо соблюдать ОБЯЗАТЕЛЬНЫЕ пункты при выборе пароля:

1. Длинна не мене 15 символов, лучше все 30

2. Верхний+нижний регистр, цифры и спец символы. Пример хорошего пароля: sHO&D=633qwvBB!aC{6} - на брут этого пароля уйдут десятилетия, а то и столетия.

(18:32:27) Пейн: 3. На один форум/шоп/сайт - один, уникальный пароль.

4. Двухфакторная аутентификация - используйте везде, где есть возможность.

5. Хранить пароле можно, например, в keepass или голове

(18:32:55) Пейн: Если использовать одинаковые пароли, велика вероятность взлома всего, что можно.

Никто не застрахован от слива или продажи базы данных на каком-то шопе дедиков, например.

(18:33:46) Пейн: Злоумышленники просто получают ваш пароль, а потом по-кругу пускают по всем сервисам/форумам, и забирают все что можно.

(18:34:02) Пейн: Но надежный пароль это не панацея, ведь могут перехватить прямо из вашей системы, подцепив на неё стиллер, малварь или другой вирус. Выход банален и прост - создайте отдельную виртуальную машину (вообще любую) специально для софта и грязных, непроверенных файлов.

(18:34:46) Пейн: И запускайте все ТОЛЬКО на этой виртуальной машине, пусть лучше страдает она, чем ваш компьютер. Соблюдать элементарные правила гигиены намного проще, чем потом терять аккаунты или выплачивать пострадавшим, поэтому не поленитесь и сделайте, зато будете спать спокойно.

(18:35:32) Пейн: Предназначение виртуальной машины для Вас будет делиться на два пункта, а именно:

- Сёрфинг, общение, повседневное использование

- Работа, вбивы

(18:35:44) Пейн: В зависимости от предназначения настройка будет делиться на два типа, начнем с первого, здесь нам важнее анонимность и безопасность, чем состояние системы готовности к вбивам, однако первый подпункт совпадает в обоих случаях.

(18:36:18) Пейн: Список минимальной необходимой базы программ для серфинга и общения:

– VPN. - Как минимум один, в идеале doubleVPN(двойной). Используем VPN стран третьего мира или хотя бы другого континента. VPN сервис НЕ должен вести логирование. При подключении VPN'a ваш ip должен измениться на ту страну, которую вы включили. Проверить это можно здесь: whoer.net

Впн ставим на основную машину

(18:36:51) Пейн: – TOR Browser

https://www.torproject.org/

Если у сайта есть зеркала в onion зоне(в торе), используйте эти возможности для сохранения бОльшей анонимности!

(18:37:33) Пейн: – Jabber / ICQ

Судя по тому, что в данный момент Вы все читаете это в джаббере, описывать эту програму смысла нет, но пару рекомендаций возьмите во внимание:

(18:38:22) Пейн: 1. Не светить жабой! Начнут брутить, начнут спамить и это прибавит головняков, а это никому не надо. Если очень хочется - для публичного выставления заведите отдельный джаббер-аккаунт.

(18:38:45) Пейн: 2. OTR шифрование. В кленте джаббера PSI+ он включается в плагинах, для Pidgin скачивается и устанавливается, проблем возникнуть не должно. Отр - шифрование, более обезопасивающее пространство общения. Для ICQ он также есть. Не рекомендую использовать скайп, он небезопасен.

(18:39:18) Пейн: Также заменяйте в системе свои DNS, например, на гугловские http://support.li.ru/google-dns/win7/

Их можно еще прописать в роутер. Для пущего эффекта можно использовать софт DNSCrypt, – возьмите на заметку и самостоятельно ознакомтесь с функциями в интернете.

(18:39:46) Пейн: - Браузер для серфинга (рекомендую firefox) - отключаем webrtc. WebRTC позволяет сторонним пользователям на раз определять IP-адрес пользователя сети, минуя программные заслоны VPN, TOR, SOCKS и других сетевых защитников https://whoer.net/blog/article/kak-otklyuchit-webrtc-v-raznyx-brauzerax/

(18:40:27) Пейн: - Если используете соксы или туннели, то proxifer+plinker. Разбирать не будем, на форуме очень много информации по этим двум прогам.

(18:40:47) Пейн: - Можно также замкнуть интернет через фаерволл так, чтобы при падении VPN'а на виртуальной машине не было выхода в сеть, и не утек Ваш реальный ip. В некоторых VPN клиентах есть такая функция, или можно повозиться с фаерволлом.

(18:41:11) Пейн: Параметры виртуальной машины для вбивов:

Для вбивов можно использовать любую виртуальную машину, все зависит от ваших нужд и шопов.

(18:41:27) Пейн: Но, необходимый софт для работы и параметры я все же назову, приступим.

(18:41:33) Пейн: 0. VPN, об этом мы говорили ранее.

(18:41:38) Пейн: IP мы подбираем с помощью SSH-туннеля и SOCKS5.

SSH туннель — это туннель, создаваемый посредством SSH соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в интернете

Socks5 позволяет создать цепь из нескольких серверов, тем самым достигается анонимность в сети.

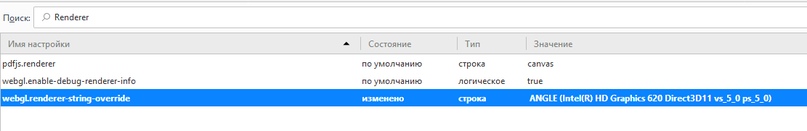

(18:43:02) Пейн: 1. Бразуры. Firefox с подменой вебртс, хром с отключенным вебртс и несколько портабл браузеров хром/фаерфокс.

Подменить webrtc можно с помощью этого расширения

Если хотите использовать хром, устанавливайте расришение WebRTC leak prevent или подменяйте вебртс другими способами (есть на форуме)

(18:43:33) Пейн: 2. Софт для использования туннелей и соксов: proxifer и plinker/bitvise

3. Teamviewer (на виртуалке и на вашей основной машине)

4. NotePad++ для временных записей

5. Если есть и если нужен - антидетект

(18:44:07) Пейн: Параметры:

Начнем с параметров ip адреса (дедика/туннеля/сокса)

(18:45:14) Пейн: Отрицательные параметры:

- Двусторонний пинг и принадлежность к хостинг провайдеру

Принадлежность к хостеру = ip находится в облаке, такие айпи в работе лучше не использовать.

(18:45:38) Пейн: Двусторонний пинг детектит туннели, соксы, впны по пингу, я пробивал крупные мерчи и с ним, но это все же отрицательный параметр, решение - перебор страны впн или поставить TOR перед туннелем, если не помогло - замена айпи.

(18:45:54) Пейн: - DNS - не страны ip скорее негативно сказывается(но не критично), а так информации много на форуме по этому поводу.

(18:46:04) Пейн: - Flash, uptime, OS.

По желанию можно поставить флеш, но сейчас он есть далеко не у всех реальных пользователей.

(18:46:24) Пейн: Uptime - время бесперебойной работы вашего айпи, странно, если ваш айпи работает без перебоя уже несколько месяцев, не так ли?

(18:46:51) Пейн: Время(timezone) системы должно совпадать с временем ip-адреса.

(18:47:12) Пейн: OS - распростанненость, повседневность и доверие. Например, большинство рядовых пользователей используют виндовс. Тот же xp будет прибавлять больше фрода по той причине, что система устаревшая, соответственно win10 - наборот, больше доверия. Золотая середина - вин7.

(18:47:38) Пейн: Винда и браузеры должна быть именно английсими, это все палится. Но если при этом какая-то программа в системе будет на русском - в этом ничего страшного, антифрод это не сможет обнаружить через браузер.(Flash должен быть eng)

(18:48:12) Пейн: ProxyScore + Riskscore ip - на это обращают внимание антифрод-системы, поэтому старайтесь брать с нулевыми или минимальными показателями. Некоторые сервисы по продаже доступов(socks/туннель/дедик) предоставляют эту услугу непосредственно внутри сервиса.

(18:48:46) Пейн: Открытые порты (8080, 8081, 3128, 80, 81 и так далее): это далеко не всегда негативный параметр, так как это действительно распространненное заблуждение, отнесем это к нейстральному параметру.

(18:49:26) Пейн: Некоторые сайты проверки анонимности сканируют айпи и считают, что если какой-то порт открыт, то айпи является прокси и понижают его анонимность. Но на самом деле это не так, большинство таких айпи это всего-лишь веб-админка роутера. Если бы через такие админки можно было так легко сделать прокси, их бы делали миллионами, это можно проверить самому.

(18:50:05) Пейн: Так как массовое сканирование портов во многих странах запрещено, крупные мерчи вместо скана портов обращаются за услугами к таким сервисам, как maxmind, который в свою очередь предоставляет такие услуги, как maxmind fraud check & maxmind geo check api, так что если какой-то сервис показывает отрытые порты у ip адреса(например whoer или 2ip.ru), это в большинстве случаев не является негативным показателем. И даже если такие сервисы покажут хороший результат, не факт, что потом с этого ip адреса у вас что-то выйдет вбить.

(18:50:47) Пейн: На моей практике крупные мерчи неоднократно успешно пропускали ордера с айпи адресов, где сайты проверки анонимности находили открытые порты и определяли тем самым айпи как прокси, исходя из этого смею предположить, что открытые порты это совсем не всегда плохо, и не стоит зацикливаться на этом, тем более, что фактически не владея ip адресом, вы ничего с этим не сделаете. Но по желанию можно подбирать ip-адреса и без портов, или с открытым 80 - он допустим при любом раскладе, так как является естественным.

(18:51:43) Пейн: Геолокацию айпи адреса лучше подбирать максимально близко к зип-коду холдера карты. Например, если у холдера карты зип-код 85012, нужен айпи с зип-кодом 85012 или 8501* - то есть так близко, насколько это возможно.

(18:52:44) Пейн: Перед вбивами можно посерфить по полуряным сайтам типа youtube/amazon/facebook и прочим, некоторые серьезные антифроды могут палить вашу историю бразура. Странно, когда человек с пустой историей бразуера срываясь летит покупать гифты на тысячу долларов, не так ли?

(18:53:03) Пейн: АнтиФрод также может видеть tabname - открытые вкладки в браузере в данный момент, и определять с какого сайта пришел человек.(И по какому запросу)

(18:53:17) Пейн: - Audiofingerprint - отпечаток аудио, относительно серьезная система защиты. Смотрим различные статьи по этой теме, не все используют.

(18:53:40) Пейн: Серъезные мерчи также могут проверять сайты по списку, на которых вы залогинены (https://browserleaks.com/social – можете проверить здесь, например). На практике при залогиненом, например, фейсбуке – это плюсик, но не критично.

(18:54:18) Пейн: Для рандомизации фингерпринтов(отпечатков системы) при вбиве в один мерч/шоп можно делать следующие действия:

- Менять браузеры, менять версии браузеров

- Менять шрифты в системе, разрешение экрана

(18:54:23) Пейн: - Набивать или импортировать куки(cookies)

- Плагины и расширения в браузере.

- Менять систему

(18:55:30) Пейн: Кстати о расширениях, напрмямую мерчи не могут видеть установленные в браузере расширения, однако они могут отправлять запрос браузеру типа "Установлено ли расширение с таким-то id". Таким образом мерчи могут детектить определенные расширения, такие как, например, CanvasDefender.

Вариант обхода этого - замена id расширения(гуглите) или просто НЕустановка оного в браузер.

(18:56:17) Пейн: Ну и конечно не используем одни и теже переменные при нескольких вбивах, например эмейлы.

(18:57:12) Пейн: При проверке местоположения ip(геолокации) старайтесь не ориентироваться на whoer.net - там стоит устаревшая maxmind geo база, используйте сайты ip-score и maxmind.

(18:57:45) Пейн: Несколько сайтов от себя для проверки системы и ip:

whatleaks.com - чек всего, включая timezone

2ip.ru/privacy - чек портов, двустороннего пинга, хостинг провайдера и прочего

whoer.net - поменьше посещяйте этот сайт, очень задрочен, абсолютно все мерчи среднего и выше уровней крайне негативно относятся к кукам этого сайта + в отдельных случаях посещение этого сайта вгонит ip сокса / ssh в maxmind fraud chek базу.

https://www.maxmind.com/en/home?rId=iplocation - геолокация айпи непосредственно от максмайнд. Конечно точность платной и бесплатной базы разнится, но на моей практике в 75% случаев стоит доверять именно этому сайту.

browserleaks.com

ip-score.com

noc.to

(18:57:47) Пейн: Cкопируйте себе этот список сайтов

(18:58:55) Пейн: Где хранить, как выводить заработанные деньги?

Конечно bitcoin!

(18:59:03) Пейн: Рекомендуемые кошельки:

https://blockchain.info/ru/wallet/

bitcoin core

(18:59:52) Пейн: Лично я использую первый. На форуме в разделе "Криптовалюта" можно найти списки кошельков и самостоятельно изучить, выбрать, что Вам больше подходит. Не стоит хранить деньги в биткоин постоянно, так как курс может как возрасти, так и упасть. Поэтому оценивайте свои риски и желания самостоятельно.

(19:00:17) Пейн: Qiwi - принимают к оплате не все, но как один из вариантов, возможно.

Плюсы киви: Возможность прямого вывода на карту, если не светить номер телефона, угнать практически невозможно

(19:00:50) Пейн: Минусы: могут заблокировать кошелёк, русская платежная система, а значит выдаст любые данные по первому требованию, следовательно убедительно рекомендую если и использовать киви, то только в следующем формате:

(19:01:00) Пейн: - Левая сим карта, возможно виртуальная

- Левый эмейл

- Переводить деньги по-возможности киви-ваучерами(яйцами)

(19:01:23) Пейн: - Не использовать свой телефон, купите левый или используйте виртуальную сим.

- Вывод только на карту дропа.

- Не использовать свой ip и компьютер (можно виртуалку)

(19:01:31) Пейн: Варианты вывода денег из онлайна в реальную жизнь, если с киви все понятно, то с биткоином посложнее, а именно:

- Обменники. Через обменник можно обменять деньги с биткоин на карту или киви, или банк.

(19:02:05) Пейн: - Вывод в НАЛ. Есть обменники, которые предоставляют такую услугу.

- https://localbitcoins.net - своего рода обменник, ищете менял с хорошими отзывами.

(19:02:29) Пейн: То, что биткоин анонимен - миф и заблуждение, все транзакции в блокчейне как на ладоне, их несложно отследить, просто для регистрации не нужны никакие личные данные. Поэтому для сохранения анонимности средств рекомендую пользоваться биткоин-миксерами. (смотрим форум, раздел Криптовалюта)

(19:02:44) Пейн: Кроме онлайн безопасности есть еще и офлайн, смею порекомендовать свою статью на эту тему.

На этом наша лекция окончена. Теперь переходим к вопросам. Ставьте "?", я называю ники в порядке очереди, пишите вопрос заранее, чтобы когда я назову ваш ник вы могли сразу отправить вопрос.

(19:03:42) Best friend: что такое виртуализация в биосе? и это же включается в биосе хост машины?

2. какой функционал у стиллера, малваря?

3. при создании подключения впн (хост машина) > виртуалбокс (хуникс гэтвэй) и потом на виртуалке на семерку впн/ссх/носок еще подцепить. Как получить вменяемую скорость при такой связке? Свои ноды подымать?

4. с каким типом людей и по каким вопросам стоит общаться с помощью отр и pgp в жабе?

5. днс комодо надежные? можно их юзать? И где нужно менять днс и на хост и на вирт машинах? или на одной какой то?

6. при редактировании в мозиле about:config (mediapeerconnection > False) webrtc полностью отключается?

7. по тимвиверу можно счекать айпи человека, который подключается? если прячешься за впн - то в тимке айпи впна? Человек, который сидит через тимку на твоем пк, может ли деанонить тебя и счекать твой риал айпи?

8. как добиться отсутствия двухстороннего пинга? и приоритетно ли это?

9. дедики лучше выбирать на вин7-вин10. Если на ноуте 4гб РАМ и я поставлю туда хп, то придется постоянно искать дедики на виндоус повыше, просто накинуть на вирт машину (xp) тунель и работать уже не выйдет?

10. при открытых портах после запуска впн/ссх/сокса ко мне могут подконектиться, чтобы навредить моему пк?

11. при использовании антика, мерч более лояльно пропускает и проясните, может ли он подменять используемую винду?

(19:07:02) Пейн: 1 Да в биосе хост машины

2 Сделать тебе плохо стиллер - ворует инфу, пароли. Малварь - доступ

стиллер - ворует инфу, пароли. Малварь - доступ

3 Выбирать связующие серверы с наибольшей скоростью, можно свои поднимать

4 со всеми, странный вопрос

5 можно, на обеих

6 да

7 Деанонить сможет. Если впн то будет айпи впн

8 поставить тор перед туннелем

9 зачем на ноут ставить хр и при этом искать дедики? просто накинуть хр и работать выйдет но не везде уже

10 зависит от портов, в основном нет

11 может

(19:07:08) Пейн: по антикам будет лекция

(19:07:21) soloveyraz: 1 - зачем устанавливать тимвивер на двух машинах? зачем он нам на виртуалке?

(19:08:12) Пейн: Перенос файлов, общий буфер обмена. бывает по дефолту он отключен, а если включать то это повышает шансы детекта вирты

(19:08:37) gamal: Вы говорили "На практике при залогиненом, например, фейсбуке – это плюсик, но не критично.". Можно ли использовать свеже-зарегистрированные аккаунты?

(19:08:44) Пейн: можно

(19:09:37) roman188188: что скажешь насчет Linken Sphere, разве она не совмещает в себе больше половины того, о чем писалось?

(19:09:49) Пейн: Пейн: по антикам будет лекция

(19:10:59) alex666666: Пейн какое будет домашнее задание?

(19:11:28) Пейн: Прочитайте мою статью по офлайн безопасности, ссылку давал в конце лекции

(19:11:41) soloveyraz: какая следующая лекция, будут ли более подобно все разбираться?

(19:11:45) soloveyraz: будет*

(19:12:26) Пейн: Какая следущая не знаю, расписание всегда разное. Спросите в конфе вопрос/ответ или дождитесь завтрешнего дня все и так подробно разбирается насколько это возможно в рамках лекции

все и так подробно разбирается насколько это возможно в рамках лекции

(19:12:43) Пейн: для остального есть конфа вопрос-ответ и ЛС лекторов )

(19:12:52) qnooup: 1. Какая получается оптимальная схема вывода денег? Биткоин > Биткоин миксер > Qiwi карта> Снятие в банкомате?

2. Будет ли подробнее рассматриваться про то как правильно делать цепочки из впн+тор+сокс?

(19:14:26) Пейн: 1 Да, или просто btc > нал через обменников с курьерами

2 На это мануалов не будет в лекциях, так как они есть на форуме и в гугле, это в принципе не сложно. Для настройки за $ с выбором серверов и тд можете обратиться к лектору @crowe

(19:14:46) prt: У меня большой пинг.Ведь мерч должен палить и этот параметр?Если он вообще не совпадает с кх.

(19:15:15) Пейн: Большой пинг.. не совпадает с кх.. А как мерч может проверить пинг кх?

(19:15:57) gio90: Пейн прокоментируй пожалуйста последнии версии лисы относительно вбивов/палки и тд с автоматически откл. вебртц.Выходит что нужно откатываться на 47-50 версии и подменять его или лучше свежие версии все таки, но уже без расширений по подмене?

(19:17:17) Пейн: Новейшим версиям больше доверяют, но на старых можно вебртс подменить) так что это взаимозаменяемые параметры. Я бью с выключенным вебртс на новых версиях бразуеров, можно использывать и страые, не все же холдеры обновляются, или использовать антики

(19:18:10) Wikiwolf: Что такое Flash?

(19:18:27) Пейн: flash player

(19:18:36) Пейн: https://ru.wikipedia.org/wiki/Adobe_Flash

(19:18:39) Mef: Есть замена проксифаеру ? на сборке от манса закончился срок действия 30 днейвный

(19:18:54) Mef: при переносе с основной машины - не получаеться

(19:19:14) Пейн: Ну и разве это проблема? Вот вам ключики:

Вот вам ключики:

Company Name : sERIAL kILLER

For Standard Version

KFZUS-F3JGV-T95Y7-BXGAS-5NHHP

T3ZWQ-P2738-3FJWS-YE7HT-6NA3K

KFZUS-F3JGV-T95Y7-BXGAS-5NHHP

65Z2L-P36BY-YWJYC-TMJZL-YDZ2S

SFZHH-2Y246-Z483L-EU92B-LNYUA

GSZVS-5W4WA-T9F2E-L3XUX-68473

FTZ8A-R3CP8-AVHYW-KKRMQ-SYDLS

Q3ZWN-QWLZG-32G22-SCJXZ-9B5S4

DAZPH-G39D3-R4QY7-9PVAY-VQ6BU

KLZ5G-X37YY-65ZYN-EUSV7-WPPBS

6JZUY-32TKX-TK9W7-DU387-9RWKZ

(19:19:36) qnooup: Кошелек биткоинов лучше хранить на основной ос, а не на виртуалке?

(19:20:08) Пейн: Разницы нет, главное чтобы были резервные копии изолированные от интернета, и чтобы на одну систему с этим кошельком вы ничего плохого не устанавливали и не качали

(19:20:23) soloveyraz: когда будет более подробный разбор не совсем понял. Где брать соксы, сс и так далее , ссылки на магазины будут ?

(19:21:01) Пейн: Ссылки на магазины будут. Также магазины есть на форуме в соответствующих разделах, раз уж не терпится начать, но лучше не бежать вперёд паравоза.

(19:21:36) xiaowang: у меня на впн всегда написанно что видно двусторонний пинг. это значит что плохой впн? ""Двусторонний пинг детектит туннели, соксы, впны по пингу, я пробивал крупные мерчи и с ним, но это все же отрицательный параметр, решение - перебор страны впн или поставить TOR перед туннелем, если не помогло - замена айпи"" - не совсем понятно это предложение?? 2. и что насчет сферы? ее палят мерчи?

(19:23:26) Пейн: Нет это не плохой впн, ты же не будешь с него бить, почему он будет плохим?

"Не совсем понятно это предложение??" А по-конкретнее? Что не понятно-то? Перебор страны впн - меняешь страну сервера в клиента впн или сервер; поставить тор перед туннелем - подключаться > tor > ssh > интернет, а не ssh > интернет; если не помогло - замена айпи, то есть заменяем туннель на другой

За сферу уже 3 раза отвечал, пишу последний раз: У вас будет лекция по антидетектам, дождитесь её.

(19:23:37) kkkkk: 1) При смене ВПН (пользуюсь in-disguise, даже на двойной) смена DNS не происходит (остается мой родной, при этом через настройки подключения забил гугловские днс). Как его изменить?

2) Как заходить на левый киви кош? Двойной впн -> тор -> киви?

3) Почему биткоин, а не эфириум, например? На блокчейне он тоже доступен.

(19:24:58) Пейн: 1 Посмотри в настройках клиента, там должна быть галочка для использования впн. Если нет, то замени свой родной днс на гугловский, про это было в лекции ранее.

2 vpn > qiwi или vpn > vpn > qiwi будет вполне достаточно

3 Эфириум тоже можно, естественно

(19:25:38) Wikiwolf: proxyfier устанавливать на вирт машину?

(19:26:28) Пейн: Ну ты же не с основы вбивать собираешься? Значит да. Перечитай лекцию внимательно:

> Параметры виртуальной машины для вбивов:

> 2. Софт для использования туннелей и соксов: proxifer и plinker/bitvise

(19:26:48) Juice: 1. Обнал в банкомате все таки палит мое лицо ведь, если захотят найти то найдут? Есть ли более анонимные способы получить нал с карты дропа?

2. Имитация ситуации:

в 10:15 по калифорнии, кх покупает себе бургер в макдаке по зипу 90620 который находится возле его работы;

в 10:20 я вбиваю макбут с его карты с ip адреса зипа 90610 т.к. это его домашний зип.

Собственно вопрос: высока ли вероятность что ордер деклайн? Где то читал инфу, что банки в такой ситуации могут заподозрить фрод. Настолько ли продвинуты сейчас АФ банков?

3. Можешь посоветовать надежный биткоин миксер?

4. Сколько ты зарабатываешь?

(19:27:57) Пейн: 1 Послать обналичивать дропа.

2 Да, вероятность отмены есть

3 Не пользуюсь к сожалению, так что не подскажу. Смотрите по отзывам

4 Товарищ Майор, успокойтесь

(19:29:00) xiaowang: 1) я не понимаю, если палится на впн всегда двусторонний пинг, как поставить тор перед тунелем? в какой программе это делается и для чего? у меня на любой стране видно что двусторонний пинг. Это значит что на любом туннеле или носке будет его видно?

(19:29:30) Пейн: Впн и туннель это разные вещи.

(19:29:43) Mef: Сфера на каком уроке выдадут и научат пользоваться ?

Насколько % вбивов увеличиваеться

(19:31:09) star8888: что лучше для вбива виртуалка или дедик?

(19:31:32) Пейн: Для более серьезных шопов и мерчантов - дедик, для средних и ниже - виртуалка

(19:31:39) prt: По настройке своей системы для вбива будут отдельные занятия?

(19:32:46) Пейн: Нет, для чтобы настроиться достаточно даже этой лекции, остальная информацию вы будете получать в ходе лекций.

(19:32:54) star8888: что лучше пользовать носок или туннель? и почему?

(19:33:29) Пейн: нет принципиальной разницы, что удобнее и что проще найти конкретно вам, то и используйте

(19:34:03) Wikiwolf: через виртуалку моджно бить без деда?

(19:34:36) Wikiwolf: всмысле хватит для вбива в обычный шоп виртуалка +впн

(19:34:59) Пейн: с впн никто не вбивает, я писал что мы используем для подмены айпи при вбиве. впн - для безопасности, перечитайте лекцию.

(19:35:07) Пейн: с виртуалки в обычный шоп можно, это я тоже писал

(19:36:40) star8888: если под зип ип не подобрать - а только под город-штат, плюнуть или пробовать?

(19:37:02) Пейн: Если уже купил карту то пробуй конечно.

(19:37:35) qnooup: На твой взгляд есть ли еще какой-то важный вопрос, который мы могли бы задать по теме, но не задали?

(19:38:51) Пейн: Нет, так как по моему мнению на все действительно важные вопросы я заочно ответил в лекции)

Вопросы задают в основном когда что-то не понятно и надо уточнить/рязъяснить, в остальном всё стандартно

(19:39:01) Wikiwolf: я чуть чуть не понял,чтобы вбить в слабый шоп достаточно настроить часовой пояс в виртуалке,без дедика и соксов?

(19:39:35) Пейн: Пейн: с впн никто не вбивает, я писал что мы используем для подмены айпи при вбиве. впн - для безопасности, перечитайте лекцию.

(19:39:43) Пейн: IP мы подбираем с помощью SSH-туннеля и SOCKS5.

SSH туннель — это туннель, создаваемый посредством SSH соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в интернете

Socks5 позволяет создать цепь из нескольких серверов, тем самым достигается анонимность в сети.

(19:40:03) Пейн: Или вы невнимательно читаете лекцию или игнорируете мои ответы. Перечитайте лекцию внимательнее, пожалуйста.

(19:40:32) star8888: отличия о подготовке к вбиву стаффа или егифта принципиальные есть? в смысле антифрод работает одинаково?

(19:41:18) Пейн: Антифрод работает не одинаково, гифты пробивать сложнее. По гифтам тоже будет лекция, и веду её тоже, кстати, Я. Так что обсудим это там

(19:41:52) Пейн: Всем спасибо за лекцию. Кому что осталось не понятно - задавайте вопросы в личные сообщения на форуме. Мой ник Пейн, или пишите в конфу вопрос/ответ

(18:17:54) Пейн: Сегодня я проведу лекцию на тему "Безопасность и анонимность в сети. Настройка виртуальной машины"

(18:18:35) Пейн: Лекция будет поделена на несколько частей:

- Безопасность

- Виртуальная машина и смежные параметры(разбор виртуальной машины для сёрфинга для общения, разбор виртуальной машины для вбивов),

- Хранение и оборот средств

(18:19:15) Пейн: В ходе лекции я объясню базисные методы и параметры, а также дам полезные ссылки и рекомендации.

Начинаем с превой и основной-базисной части.

(18:19:38) Пейн: Безопасность.

Начнем с того, что должно быть и так всем предельно ясно, что каждый должен принять как определенное "ТАБУ" и никогда так не делать:

(18:20:09) Пейн: Не трепитесь языком, не в интернете, не в жизни. Мы с вами не фрилансом занимаемся, следовательно никому никогда не нужно знать, откуда вы, как вас зовут, сколько детей и любую другую личную информацию, НЕ важно, кто спрашивает - друг или знакомый, любой может оказаться не тем, кем себя позиционирует, и даже я.

(18:20:22) Пейн: Как говорится: "Личное должно оставаться личным, рабочее - рабочим"

(18:20:56) Пейн: Никнеймы. Не используйте никнеймы, которые вы взяли из своего id вконтакте, стима, эмейла или любого другого сервиса или сайта. Использованные в белой сфере никнеймы - могут вывести людей из серой сферы на вас, бывало такое, что хватало просто погуглить никнейм человека, чтобы узнать всё о нём и его близких.

(18:21:31) Пейн: Не регистриуйте эмейлы и аккаунты на свой номер телефона, сервисы предоставляющие услуги почтовых ящиков запросто выдадут информацию по требованию. Для приема смс можно использовать онлайн сервисы, например: http://sms-area.org/

(18:21:59) Пейн: Таких сервисов много, можно их просто погуглить по запросу "принять смс для регистрации"

(18:22:28) Пейн: Почтовики, такие как gmail.com & hotmail.com могут регистрировать почту без приёма смс, если айпи ранее не был заюзан в их системе. Для mail.com смс не требуется.

Не используйте личные почты при регистрации на серых сайтах и шопах, заводите отдельные для этих целей.

(18:22:58) Пейн: Никогда не стоит думать, что вот, "я не настолько крупная рыба, чтобы меня искали" - нередко такие люди потом ищут деньги на адвокатов, не стоит самозаблуждаться, никогда не пренебрегайте безопасностью, ведь лучше спать спокойно.

(18:23:32) Пейн: Следущее ТАБУ: никогда не работать по РУ/СНГ/Украине и всему постсоветскому пространству. Не бить в такие шопы, не использовать такие карты и сервисы - ничего, иначе на вас быстро выйдут спецслужбы. В новостях чаще показывают тех, кто работал по своей стране, - забавное наблюдение.

(18:24:00) Пейн: Приём посылок осуществляйте только через посредников, пересыл сервисы или дропов. Не светите свои имена нигде.

(18:24:30) Пейн: Jabber и все остальные средства коммуникации лучше хранить в виртуальной машине, если храните на основной - лучше отключить сохранение истории и паролей.

Если вам дорога собственная задница, её уют, комфорт и неприкосновенность - лучше соблюдайте эти табу.

(18:25:07) Пейн: Jabber используйте на безопасных серверах, к которым есть доверие, например:

exploit.im

zloy.im

(18:26:02) Пейн: Никогда не принебрегайте Гарант-Сервисом, даже на неочень большие суммы, лучше сберечь нервы и деньги, и потерять немного времени, чем наоборот! Не важно, клубень, модератор или друг - он такой же человек, как и Вы, НЕзависимо от количества и цвета лент под никнеймом, НЕзависимо от репутации, каждый может пуститься во все тяжкие и начать кидать своих/чужих. Прецедентов куча, в первую очередь учитесь на чужом опыте.

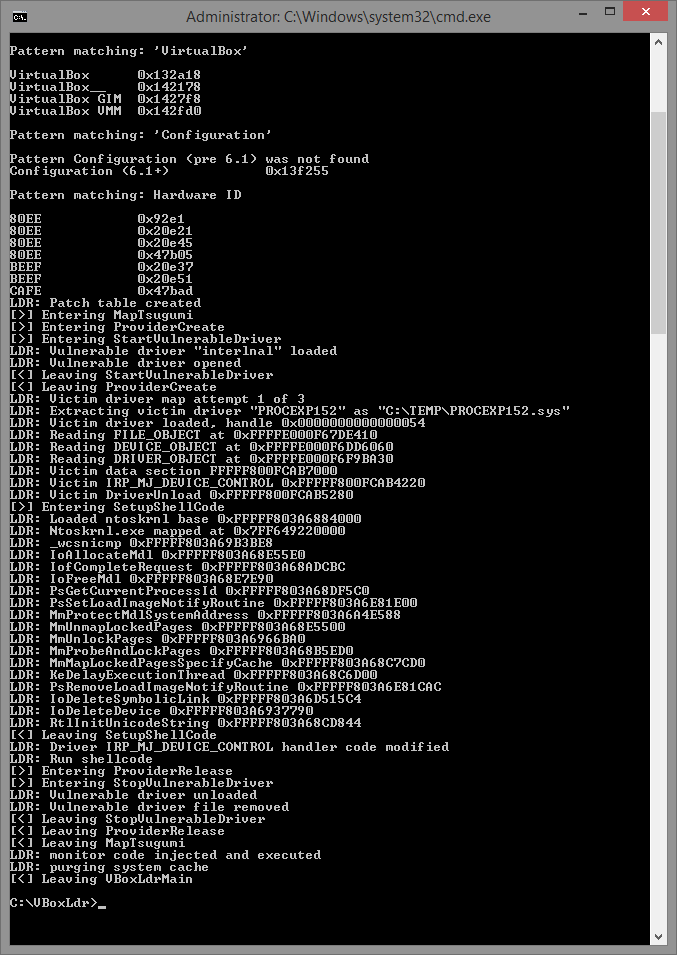

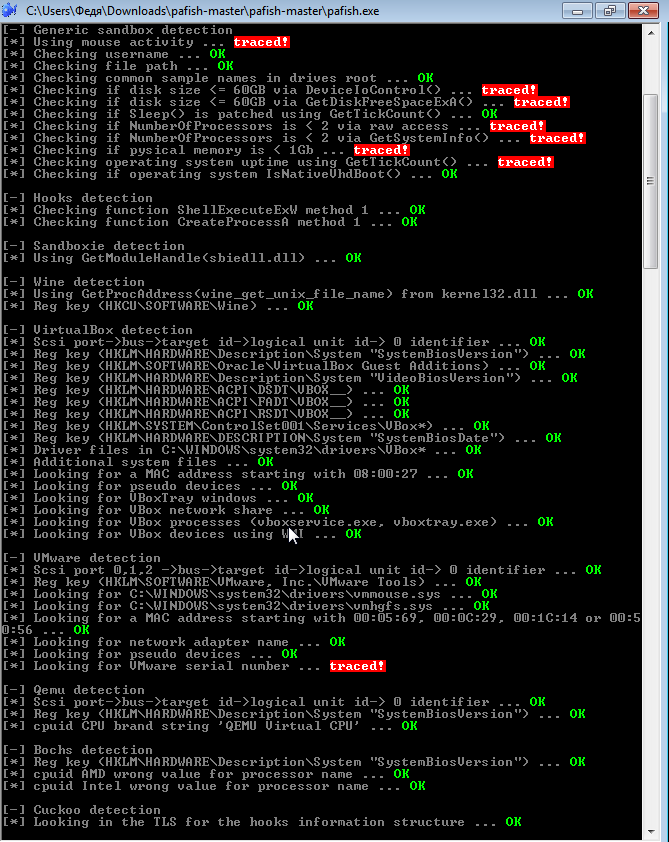

(18:27:04) Пейн: Приступим к разбору виртуальной машины и смежных параметров

Рекомендую использовать virtualbox или vmware. Не забываем включать виртуализацию в биосе вашего ПК - иначе виртуальная машина не сможет работать.

(18:27:37) Пейн: Лучше будет, если вы поместите образ виртуальной машины в закриптованную флешку(или ssd) или контейнер. Для флешки лучшие параметры это USB 3.0, 32-128gb.

SSD чем больше тем лучше, но смотрите по Вашим нуждам. Криптовать мы будем следующим софтом:

а) truecrypt 7.1a

б) veracrypt

Оба варианта взаимозаменяемы. Используйте или а, или б.

(18:28:21) Пейн: Вариант а - трукрипт версии только 7.1а, остальные небезопасны, и веракрипт - продолжение рода трукрипта, поскольку трукрипт был заброшен разработчиками. Я использую вариант б - veracrypt. https://veracrypt.codeplex.com/

(18:28:59) Пейн: Криптуем флешку/ssd, или создаем контейнер на пк, и внутрь контейнера помещаем образ виртуальной машины. Теперь перед запуском виртуалки, Вам будет необходимо сначала вскрыть зашифрованный контейнер с помощью пароля. Как криптовать - можно посмотреть в справке самой программы или загуглить, это не сложно и требует нажатия буквально нескольких кнопок.

(18:29:19) Пейн: Есть два альтернативных контейнерам варианта, а именно:

- криптование всего жесткого диска на вашем компьютере

- создание скрытой ОС

(18:30:03) Пейн: При обычных контейнерах ключ шифрования можно вытащить из файла гибернации и снять с ОЗУ, поэтому отключаем гибернацию на своих компьютерах. Но при использовании скрытой ОС, можно поместить всю информацию и файлы внуть нее, и даже если вас будут пытать, вы сможете выдать пароль шифрования от обычной белой ОС, в то время как скрытая будет мирно хранить ваши файлы.

(18:30:47) Пейн: Шифрование всего жесткого диска - долгое (у меня на 1тб диска уходит примерно 6 часов шифрования), но надежное средство, так как с гибернации даже если она включена ключи уже не вытащить, а чтобы успеть снять с ОЗУ, надо очень постараться, остается только брут, и тут мы переходим к следующему пункту безопасности, а именно - пароли.

При скрытой ОС или шифровании диска, для запуска системы нужно будет ввести пароль в boot-loader'e, то есть даже до пароля учетки виндовс, до включения самой системы

(18:31:40) Пейн: На любом форуме, странице в социальной сети, почте или скрытом контейнере необходимо соблюдать ОБЯЗАТЕЛЬНЫЕ пункты при выборе пароля:

1. Длинна не мене 15 символов, лучше все 30

2. Верхний+нижний регистр, цифры и спец символы. Пример хорошего пароля: sHO&D=633qwvBB!aC{6} - на брут этого пароля уйдут десятилетия, а то и столетия.

(18:32:27) Пейн: 3. На один форум/шоп/сайт - один, уникальный пароль.

4. Двухфакторная аутентификация - используйте везде, где есть возможность.

5. Хранить пароле можно, например, в keepass или голове

(18:32:55) Пейн: Если использовать одинаковые пароли, велика вероятность взлома всего, что можно.

Никто не застрахован от слива или продажи базы данных на каком-то шопе дедиков, например.

(18:33:46) Пейн: Злоумышленники просто получают ваш пароль, а потом по-кругу пускают по всем сервисам/форумам, и забирают все что можно.

(18:34:02) Пейн: Но надежный пароль это не панацея, ведь могут перехватить прямо из вашей системы, подцепив на неё стиллер, малварь или другой вирус. Выход банален и прост - создайте отдельную виртуальную машину (вообще любую) специально для софта и грязных, непроверенных файлов.

(18:34:46) Пейн: И запускайте все ТОЛЬКО на этой виртуальной машине, пусть лучше страдает она, чем ваш компьютер. Соблюдать элементарные правила гигиены намного проще, чем потом терять аккаунты или выплачивать пострадавшим, поэтому не поленитесь и сделайте, зато будете спать спокойно.

(18:35:32) Пейн: Предназначение виртуальной машины для Вас будет делиться на два пункта, а именно:

- Сёрфинг, общение, повседневное использование

- Работа, вбивы

(18:35:44) Пейн: В зависимости от предназначения настройка будет делиться на два типа, начнем с первого, здесь нам важнее анонимность и безопасность, чем состояние системы готовности к вбивам, однако первый подпункт совпадает в обоих случаях.

(18:36:18) Пейн: Список минимальной необходимой базы программ для серфинга и общения:

– VPN. - Как минимум один, в идеале doubleVPN(двойной). Используем VPN стран третьего мира или хотя бы другого континента. VPN сервис НЕ должен вести логирование. При подключении VPN'a ваш ip должен измениться на ту страну, которую вы включили. Проверить это можно здесь: whoer.net

Впн ставим на основную машину

(18:36:51) Пейн: – TOR Browser

https://www.torproject.org/

Если у сайта есть зеркала в onion зоне(в торе), используйте эти возможности для сохранения бОльшей анонимности!

(18:37:33) Пейн: – Jabber / ICQ

Судя по тому, что в данный момент Вы все читаете это в джаббере, описывать эту програму смысла нет, но пару рекомендаций возьмите во внимание:

(18:38:22) Пейн: 1. Не светить жабой! Начнут брутить, начнут спамить и это прибавит головняков, а это никому не надо. Если очень хочется - для публичного выставления заведите отдельный джаббер-аккаунт.

(18:38:45) Пейн: 2. OTR шифрование. В кленте джаббера PSI+ он включается в плагинах, для Pidgin скачивается и устанавливается, проблем возникнуть не должно. Отр - шифрование, более обезопасивающее пространство общения. Для ICQ он также есть. Не рекомендую использовать скайп, он небезопасен.

(18:39:18) Пейн: Также заменяйте в системе свои DNS, например, на гугловские http://support.li.ru/google-dns/win7/

Их можно еще прописать в роутер. Для пущего эффекта можно использовать софт DNSCrypt, – возьмите на заметку и самостоятельно ознакомтесь с функциями в интернете.

(18:39:46) Пейн: - Браузер для серфинга (рекомендую firefox) - отключаем webrtc. WebRTC позволяет сторонним пользователям на раз определять IP-адрес пользователя сети, минуя программные заслоны VPN, TOR, SOCKS и других сетевых защитников https://whoer.net/blog/article/kak-otklyuchit-webrtc-v-raznyx-brauzerax/

(18:40:27) Пейн: - Если используете соксы или туннели, то proxifer+plinker. Разбирать не будем, на форуме очень много информации по этим двум прогам.

(18:40:47) Пейн: - Можно также замкнуть интернет через фаерволл так, чтобы при падении VPN'а на виртуальной машине не было выхода в сеть, и не утек Ваш реальный ip. В некоторых VPN клиентах есть такая функция, или можно повозиться с фаерволлом.

(18:41:11) Пейн: Параметры виртуальной машины для вбивов:

Для вбивов можно использовать любую виртуальную машину, все зависит от ваших нужд и шопов.

(18:41:27) Пейн: Но, необходимый софт для работы и параметры я все же назову, приступим.

(18:41:33) Пейн: 0. VPN, об этом мы говорили ранее.

(18:41:38) Пейн: IP мы подбираем с помощью SSH-туннеля и SOCKS5.

SSH туннель — это туннель, создаваемый посредством SSH соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в интернете

Socks5 позволяет создать цепь из нескольких серверов, тем самым достигается анонимность в сети.

(18:43:02) Пейн: 1. Бразуры. Firefox с подменой вебртс, хром с отключенным вебртс и несколько портабл браузеров хром/фаерфокс.

Подменить webrtc можно с помощью этого расширения

Если хотите использовать хром, устанавливайте расришение WebRTC leak prevent или подменяйте вебртс другими способами (есть на форуме)

(18:43:33) Пейн: 2. Софт для использования туннелей и соксов: proxifer и plinker/bitvise

3. Teamviewer (на виртуалке и на вашей основной машине)

4. NotePad++ для временных записей

5. Если есть и если нужен - антидетект

(18:44:07) Пейн: Параметры:

Начнем с параметров ip адреса (дедика/туннеля/сокса)

(18:45:14) Пейн: Отрицательные параметры:

- Двусторонний пинг и принадлежность к хостинг провайдеру

Принадлежность к хостеру = ip находится в облаке, такие айпи в работе лучше не использовать.

(18:45:38) Пейн: Двусторонний пинг детектит туннели, соксы, впны по пингу, я пробивал крупные мерчи и с ним, но это все же отрицательный параметр, решение - перебор страны впн или поставить TOR перед туннелем, если не помогло - замена айпи.

(18:45:54) Пейн: - DNS - не страны ip скорее негативно сказывается(но не критично), а так информации много на форуме по этому поводу.

(18:46:04) Пейн: - Flash, uptime, OS.

По желанию можно поставить флеш, но сейчас он есть далеко не у всех реальных пользователей.

(18:46:24) Пейн: Uptime - время бесперебойной работы вашего айпи, странно, если ваш айпи работает без перебоя уже несколько месяцев, не так ли?

(18:46:51) Пейн: Время(timezone) системы должно совпадать с временем ip-адреса.

(18:47:12) Пейн: OS - распростанненость, повседневность и доверие. Например, большинство рядовых пользователей используют виндовс. Тот же xp будет прибавлять больше фрода по той причине, что система устаревшая, соответственно win10 - наборот, больше доверия. Золотая середина - вин7.

(18:47:38) Пейн: Винда и браузеры должна быть именно английсими, это все палится. Но если при этом какая-то программа в системе будет на русском - в этом ничего страшного, антифрод это не сможет обнаружить через браузер.(Flash должен быть eng)

(18:48:12) Пейн: ProxyScore + Riskscore ip - на это обращают внимание антифрод-системы, поэтому старайтесь брать с нулевыми или минимальными показателями. Некоторые сервисы по продаже доступов(socks/туннель/дедик) предоставляют эту услугу непосредственно внутри сервиса.

(18:48:46) Пейн: Открытые порты (8080, 8081, 3128, 80, 81 и так далее): это далеко не всегда негативный параметр, так как это действительно распространненное заблуждение, отнесем это к нейстральному параметру.

(18:49:26) Пейн: Некоторые сайты проверки анонимности сканируют айпи и считают, что если какой-то порт открыт, то айпи является прокси и понижают его анонимность. Но на самом деле это не так, большинство таких айпи это всего-лишь веб-админка роутера. Если бы через такие админки можно было так легко сделать прокси, их бы делали миллионами, это можно проверить самому.

(18:50:05) Пейн: Так как массовое сканирование портов во многих странах запрещено, крупные мерчи вместо скана портов обращаются за услугами к таким сервисам, как maxmind, который в свою очередь предоставляет такие услуги, как maxmind fraud check & maxmind geo check api, так что если какой-то сервис показывает отрытые порты у ip адреса(например whoer или 2ip.ru), это в большинстве случаев не является негативным показателем. И даже если такие сервисы покажут хороший результат, не факт, что потом с этого ip адреса у вас что-то выйдет вбить.

(18:50:47) Пейн: На моей практике крупные мерчи неоднократно успешно пропускали ордера с айпи адресов, где сайты проверки анонимности находили открытые порты и определяли тем самым айпи как прокси, исходя из этого смею предположить, что открытые порты это совсем не всегда плохо, и не стоит зацикливаться на этом, тем более, что фактически не владея ip адресом, вы ничего с этим не сделаете. Но по желанию можно подбирать ip-адреса и без портов, или с открытым 80 - он допустим при любом раскладе, так как является естественным.

(18:51:43) Пейн: Геолокацию айпи адреса лучше подбирать максимально близко к зип-коду холдера карты. Например, если у холдера карты зип-код 85012, нужен айпи с зип-кодом 85012 или 8501* - то есть так близко, насколько это возможно.

(18:52:44) Пейн: Перед вбивами можно посерфить по полуряным сайтам типа youtube/amazon/facebook и прочим, некоторые серьезные антифроды могут палить вашу историю бразура. Странно, когда человек с пустой историей бразуера срываясь летит покупать гифты на тысячу долларов, не так ли?

(18:53:03) Пейн: АнтиФрод также может видеть tabname - открытые вкладки в браузере в данный момент, и определять с какого сайта пришел человек.(И по какому запросу)

(18:53:17) Пейн: - Audiofingerprint - отпечаток аудио, относительно серьезная система защиты. Смотрим различные статьи по этой теме, не все используют.

(18:53:40) Пейн: Серъезные мерчи также могут проверять сайты по списку, на которых вы залогинены (https://browserleaks.com/social – можете проверить здесь, например). На практике при залогиненом, например, фейсбуке – это плюсик, но не критично.

(18:54:18) Пейн: Для рандомизации фингерпринтов(отпечатков системы) при вбиве в один мерч/шоп можно делать следующие действия:

- Менять браузеры, менять версии браузеров

- Менять шрифты в системе, разрешение экрана

(18:54:23) Пейн: - Набивать или импортировать куки(cookies)

- Плагины и расширения в браузере.

- Менять систему

(18:55:30) Пейн: Кстати о расширениях, напрмямую мерчи не могут видеть установленные в браузере расширения, однако они могут отправлять запрос браузеру типа "Установлено ли расширение с таким-то id". Таким образом мерчи могут детектить определенные расширения, такие как, например, CanvasDefender.

Вариант обхода этого - замена id расширения(гуглите) или просто НЕустановка оного в браузер.

(18:56:17) Пейн: Ну и конечно не используем одни и теже переменные при нескольких вбивах, например эмейлы.

(18:57:12) Пейн: При проверке местоположения ip(геолокации) старайтесь не ориентироваться на whoer.net - там стоит устаревшая maxmind geo база, используйте сайты ip-score и maxmind.

(18:57:45) Пейн: Несколько сайтов от себя для проверки системы и ip:

whatleaks.com - чек всего, включая timezone

2ip.ru/privacy - чек портов, двустороннего пинга, хостинг провайдера и прочего

whoer.net - поменьше посещяйте этот сайт, очень задрочен, абсолютно все мерчи среднего и выше уровней крайне негативно относятся к кукам этого сайта + в отдельных случаях посещение этого сайта вгонит ip сокса / ssh в maxmind fraud chek базу.

https://www.maxmind.com/en/home?rId=iplocation - геолокация айпи непосредственно от максмайнд. Конечно точность платной и бесплатной базы разнится, но на моей практике в 75% случаев стоит доверять именно этому сайту.

browserleaks.com

ip-score.com

noc.to

(18:57:47) Пейн: Cкопируйте себе этот список сайтов

(18:58:55) Пейн: Где хранить, как выводить заработанные деньги?

Конечно bitcoin!

(18:59:03) Пейн: Рекомендуемые кошельки:

https://blockchain.info/ru/wallet/

bitcoin core

(18:59:52) Пейн: Лично я использую первый. На форуме в разделе "Криптовалюта" можно найти списки кошельков и самостоятельно изучить, выбрать, что Вам больше подходит. Не стоит хранить деньги в биткоин постоянно, так как курс может как возрасти, так и упасть. Поэтому оценивайте свои риски и желания самостоятельно.

(19:00:17) Пейн: Qiwi - принимают к оплате не все, но как один из вариантов, возможно.

Плюсы киви: Возможность прямого вывода на карту, если не светить номер телефона, угнать практически невозможно

(19:00:50) Пейн: Минусы: могут заблокировать кошелёк, русская платежная система, а значит выдаст любые данные по первому требованию, следовательно убедительно рекомендую если и использовать киви, то только в следующем формате:

(19:01:00) Пейн: - Левая сим карта, возможно виртуальная

- Левый эмейл

- Переводить деньги по-возможности киви-ваучерами(яйцами)

(19:01:23) Пейн: - Не использовать свой телефон, купите левый или используйте виртуальную сим.

- Вывод только на карту дропа.

- Не использовать свой ip и компьютер (можно виртуалку)

(19:01:31) Пейн: Варианты вывода денег из онлайна в реальную жизнь, если с киви все понятно, то с биткоином посложнее, а именно:

- Обменники. Через обменник можно обменять деньги с биткоин на карту или киви, или банк.

(19:02:05) Пейн: - Вывод в НАЛ. Есть обменники, которые предоставляют такую услугу.

- https://localbitcoins.net - своего рода обменник, ищете менял с хорошими отзывами.

(19:02:29) Пейн: То, что биткоин анонимен - миф и заблуждение, все транзакции в блокчейне как на ладоне, их несложно отследить, просто для регистрации не нужны никакие личные данные. Поэтому для сохранения анонимности средств рекомендую пользоваться биткоин-миксерами. (смотрим форум, раздел Криптовалюта)

(19:02:44) Пейн: Кроме онлайн безопасности есть еще и офлайн, смею порекомендовать свою статью на эту тему.

На этом наша лекция окончена. Теперь переходим к вопросам. Ставьте "?", я называю ники в порядке очереди, пишите вопрос заранее, чтобы когда я назову ваш ник вы могли сразу отправить вопрос.

(19:03:42) Best friend: что такое виртуализация в биосе? и это же включается в биосе хост машины?

2. какой функционал у стиллера, малваря?

3. при создании подключения впн (хост машина) > виртуалбокс (хуникс гэтвэй) и потом на виртуалке на семерку впн/ссх/носок еще подцепить. Как получить вменяемую скорость при такой связке? Свои ноды подымать?

4. с каким типом людей и по каким вопросам стоит общаться с помощью отр и pgp в жабе?

5. днс комодо надежные? можно их юзать? И где нужно менять днс и на хост и на вирт машинах? или на одной какой то?

6. при редактировании в мозиле about:config (mediapeerconnection > False) webrtc полностью отключается?

7. по тимвиверу можно счекать айпи человека, который подключается? если прячешься за впн - то в тимке айпи впна? Человек, который сидит через тимку на твоем пк, может ли деанонить тебя и счекать твой риал айпи?

8. как добиться отсутствия двухстороннего пинга? и приоритетно ли это?

9. дедики лучше выбирать на вин7-вин10. Если на ноуте 4гб РАМ и я поставлю туда хп, то придется постоянно искать дедики на виндоус повыше, просто накинуть на вирт машину (xp) тунель и работать уже не выйдет?

10. при открытых портах после запуска впн/ссх/сокса ко мне могут подконектиться, чтобы навредить моему пк?

11. при использовании антика, мерч более лояльно пропускает и проясните, может ли он подменять используемую винду?

(19:07:02) Пейн: 1 Да в биосе хост машины

2 Сделать тебе плохо

3 Выбирать связующие серверы с наибольшей скоростью, можно свои поднимать

4 со всеми, странный вопрос

5 можно, на обеих

6 да

7 Деанонить сможет. Если впн то будет айпи впн

8 поставить тор перед туннелем

9 зачем на ноут ставить хр и при этом искать дедики? просто накинуть хр и работать выйдет но не везде уже

10 зависит от портов, в основном нет

11 может

(19:07:08) Пейн: по антикам будет лекция

(19:07:21) soloveyraz: 1 - зачем устанавливать тимвивер на двух машинах? зачем он нам на виртуалке?

(19:08:12) Пейн: Перенос файлов, общий буфер обмена. бывает по дефолту он отключен, а если включать то это повышает шансы детекта вирты

(19:08:37) gamal: Вы говорили "На практике при залогиненом, например, фейсбуке – это плюсик, но не критично.". Можно ли использовать свеже-зарегистрированные аккаунты?

(19:08:44) Пейн: можно

(19:09:37) roman188188: что скажешь насчет Linken Sphere, разве она не совмещает в себе больше половины того, о чем писалось?

(19:09:49) Пейн: Пейн: по антикам будет лекция

(19:10:59) alex666666: Пейн какое будет домашнее задание?

(19:11:28) Пейн: Прочитайте мою статью по офлайн безопасности, ссылку давал в конце лекции

(19:11:41) soloveyraz: какая следующая лекция, будут ли более подобно все разбираться?

(19:11:45) soloveyraz: будет*

(19:12:26) Пейн: Какая следущая не знаю, расписание всегда разное. Спросите в конфе вопрос/ответ или дождитесь завтрешнего дня

(19:12:43) Пейн: для остального есть конфа вопрос-ответ и ЛС лекторов )

(19:12:52) qnooup: 1. Какая получается оптимальная схема вывода денег? Биткоин > Биткоин миксер > Qiwi карта> Снятие в банкомате?

2. Будет ли подробнее рассматриваться про то как правильно делать цепочки из впн+тор+сокс?

(19:14:26) Пейн: 1 Да, или просто btc > нал через обменников с курьерами

2 На это мануалов не будет в лекциях, так как они есть на форуме и в гугле, это в принципе не сложно. Для настройки за $ с выбором серверов и тд можете обратиться к лектору @crowe

(19:14:46) prt: У меня большой пинг.Ведь мерч должен палить и этот параметр?Если он вообще не совпадает с кх.

(19:15:15) Пейн: Большой пинг.. не совпадает с кх.. А как мерч может проверить пинг кх?

(19:15:57) gio90: Пейн прокоментируй пожалуйста последнии версии лисы относительно вбивов/палки и тд с автоматически откл. вебртц.Выходит что нужно откатываться на 47-50 версии и подменять его или лучше свежие версии все таки, но уже без расширений по подмене?

(19:17:17) Пейн: Новейшим версиям больше доверяют, но на старых можно вебртс подменить) так что это взаимозаменяемые параметры. Я бью с выключенным вебртс на новых версиях бразуеров, можно использывать и страые, не все же холдеры обновляются, или использовать антики

(19:18:10) Wikiwolf: Что такое Flash?

(19:18:27) Пейн: flash player

(19:18:36) Пейн: https://ru.wikipedia.org/wiki/Adobe_Flash

(19:18:39) Mef: Есть замена проксифаеру ? на сборке от манса закончился срок действия 30 днейвный

(19:18:54) Mef: при переносе с основной машины - не получаеться

(19:19:14) Пейн: Ну и разве это проблема?

Company Name : sERIAL kILLER

For Standard Version

KFZUS-F3JGV-T95Y7-BXGAS-5NHHP

T3ZWQ-P2738-3FJWS-YE7HT-6NA3K

KFZUS-F3JGV-T95Y7-BXGAS-5NHHP

65Z2L-P36BY-YWJYC-TMJZL-YDZ2S

SFZHH-2Y246-Z483L-EU92B-LNYUA

GSZVS-5W4WA-T9F2E-L3XUX-68473

FTZ8A-R3CP8-AVHYW-KKRMQ-SYDLS

Q3ZWN-QWLZG-32G22-SCJXZ-9B5S4

DAZPH-G39D3-R4QY7-9PVAY-VQ6BU

KLZ5G-X37YY-65ZYN-EUSV7-WPPBS

6JZUY-32TKX-TK9W7-DU387-9RWKZ

(19:19:36) qnooup: Кошелек биткоинов лучше хранить на основной ос, а не на виртуалке?

(19:20:08) Пейн: Разницы нет, главное чтобы были резервные копии изолированные от интернета, и чтобы на одну систему с этим кошельком вы ничего плохого не устанавливали и не качали

(19:20:23) soloveyraz: когда будет более подробный разбор не совсем понял. Где брать соксы, сс и так далее , ссылки на магазины будут ?

(19:21:01) Пейн: Ссылки на магазины будут. Также магазины есть на форуме в соответствующих разделах, раз уж не терпится начать, но лучше не бежать вперёд паравоза.

(19:21:36) xiaowang: у меня на впн всегда написанно что видно двусторонний пинг. это значит что плохой впн? ""Двусторонний пинг детектит туннели, соксы, впны по пингу, я пробивал крупные мерчи и с ним, но это все же отрицательный параметр, решение - перебор страны впн или поставить TOR перед туннелем, если не помогло - замена айпи"" - не совсем понятно это предложение?? 2. и что насчет сферы? ее палят мерчи?

(19:23:26) Пейн: Нет это не плохой впн, ты же не будешь с него бить, почему он будет плохим?

"Не совсем понятно это предложение??" А по-конкретнее? Что не понятно-то? Перебор страны впн - меняешь страну сервера в клиента впн или сервер; поставить тор перед туннелем - подключаться > tor > ssh > интернет, а не ssh > интернет; если не помогло - замена айпи, то есть заменяем туннель на другой

За сферу уже 3 раза отвечал, пишу последний раз: У вас будет лекция по антидетектам, дождитесь её.

(19:23:37) kkkkk: 1) При смене ВПН (пользуюсь in-disguise, даже на двойной) смена DNS не происходит (остается мой родной, при этом через настройки подключения забил гугловские днс). Как его изменить?

2) Как заходить на левый киви кош? Двойной впн -> тор -> киви?

3) Почему биткоин, а не эфириум, например? На блокчейне он тоже доступен.

(19:24:58) Пейн: 1 Посмотри в настройках клиента, там должна быть галочка для использования впн. Если нет, то замени свой родной днс на гугловский, про это было в лекции ранее.

2 vpn > qiwi или vpn > vpn > qiwi будет вполне достаточно

3 Эфириум тоже можно, естественно

(19:25:38) Wikiwolf: proxyfier устанавливать на вирт машину?

(19:26:28) Пейн: Ну ты же не с основы вбивать собираешься? Значит да. Перечитай лекцию внимательно:

> Параметры виртуальной машины для вбивов:

> 2. Софт для использования туннелей и соксов: proxifer и plinker/bitvise

(19:26:48) Juice: 1. Обнал в банкомате все таки палит мое лицо ведь, если захотят найти то найдут? Есть ли более анонимные способы получить нал с карты дропа?

2. Имитация ситуации:

в 10:15 по калифорнии, кх покупает себе бургер в макдаке по зипу 90620 который находится возле его работы;

в 10:20 я вбиваю макбут с его карты с ip адреса зипа 90610 т.к. это его домашний зип.

Собственно вопрос: высока ли вероятность что ордер деклайн? Где то читал инфу, что банки в такой ситуации могут заподозрить фрод. Настолько ли продвинуты сейчас АФ банков?

3. Можешь посоветовать надежный биткоин миксер?

4. Сколько ты зарабатываешь?

(19:27:57) Пейн: 1 Послать обналичивать дропа.

2 Да, вероятность отмены есть

3 Не пользуюсь к сожалению, так что не подскажу. Смотрите по отзывам

4 Товарищ Майор, успокойтесь

(19:29:00) xiaowang: 1) я не понимаю, если палится на впн всегда двусторонний пинг, как поставить тор перед тунелем? в какой программе это делается и для чего? у меня на любой стране видно что двусторонний пинг. Это значит что на любом туннеле или носке будет его видно?

(19:29:30) Пейн: Впн и туннель это разные вещи.

(19:29:43) Mef: Сфера на каком уроке выдадут и научат пользоваться ?

Насколько % вбивов увеличиваеться

(19:31:09) star8888: что лучше для вбива виртуалка или дедик?

(19:31:32) Пейн: Для более серьезных шопов и мерчантов - дедик, для средних и ниже - виртуалка

(19:31:39) prt: По настройке своей системы для вбива будут отдельные занятия?

(19:32:46) Пейн: Нет, для чтобы настроиться достаточно даже этой лекции, остальная информацию вы будете получать в ходе лекций.

(19:32:54) star8888: что лучше пользовать носок или туннель? и почему?

(19:33:29) Пейн: нет принципиальной разницы, что удобнее и что проще найти конкретно вам, то и используйте

(19:34:03) Wikiwolf: через виртуалку моджно бить без деда?

(19:34:36) Wikiwolf: всмысле хватит для вбива в обычный шоп виртуалка +впн

(19:34:59) Пейн: с впн никто не вбивает, я писал что мы используем для подмены айпи при вбиве. впн - для безопасности, перечитайте лекцию.

(19:35:07) Пейн: с виртуалки в обычный шоп можно, это я тоже писал

(19:36:40) star8888: если под зип ип не подобрать - а только под город-штат, плюнуть или пробовать?

(19:37:02) Пейн: Если уже купил карту то пробуй конечно.

(19:37:35) qnooup: На твой взгляд есть ли еще какой-то важный вопрос, который мы могли бы задать по теме, но не задали?

(19:38:51) Пейн: Нет, так как по моему мнению на все действительно важные вопросы я заочно ответил в лекции)

Вопросы задают в основном когда что-то не понятно и надо уточнить/рязъяснить, в остальном всё стандартно

(19:39:01) Wikiwolf: я чуть чуть не понял,чтобы вбить в слабый шоп достаточно настроить часовой пояс в виртуалке,без дедика и соксов?

(19:39:35) Пейн: Пейн: с впн никто не вбивает, я писал что мы используем для подмены айпи при вбиве. впн - для безопасности, перечитайте лекцию.

(19:39:43) Пейн: IP мы подбираем с помощью SSH-туннеля и SOCKS5.

SSH туннель — это туннель, создаваемый посредством SSH соединения и используемый для шифрования туннелированных данных. Используется для того, чтобы обезопасить передачу данных в интернете

Socks5 позволяет создать цепь из нескольких серверов, тем самым достигается анонимность в сети.

(19:40:03) Пейн: Или вы невнимательно читаете лекцию или игнорируете мои ответы. Перечитайте лекцию внимательнее, пожалуйста.

(19:40:32) star8888: отличия о подготовке к вбиву стаффа или егифта принципиальные есть? в смысле антифрод работает одинаково?

(19:41:18) Пейн: Антифрод работает не одинаково, гифты пробивать сложнее. По гифтам тоже будет лекция, и веду её тоже, кстати, Я. Так что обсудим это там

(19:41:52) Пейн: Всем спасибо за лекцию. Кому что осталось не понятно - задавайте вопросы в личные сообщения на форуме. Мой ник Пейн, или пишите в конфу вопрос/ответ