Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

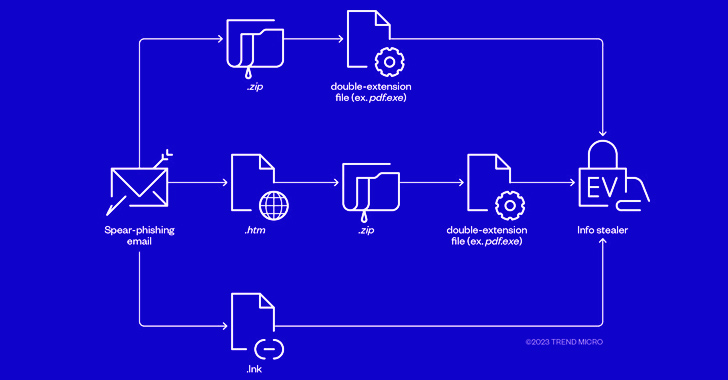

Было замечено, что злоумышленники, стоящие за похитителями информации RedLine и Vidar, обращаются к вымогателям с помощью фишинговых кампаний, которые распространяют исходные полезные программы, подписанные сертификатами подписи кода расширенной проверки (EV).

"Это говорит о том, что участники угроз оптимизируют операции, делая свои методы многофункциональными", - заявили исследователи Trend Micro в новом анализе, опубликованном на этой неделе.

В инциденте, расследованном компанией по кибербезопасности, неназванная жертва, как утверждается, сначала получила вредоносную программу info stealer с сертификатами подписи кода EV, за которой последовали программы-вымогатели, использующие тот же метод доставки.

В прошлом при заражении QakBot использовались образцы, подписанные действительными сертификатами подписи кода, для обхода средств защиты.

Атаки начинаются с фишинговых электронных писем, в которых используются хорошо зарекомендовавшие себя приманки, позволяющие обманом заставить жертв запускать вредоносные вложения, которые маскируются под изображения в формате PDF или JPG, но на самом деле являются исполняемыми файлами, запускающими компрометацию при запуске.

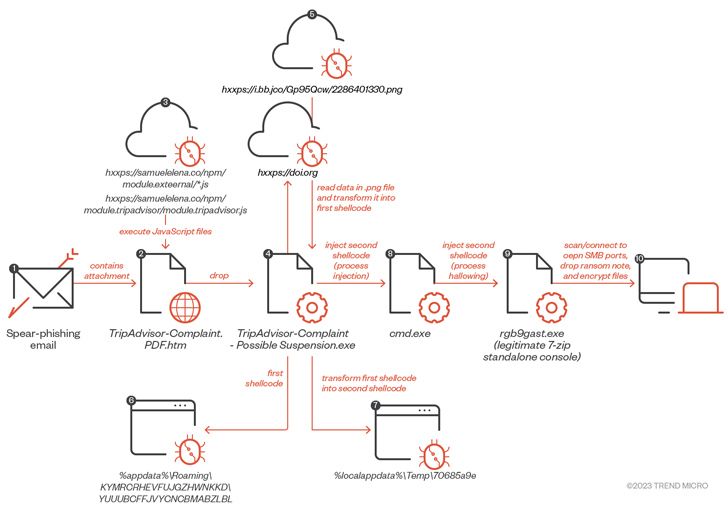

В то время как кампания, нацеленная на жертву, в июле доставила вредоносное ПО stealer, полезная нагрузка программы-вымогателя распространилась в начале августа после получения электронного сообщения, содержащего поддельное вложение электронной почты с жалобой TripAdvisor ("TripAdvisor-Complaint.pdf.htm "), запуская последовательность шагов, кульминацией которых стало развертывание программы-вымогателя.

"На данный момент стоит отметить, что в отличие от образцов программы-похитителя информации, которые мы исследовали, файлы, используемые для удаления полезной нагрузки программы-вымогателя, не имели сертификатов EV", - сказали исследователи.

"Однако оба они исходят от одного и того же субъекта угрозы и распространяются с использованием одного и того же метода доставки. Поэтому мы можем предположить разделение труда между поставщиком полезных данных и операторами".

Разработка началась после того, как IBM X-Force обнаружила новые фишинговые кампании, распространяющие улучшенную версию загрузчика вредоносных программ под названием DBatLoader, который использовался в качестве канала для распространения FormBook и Remcos RAR ранее в этом году.

Новые возможности DBatLoader облегчают обход UAC, сохранение и внедрение процессов, указывая на то, что он активно поддерживается для удаления вредоносных программ, которые могут собирать конфиденциальную информацию и позволяют осуществлять удаленное управление системами.

Недавняя серия атак, обнаруженных с конца июня, также предназначена для доставки обычных вредоносных программ, таких как Agent Tesla и Warzone RAT. В большинстве электронных сообщений были указаны носители английского языка, хотя также были обнаружены электронные письма на испанском и турецком языках.

"В нескольких наблюдаемых кампаниях участники угрозы использовали достаточный контроль над инфраструктурой электронной почты, чтобы позволить вредоносным письмам проходить методы аутентификации электронной почты SPF, DKIM и DMARC", - сказали в компании.

"Большинство кампаний использовали OneDrive для создания и извлечения дополнительных полезных программ, при этом небольшая часть других использовала transfer[.]sh или новые / скомпрометированные домены".

В новостях по теме Malwarebytes сообщила, что новая рекламная кампания нацелена на пользователей, которые ищут программное обеспечение для видеоконференцсвязи Cisco Webex в поисковых системах, таких как Google, чтобы перенаправить их на поддельный веб-сайт, распространяющий вредоносное ПО BATLOADER.

BATLOADER, со своей стороны, устанавливает контакт с удаленным сервером для загрузки зашифрованной полезной нагрузки второго уровня, которая является другим известным вредоносным ПО-похитителем и кейлоггером, известным как DanaBot.

Новым методом, принятым на вооружение злоумышленниками, является использование URL-адресов шаблонов отслеживания в качестве механизма фильтрации и перенаправления для снятия отпечатков пальцев и определения потенциальных жертв, представляющих интерес. Посетители, которые не соответствуют критериям (например, запросы, исходящие из изолированной среды), направляются на законный сайт Webex.

"Поскольку объявления выглядят настолько законно, что нет никаких сомнений в том, что люди будут нажимать на них и посещать небезопасные сайты", - сказал Жером Сегура, директор по анализу угроз Malwarebytes.

"Тип программного обеспечения, используемого в этих объявлениях, указывает на то, что субъекты угрозы заинтересованы в корпоративных жертвах, которые предоставят им учетные данные, полезные для дальнейшего сетевого "пентестирования" и, в некоторых случаях, развертывания программ-вымогателей".