Carding

Professional

- Messages

- 2,871

- Reaction score

- 2,331

- Points

- 113

В новой кампании кибератак используется скрипт PowerShell, связанный с законным инструментом red teaming tool, для кражи хэшей NTLMv2 из скомпрометированных систем Windows, расположенных в основном в Австралии, Польше и Бельгии.

Это действие получило кодовое название Steal-It от Zscaler ThreatLabZ.

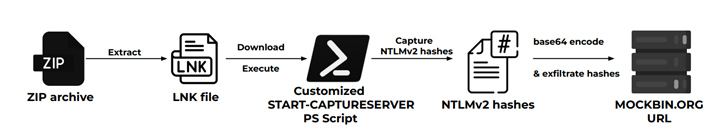

"В рамках этой кампании злоумышленники крадут и эксфильтрируют хэши NTLMv2, используя настроенные версии скрипта NishangStart-CaptureServer PowerShell, выполняющие различные системные команды и эксфильтрирующие извлеченные данные через API-интерфейсы Mockbin", - сказали исследователи безопасности Нирадж Шивтаркар и Авинаш Кумар.

Nishang - это платформа и набор сценариев PowerShell и полезных нагрузок для обеспечения агрессивной безопасности, тестирования на проникновение и объединения red.

В атаках задействовано до пяти различных цепочек заражения, хотя все они используют фишинговые электронные письма, содержащие ZIP-архивы, в качестве отправной точки для проникновения в определенные цели с использованием методов геозоны -

- Цепочка заражения кражей хэша NTLMv2, в которой используется пользовательская версия вышеупомянутого скрипта PowerShell Start-CaptureServer для сбора хэшей NTLMv2

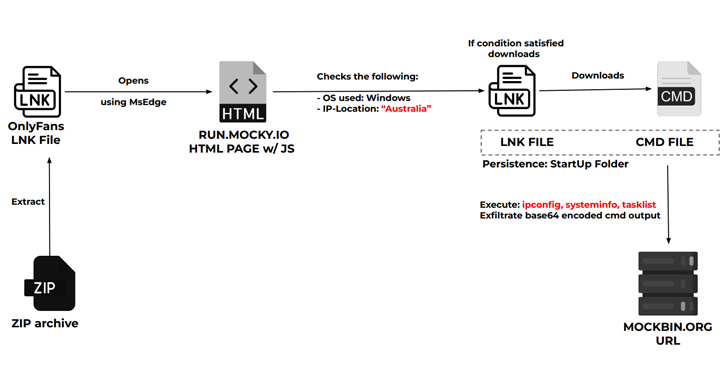

- Цепочка заражения кражей информации о системе, которая заманивает австралийских пользователей OnlyFans на загрузку CMD-файла, который крадет системную информацию

- Цепочка заражения фанатами whoami, которая использует откровенные изображения украинских и российских моделей Fansly, чтобы побудить польских пользователей загрузить файл CMD, который извлекает результаты команды whoami

- Цепочка заражения центра обновления Windows, которая нацелена на бельгийских пользователей с помощью поддельных скриптов центра обновления Windows, предназначенных для выполнения таких команд, как tasklist и systeminfo

Это повышает вероятность того, что кампания "Укради ит" также может быть делом рук субъекта угрозы, спонсируемого российским государством.

"Пользовательские сценарии PowerShell злоумышленников и стратегическое использование файлов LNK в ZIP-архивах подчеркивают их техническую компетентность", - сказали исследователи. "Постоянство, поддерживаемое перемещением файлов из папки "Загрузки" в папку "Автозагрузка" и их переименованием, подчеркивает приверженность участников угрозы к длительному доступу".