Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Анализ вредоносного ПО включает в себя широкий спектр действий, включая изучение сетевого трафика вредоносного ПО. Чтобы эффективно справляться с этим, крайне важно понимать общие проблемы и способы их преодоления. Вот три распространенные проблемы, с которыми вы можете столкнуться, и инструменты, которые вам понадобятся для их решения.

Тем не менее, при правильном инструменте расшифровка HTTPS-трафика - простая задача. Для этой цели мы можем использовать прокси-сервер man-in-the-middle (MITM). Прокси MITM работает как посредник между клиентом и сервером, перехватывая их общение.

Прокси MITM помогает аналитикам отслеживать сетевой трафик вредоносного ПО в режиме реального времени, предоставляя им четкое представление о его деятельности. Среди прочего, аналитики могут получить доступ к содержимому пакетов запросов и ответов, IP-адресам и URL-адресам, чтобы просмотреть детали обмена вредоносным ПО и идентифицировать украденные данные. Инструмент особенно полезен для извлечения SSL-ключей, используемых вредоносным ПО.

Информация об AxileStealer предоставлена изолированной средой ANY.RUN

В этом примере исходный файл размером 237,06 КБ удаляет исполняемый файл AxilStealer размером 129,54 КБ. Как обычный злоумышленник, он получает доступ к паролям, хранящимся в веб-браузерах, и начинает передавать их злоумышленникам через соединение с мессенджером Telegram.

Вредоносная активность обозначается правилом "ЗЛОУМЫШЛЕННИК [ANY.RUN] Пытается отфильтровать через Telegram". Благодаря функции MITM proxy трафик вредоносного ПО расшифровывается, раскрывая более подробную информацию об инциденте.

FakeNET предлагает решение этой проблемы путем создания поддельного подключения к серверу, которое отвечает на запросы вредоносного ПО. Обман вредоносного ПО с целью отправки запроса запускает правило Suricata или YARA, которое точно идентифицирует семейство вредоносных программ.

Песочница ANY.RUN обнаруживает неактивные серверы

При анализе этого примера изолированная среда указывает на тот факт, что серверы вредоносного ПО не отвечают.

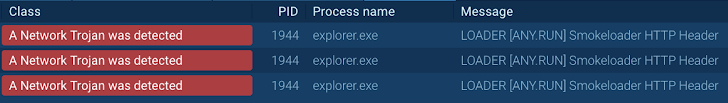

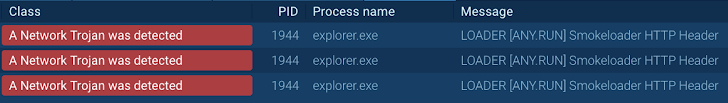

Вредоносное ПО Smoke Loader, идентифицированное с помощью FakeNET

Однако после включения функции FakeNET вредоносное ПО мгновенно отправляет запрос на поддельный сервер, вызывая сетевое правило, которое идентифицирует его как Smoke Loader.

Наряду с геотаргетингом операторы вредоносных программ могут использовать методы уклонения от анализа в изолированных средах. Распространенный подход заключается в проверке того, использует ли система IP-адрес центра обработки данных. В случае подтверждения вредоносное ПО прекращает выполнение.

Чтобы преодолеть эти препятствия, аналитики используют локальный прокси-сервер. Этот изящный инструмент работает путем переключения IP-адреса устройства аналитика или виртуальной машины на IP-адреса обычных пользователей из разных частей мира.

Эта функция позволяет профессионалам обходить географические ограничения, имитируя местных пользователей, и изучать вредоносные действия, не раскрывая их среду изолированной среды.

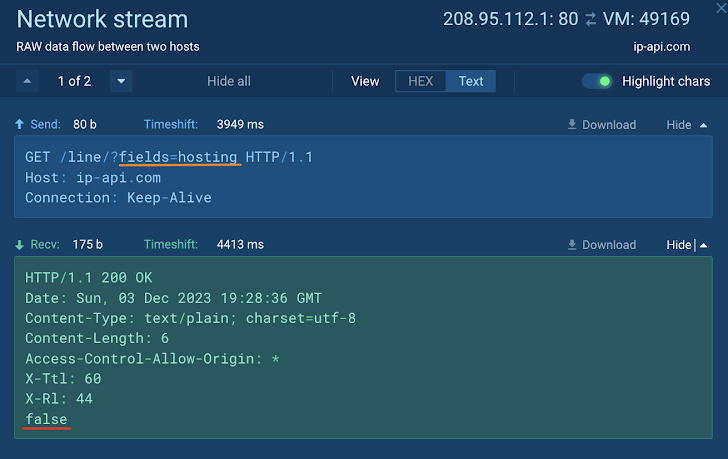

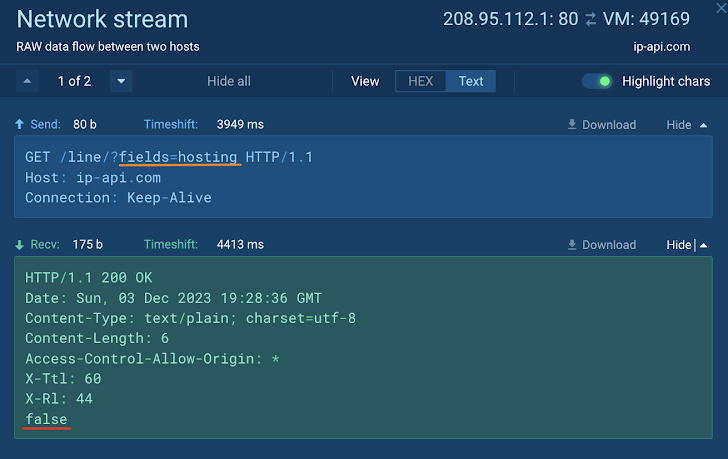

Вредоносное ПО Smoke Loader, идентифицированное с помощью FakeNET

Здесь Xworm мгновенно проверяет IP-адрес хостинга, как только оно загружается в изолированную среду. Тем не менее, поскольку виртуальная машина имеет локальный прокси-сервер, вредоносное ПО продолжает выполняться и подключается к своему серверу управления.

Ключевой особенностью сервиса является интерактивность, позволяющая вам безопасно взаимодействовать с вредоносным ПО и зараженной системой так же, как вы бы работали на своем собственном компьютере.

Вы можете совершенно бесплатно изучить эти и множество других функций ANY.RUN, включая личное пространство для вашей команды, виртуальные машины Windows 7, 8, 10, 11 и интеграцию с API.

Просто используйте 14-дневную пробную версию, без каких-либо условий.

Расшифровка HTTPS- трафика

Защищенный протокол передачи гипертекста (HTTPS), протокол безопасного онлайн-общения, стал инструментом для сокрытия вредоносными программами своей вредоносной деятельности. Маскируя обмен данными между зараженными устройствами и серверами командования и контроля (C & C), вредоносное ПО может работать незамеченным, удаляя конфиденциальные данные, устанавливая дополнительные полезные нагрузки и получая инструкции от операторов.Тем не менее, при правильном инструменте расшифровка HTTPS-трафика - простая задача. Для этой цели мы можем использовать прокси-сервер man-in-the-middle (MITM). Прокси MITM работает как посредник между клиентом и сервером, перехватывая их общение.

Прокси MITM помогает аналитикам отслеживать сетевой трафик вредоносного ПО в режиме реального времени, предоставляя им четкое представление о его деятельности. Среди прочего, аналитики могут получить доступ к содержимому пакетов запросов и ответов, IP-адресам и URL-адресам, чтобы просмотреть детали обмена вредоносным ПО и идентифицировать украденные данные. Инструмент особенно полезен для извлечения SSL-ключей, используемых вредоносным ПО.

Пример использования

Информация об AxileStealer предоставлена изолированной средой ANY.RUN

В этом примере исходный файл размером 237,06 КБ удаляет исполняемый файл AxilStealer размером 129,54 КБ. Как обычный злоумышленник, он получает доступ к паролям, хранящимся в веб-браузерах, и начинает передавать их злоумышленникам через соединение с мессенджером Telegram.

Вредоносная активность обозначается правилом "ЗЛОУМЫШЛЕННИК [ANY.RUN] Пытается отфильтровать через Telegram". Благодаря функции MITM proxy трафик вредоносного ПО расшифровывается, раскрывая более подробную информацию об инциденте.

Обнаружение семейства вредоносных программ

Идентификация семейства вредоносных программ является важной частью любого киберрасследования. Правила Yara и Suricata обычно используются для решения этой задачи, но их эффективность может быть ограничена при работе с образцами вредоносного ПО, серверы которых больше не активны.FakeNET предлагает решение этой проблемы путем создания поддельного подключения к серверу, которое отвечает на запросы вредоносного ПО. Обман вредоносного ПО с целью отправки запроса запускает правило Suricata или YARA, которое точно идентифицирует семейство вредоносных программ.

Пример использования

Песочница ANY.RUN обнаруживает неактивные серверы

При анализе этого примера изолированная среда указывает на тот факт, что серверы вредоносного ПО не отвечают.

Вредоносное ПО Smoke Loader, идентифицированное с помощью FakeNET

Однако после включения функции FakeNET вредоносное ПО мгновенно отправляет запрос на поддельный сервер, вызывая сетевое правило, которое идентифицирует его как Smoke Loader.

Обнаружение геотаргетированного и уклоняющегося вредоносного ПО

Многие атаки и фишинговые кампании сосредоточены на определенных географических регионах или странах. Впоследствии они включают такие механизмы, как геолокация по IP, определение языка или блокировка веб-сайта, которые могут ограничить возможности аналитиков по их обнаружению.Наряду с геотаргетингом операторы вредоносных программ могут использовать методы уклонения от анализа в изолированных средах. Распространенный подход заключается в проверке того, использует ли система IP-адрес центра обработки данных. В случае подтверждения вредоносное ПО прекращает выполнение.

Чтобы преодолеть эти препятствия, аналитики используют локальный прокси-сервер. Этот изящный инструмент работает путем переключения IP-адреса устройства аналитика или виртуальной машины на IP-адреса обычных пользователей из разных частей мира.

Эта функция позволяет профессионалам обходить географические ограничения, имитируя местных пользователей, и изучать вредоносные действия, не раскрывая их среду изолированной среды.

Пример использования

Вредоносное ПО Smoke Loader, идентифицированное с помощью FakeNET

Здесь Xworm мгновенно проверяет IP-адрес хостинга, как только оно загружается в изолированную среду. Тем не менее, поскольку виртуальная машина имеет локальный прокси-сервер, вредоносное ПО продолжает выполняться и подключается к своему серверу управления.

Попробуйте все эти инструменты в ANY.RUN

Настройка и использование каждого из вышеупомянутых инструментов по отдельности может потребовать больших усилий. Чтобы легко получить доступ ко всем из них и использовать их, воспользуйтесь облачной ANY.RUN sandbox.Ключевой особенностью сервиса является интерактивность, позволяющая вам безопасно взаимодействовать с вредоносным ПО и зараженной системой так же, как вы бы работали на своем собственном компьютере.

Вы можете совершенно бесплатно изучить эти и множество других функций ANY.RUN, включая личное пространство для вашей команды, виртуальные машины Windows 7, 8, 10, 11 и интеграцию с API.

Просто используйте 14-дневную пробную версию, без каких-либо условий.