Brother

Professional

- Messages

- 2,590

- Reaction score

- 510

- Points

- 83

Охотники за угрозами раскрыли новейшие приемы, используемые вредоносным ПО под названием GuLoader в попытке усложнить анализ.

"Хотя основные функциональные возможности GuLoader кардинально не изменились за последние несколько лет, эти постоянные обновления в их методах обфускации делают анализ GuLoader трудоемким процессом", - сказал исследователь Elastic Security Labs Дэниел Степанич в отчете, опубликованном на этой неделе.

Впервые обнаруженный в конце 2019 года GuLoader (он же CloudEyE) - это продвинутый загрузчик вредоносных программ на основе шеллкода, который используется для распространения широкого спектра полезных программ, таких как похитители информации, и включает в себя множество сложных методов антианализа, позволяющих обойти традиционные решения безопасности.

Постоянный поток сообщений о вредоносном ПО с открытым исходным кодом в последние месяцы показал, что стоящие за ним субъекты угрозы продолжают совершенствовать свою способность обходить существующие или новые функции безопасности наряду с другими реализованными функциями.

GuLoader обычно распространяется посредством фишинговых кампаний, когда жертв обманом заставляют загружать и устанавливать вредоносное ПО через электронные письма, содержащие ZIP-архивы или ссылки, содержащие файл Visual Basic Script (VBScript).

Израильская компания по кибербезопасности Check Point в сентябре 2023 года сообщила, что "GuLoader теперь продается под новым именем на той же платформе, что и Remcos, и неявно рекламируется как шифровальщик, который делает его полезную нагрузку полностью необнаруживаемой антивирусами".

Одним из недавних изменений в вредоносном ПО является усовершенствование метода антианализа, впервые раскрытого CrowdStroke в декабре 2022 года и основанного на возможности векторной обработки исключений (VEH).

Стоит отметить, что механизм был ранее подробно описан как McAfee Labs, так и Check Point в мае 2023 года, причем первая заявила, что "GuLoader использует VEH в основном для запутывания процесса выполнения и замедления анализа".

Метод "состоит в нарушении нормального потока выполнения кода путем преднамеренного создания большого количества исключений и обработки их в векторном обработчике исключений, который передает управление динамически вычисляемому адресу", - говорится в сообщении Check Point.

GuLoader но это далеко не единственная семья вредоносного ПО получили постоянные обновления. Еще одним ярким примером является DarkGate, а троян удаленного доступа (Rat), которая позволяет злоумышленникам полностью компромисс, жертвой системы.

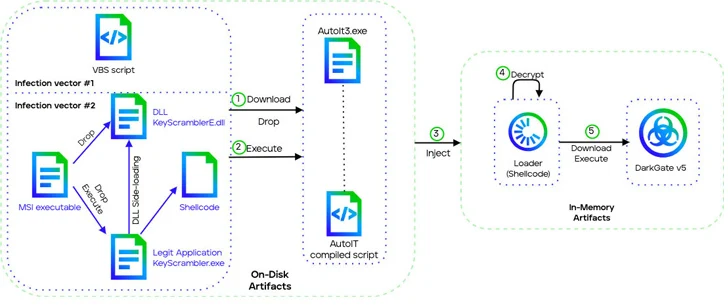

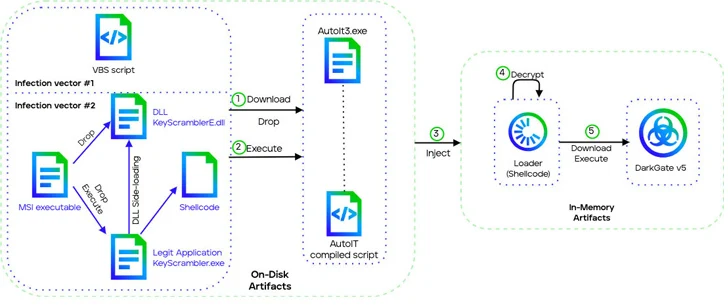

Вредоносное ПО, продаваемое как malware-as-a-service (MaaS) субъектом, известным как RastaFarEye, на подпольных форумах за ежемесячную плату в размере 15 000 долларов США, использует фишинговые электронные письма, содержащие ссылки для распространения исходного вектора заражения: файла VBScript или установщика программного обеспечения Microsoft (MSI).

Trellix, проанализировавший последнюю версию DarkGate (5.0.19), заявил, что она "вводит новую цепочку выполнения с использованием боковой загрузки DLL и улучшенных шеллкодов и загрузчиков". Кроме того, оно поставляется с полной переработкой функции кражи паролей RDP.

"Злоумышленник активно отслеживал сообщения об угрозах, чтобы быстро вносить изменения, таким образом избегая обнаружения", - сказали исследователи в области безопасности Эрнесто Фернандес Провечо, Фам Дуй Фук, Сиана Дрисколл и Виноо Томас.

"Его адаптивность, скорость, с которой оно повторяется, и глубина методов уклонения свидетельствуют об изощренности современных вредоносных угроз".

Было обнаружено, что трояны удаленного доступа, такие как Agent Tesla и AsyncRAT, распространяются с использованием новых цепочек заражения на основе электронной почты, которые используют стеганографию и необычные типы файлов в попытке обойти меры антивирусного обнаружения.

Это также следует из отчета HUMAN Satori Threat Intelligence Team о том, как обновленная версия механизма обфускации вредоносных программ под названием ScrubCrypt (он же BatCloak) используется для доставки вредоносного ПО RedLine stealer.

"Новая сборка ScrubCrypt была продана злоумышленникам на небольшом количестве темных веб-площадок, включая Nulled Forum, Cracked Forum и Hack Forums", - сказали в компании.

"Хотя основные функциональные возможности GuLoader кардинально не изменились за последние несколько лет, эти постоянные обновления в их методах обфускации делают анализ GuLoader трудоемким процессом", - сказал исследователь Elastic Security Labs Дэниел Степанич в отчете, опубликованном на этой неделе.

Впервые обнаруженный в конце 2019 года GuLoader (он же CloudEyE) - это продвинутый загрузчик вредоносных программ на основе шеллкода, который используется для распространения широкого спектра полезных программ, таких как похитители информации, и включает в себя множество сложных методов антианализа, позволяющих обойти традиционные решения безопасности.

Постоянный поток сообщений о вредоносном ПО с открытым исходным кодом в последние месяцы показал, что стоящие за ним субъекты угрозы продолжают совершенствовать свою способность обходить существующие или новые функции безопасности наряду с другими реализованными функциями.

GuLoader обычно распространяется посредством фишинговых кампаний, когда жертв обманом заставляют загружать и устанавливать вредоносное ПО через электронные письма, содержащие ZIP-архивы или ссылки, содержащие файл Visual Basic Script (VBScript).

Израильская компания по кибербезопасности Check Point в сентябре 2023 года сообщила, что "GuLoader теперь продается под новым именем на той же платформе, что и Remcos, и неявно рекламируется как шифровальщик, который делает его полезную нагрузку полностью необнаруживаемой антивирусами".

Одним из недавних изменений в вредоносном ПО является усовершенствование метода антианализа, впервые раскрытого CrowdStroke в декабре 2022 года и основанного на возможности векторной обработки исключений (VEH).

Стоит отметить, что механизм был ранее подробно описан как McAfee Labs, так и Check Point в мае 2023 года, причем первая заявила, что "GuLoader использует VEH в основном для запутывания процесса выполнения и замедления анализа".

Метод "состоит в нарушении нормального потока выполнения кода путем преднамеренного создания большого количества исключений и обработки их в векторном обработчике исключений, который передает управление динамически вычисляемому адресу", - говорится в сообщении Check Point.

GuLoader но это далеко не единственная семья вредоносного ПО получили постоянные обновления. Еще одним ярким примером является DarkGate, а троян удаленного доступа (Rat), которая позволяет злоумышленникам полностью компромисс, жертвой системы.

Вредоносное ПО, продаваемое как malware-as-a-service (MaaS) субъектом, известным как RastaFarEye, на подпольных форумах за ежемесячную плату в размере 15 000 долларов США, использует фишинговые электронные письма, содержащие ссылки для распространения исходного вектора заражения: файла VBScript или установщика программного обеспечения Microsoft (MSI).

Trellix, проанализировавший последнюю версию DarkGate (5.0.19), заявил, что она "вводит новую цепочку выполнения с использованием боковой загрузки DLL и улучшенных шеллкодов и загрузчиков". Кроме того, оно поставляется с полной переработкой функции кражи паролей RDP.

"Злоумышленник активно отслеживал сообщения об угрозах, чтобы быстро вносить изменения, таким образом избегая обнаружения", - сказали исследователи в области безопасности Эрнесто Фернандес Провечо, Фам Дуй Фук, Сиана Дрисколл и Виноо Томас.

"Его адаптивность, скорость, с которой оно повторяется, и глубина методов уклонения свидетельствуют об изощренности современных вредоносных угроз".

Было обнаружено, что трояны удаленного доступа, такие как Agent Tesla и AsyncRAT, распространяются с использованием новых цепочек заражения на основе электронной почты, которые используют стеганографию и необычные типы файлов в попытке обойти меры антивирусного обнаружения.

Это также следует из отчета HUMAN Satori Threat Intelligence Team о том, как обновленная версия механизма обфускации вредоносных программ под названием ScrubCrypt (он же BatCloak) используется для доставки вредоносного ПО RedLine stealer.

"Новая сборка ScrubCrypt была продана злоумышленникам на небольшом количестве темных веб-площадок, включая Nulled Forum, Cracked Forum и Hack Forums", - сказали в компании.