Carding

Professional

- Messages

- 2,871

- Reaction score

- 2,357

- Points

- 113

Группы хактивистов, действующие по политическим или идеологическим мотивам, используют широкий спектр методов финансирования для поддержки своих операций.

Израильская фирма киберразведки KELA отмечает, что, хотя хактивизм, по-видимому, заключается в нарушении работы сервисов посредством DDoS-атак или нанесении ущерба репутации в результате утечки данных, modus operandi этих групп угроз охватывает более широкий спектр деятельности, включая обычную тактику киберпреступности.

Эти тактики включают кражу и продажу данных, продажу лицензий на вредоносное ПО и ботнет, требование выкупа от жертв или даже предложение услуг взлома по найму, направленных на цели, не имеющие политического значения.

В марте 2023 года Killnet создала службу взлома по найму, в июле 2023 года анонсировала новую службу DDoS-атак по найму, а в мае 2023 года запустила учебную программу "Темная школа", в рамках которой заинтересованным хакерам было продано девять курсов по взлому.

Также в мае, по мере роста числа подписчиков группы в Telegram, Killnet анонсировала платформу обмена криптовалютами, которая взимала плату за обслуживание в пределах 3-4%.

В период с ноября 2022 по апрель 2023 года Killnet была замечена за попытками продать журналы, данные и доступ к сетям на своих каналах Telegram и форуме Infinity, который принадлежит и управляется группой, а также содержит рекламу.

Наконец, Killnet пытался вымогать у жертв выкуп за прекращение DDoS-атак или удаление украденных данных, как в случае с RuTor в августе 2022 года, Blackspr в ноябре 2022 года, латвийским правительством в ноябре 2022 года и НАТО в апреле 2023 года.

Anonymous Russia, другая прокремлевская хактивистская группа, также продемонстрировала деятельность по монетизации помимо политически мотивированных DDoS-атак, нацеленных на европейские страны.

В апреле 2023 года группа перешла от запроса пожертвований к запуску платных сервисов, таких как вредоносная программа Tesla botnet, рекламируемая на канале Telegram группы.

В мае 2023 года Anonymous Russia объявила о запуске нового сервиса DDoS для атак на сайты Tor, явно нацеленного на клиентов из темного веб-пространства.

Далее следует Phoenix, также пророссийская DDoS-группа, которая изначально была создана как подгруппа Legion и которая быстро внедрила альтернативные методы монетизации, такие как продажа украденных данных в Telegram, начиная с марта 2023 года.

Заявленные жертвы Phoenix, которых открыто вымогали на канале Telegram группы, включают юридическую фирму Michele Bonetti и телекоммуникационную компанию Cellular Pacific.

Лидер группы также заявил, что они в частном порядке предлагают услуги DDoS-атак по найму, в то время как он проводит персональные курсы хакерской подготовки через Telegram за плату до 2675 долларов.

В апреле 2023 года Phoenix объявила, что начнет видео- и аудиопотоки своих атак, предоставляя доступ к прямой трансляции тому, кто предложит самую высокую цену.

По словам КЕЛА, Anonymous Sudan, хактивистская группа, возникшая в январе 2023 года и имеющая документально подтвержденные связи с Killnet, также продает украденные данные на своем канале Telegram.

В марте 2023 года группа попыталась продать то, что, по их утверждению, было украдено у Air France за 3000 долларов, при этом они потребовали от Scandinavian Airlines (SAS) выплату в размере 3500 долларов за прекращение атак.

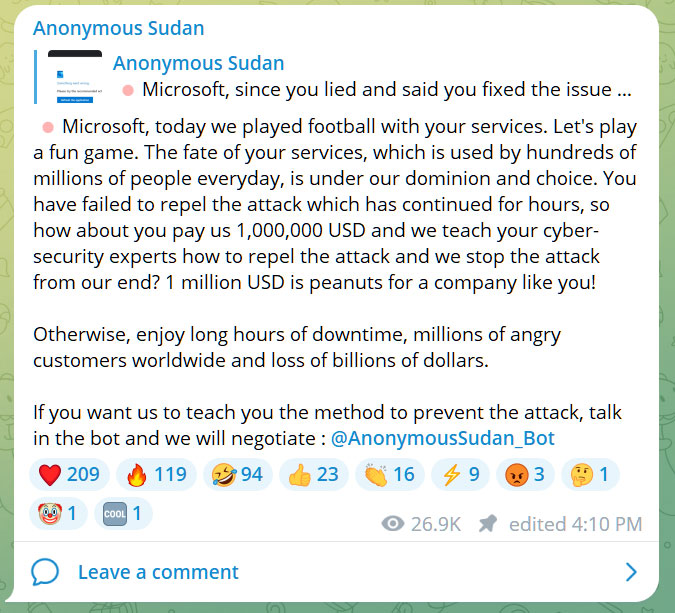

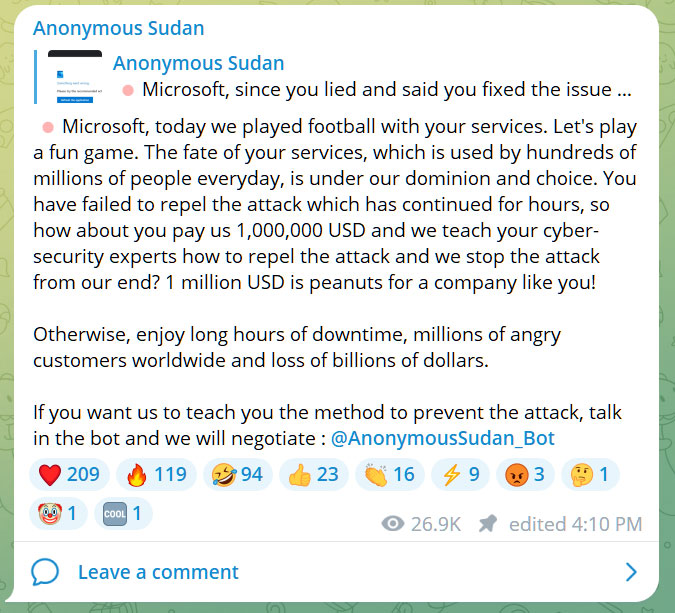

В июне 2023 года Anonymous Sudan объявили, что они атаковали Microsoft, и потребовали выплату в размере 1 000 000 долларов за прекращение DDoS-атак, которые нанесли ущерб сервисам фирмы.

Анонимный Судан угрожает Microsoft новыми DDoS-атаками

Источник: BleepingComputer

В июле 2023 года они объявили о продаже базы данных, предположительно содержащей данные 30 миллионов учетных записей Microsoft, за 50 000 долларов.

Arvin Club - хактивистская группа, борющаяся против иранского режима путем проведения DDoS-атак на правительственные министерства и организации, действующая с 2019 года.

В апреле 2023 года группа запустила частный канал Telegram на основе подписки (49 долларов США) для продажи данных, украденных в результате их атак, новейших эксплойтов и уязвимостей и многого другого.

Наконец, в отчете KELA подчеркивается пророссийская хактивистская группа Passion, которая появилась в декабре 2022 года, используя свой собственный ботнет для атаки на украинские организации.

Всего через несколько дней после запуска группы ботнет был выставлен на продажу по цене от 30 долларов в неделю, а новейшая версия, которая также доступна для покупки, была анонсирована в марте 2023 года.

Например, в начале июня у Microsoft произошло несколько сбоев в работе веб-портала Azure, Microsoft OneDrive и Microsoft Outlook.

В то время как Anonymous Sudan взяли на себя ответственность за атаки в этот период, только через десять дней Microsoft, наконец, признала, что их сервисы были нарушены в результате DDoS-атак, иллюстрирующих разрушительный потенциал групп хактивистов.

Последствия кражи данных и раскрытия конфиденциальной информации остаются значительными независимо от того, являются ли они основными или второстепенными целями.

Хотя некоторые исследователи считают эти группы хактивистов субъектами угрозы низкого уровня из-за их потенциального ущерба и сбоев в работе, возможно, разумнее рассматривать их в том же свете, что и обычных киберпреступников.

(c) https://www.bleepingcomputer.com/ne...r-operations-using-common-cybercrime-tactics/

Израильская фирма киберразведки KELA отмечает, что, хотя хактивизм, по-видимому, заключается в нарушении работы сервисов посредством DDoS-атак или нанесении ущерба репутации в результате утечки данных, modus operandi этих групп угроз охватывает более широкий спектр деятельности, включая обычную тактику киберпреступности.

Эти тактики включают кражу и продажу данных, продажу лицензий на вредоносное ПО и ботнет, требование выкупа от жертв или даже предложение услуг взлома по найму, направленных на цели, не имеющие политического значения.

Выходя за рамки пожертвований

По словам КЕЛА, начиная с пророссийской группы Killnet, хактивисты продвигали ботнет по найму в ноябре 2021 года, но их методы монетизации значительно расширились в 2023 году.В марте 2023 года Killnet создала службу взлома по найму, в июле 2023 года анонсировала новую службу DDoS-атак по найму, а в мае 2023 года запустила учебную программу "Темная школа", в рамках которой заинтересованным хакерам было продано девять курсов по взлому.

Также в мае, по мере роста числа подписчиков группы в Telegram, Killnet анонсировала платформу обмена криптовалютами, которая взимала плату за обслуживание в пределах 3-4%.

В период с ноября 2022 по апрель 2023 года Killnet была замечена за попытками продать журналы, данные и доступ к сетям на своих каналах Telegram и форуме Infinity, который принадлежит и управляется группой, а также содержит рекламу.

Наконец, Killnet пытался вымогать у жертв выкуп за прекращение DDoS-атак или удаление украденных данных, как в случае с RuTor в августе 2022 года, Blackspr в ноябре 2022 года, латвийским правительством в ноябре 2022 года и НАТО в апреле 2023 года.

Anonymous Russia, другая прокремлевская хактивистская группа, также продемонстрировала деятельность по монетизации помимо политически мотивированных DDoS-атак, нацеленных на европейские страны.

В апреле 2023 года группа перешла от запроса пожертвований к запуску платных сервисов, таких как вредоносная программа Tesla botnet, рекламируемая на канале Telegram группы.

В мае 2023 года Anonymous Russia объявила о запуске нового сервиса DDoS для атак на сайты Tor, явно нацеленного на клиентов из темного веб-пространства.

Далее следует Phoenix, также пророссийская DDoS-группа, которая изначально была создана как подгруппа Legion и которая быстро внедрила альтернативные методы монетизации, такие как продажа украденных данных в Telegram, начиная с марта 2023 года.

Заявленные жертвы Phoenix, которых открыто вымогали на канале Telegram группы, включают юридическую фирму Michele Bonetti и телекоммуникационную компанию Cellular Pacific.

Лидер группы также заявил, что они в частном порядке предлагают услуги DDoS-атак по найму, в то время как он проводит персональные курсы хакерской подготовки через Telegram за плату до 2675 долларов.

В апреле 2023 года Phoenix объявила, что начнет видео- и аудиопотоки своих атак, предоставляя доступ к прямой трансляции тому, кто предложит самую высокую цену.

По словам КЕЛА, Anonymous Sudan, хактивистская группа, возникшая в январе 2023 года и имеющая документально подтвержденные связи с Killnet, также продает украденные данные на своем канале Telegram.

В марте 2023 года группа попыталась продать то, что, по их утверждению, было украдено у Air France за 3000 долларов, при этом они потребовали от Scandinavian Airlines (SAS) выплату в размере 3500 долларов за прекращение атак.

В июне 2023 года Anonymous Sudan объявили, что они атаковали Microsoft, и потребовали выплату в размере 1 000 000 долларов за прекращение DDoS-атак, которые нанесли ущерб сервисам фирмы.

Анонимный Судан угрожает Microsoft новыми DDoS-атаками

Источник: BleepingComputer

В июле 2023 года они объявили о продаже базы данных, предположительно содержащей данные 30 миллионов учетных записей Microsoft, за 50 000 долларов.

Arvin Club - хактивистская группа, борющаяся против иранского режима путем проведения DDoS-атак на правительственные министерства и организации, действующая с 2019 года.

В апреле 2023 года группа запустила частный канал Telegram на основе подписки (49 долларов США) для продажи данных, украденных в результате их атак, новейших эксплойтов и уязвимостей и многого другого.

Наконец, в отчете KELA подчеркивается пророссийская хактивистская группа Passion, которая появилась в декабре 2022 года, используя свой собственный ботнет для атаки на украинские организации.

Всего через несколько дней после запуска группы ботнет был выставлен на продажу по цене от 30 долларов в неделю, а новейшая версия, которая также доступна для покупки, была анонсирована в марте 2023 года.

К ним нельзя относиться легкомысленно

КЕЛА считает, что эти хактивистские группы монетизируют свои операции главным образом для того, чтобы оставаться активными и продолжать совершать мощные атаки на свою цель. Однако, независимо от их финансирования, это не делает их менее опасными для пользователей Интернета и организаций.Например, в начале июня у Microsoft произошло несколько сбоев в работе веб-портала Azure, Microsoft OneDrive и Microsoft Outlook.

В то время как Anonymous Sudan взяли на себя ответственность за атаки в этот период, только через десять дней Microsoft, наконец, признала, что их сервисы были нарушены в результате DDoS-атак, иллюстрирующих разрушительный потенциал групп хактивистов.

Последствия кражи данных и раскрытия конфиденциальной информации остаются значительными независимо от того, являются ли они основными или второстепенными целями.

Хотя некоторые исследователи считают эти группы хактивистов субъектами угрозы низкого уровня из-за их потенциального ущерба и сбоев в работе, возможно, разумнее рассматривать их в том же свете, что и обычных киберпреступников.

(c) https://www.bleepingcomputer.com/ne...r-operations-using-common-cybercrime-tactics/