Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Злоумышленник, отслеживаемый как TA547, нацелился на десятки немецких организаций с помощью похитителя информации под названием Rhadamanthys в рамках фишинг-кампании, посвященной счетам-фактурам.

"Исследователи впервые заметили, что TA547 использует Rhadamanthys, средство для кражи информации, которое используется несколькими киберпреступниками", - сказал Proofpoint. "Кроме того, злоумышленник, по-видимому, использовал скрипт PowerShell, который, как подозревают исследователи, был сгенерирован большой языковой моделью (LLM)".

TA547 - плодовитый, финансово мотивированный злоумышленник, который, как известно, активен по крайней мере с ноября 2017 года, используя фишинговые приманки электронной почты для доставки различных вредоносных программ для Android и Windows, таких как ZLoader, Gootkit, DanaBot, Ursnif и даже Adhubllka-вымогателей.

За последние годы группа превратилась в брокера начального доступа (IAB) для атак программ-вымогателей. Также было замечено использование приемов геозоны для ограничения полезной нагрузки определенными регионами.

Сообщения электронной почты, обнаруженные в рамках последней кампании, выдают себя за немецкую компанию Metro AG и содержат защищенный паролем ZIP-файл, содержащий ZIP-архив, который при открытии инициирует выполнение удаленного сценария PowerShell для запуска Rhadamanthys stealer непосредственно в памяти.

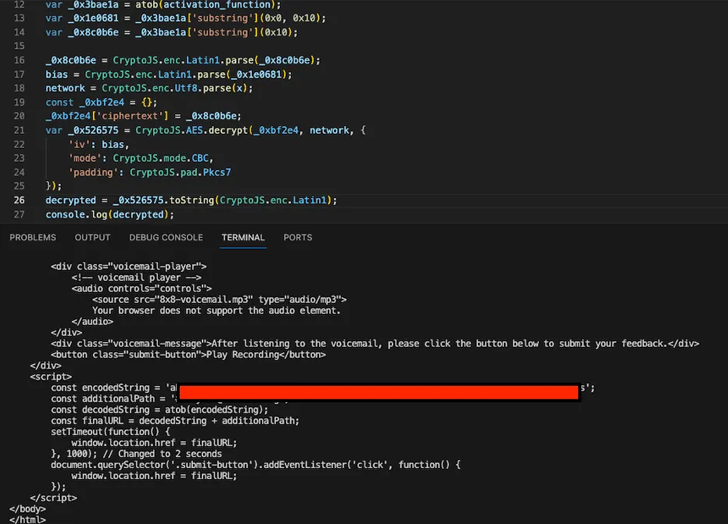

Интересно, что скрипт PowerShell, используемый для загрузки Rhadamanthys, включает "грамматическиправильные и сверхспецифичные комментарии" к каждой инструкции в программе, что повышает вероятность того, что она могла быть сгенерирована (или переписана) с использованием LLM.

Альтернативная гипотеза заключается в том, что TA547 скопировал скрипт из другого источника, который использовал генеративную технологию искусственного интеллекта для его создания.

"Эта кампания представляет собой пример некоторых технических изменений по сравнению с TA547, включая использование сжатых LNK и ранее ненаблюдаемого Rhadamanthys stealer", - говорится в сообщении Proofpoint. "Это также дает представление о том, как субъекты угрозы используют вероятный контент, созданный LLM, в кампаниях вредоносного ПО".

Развитие происходит по мере того, как фишинговые кампании также используют необычную тактику для облегчения атак с целью сбора учетных данных. В этих электронных письмах получатели уведомляются о голосовом сообщении и им предлагается нажать на ссылку, чтобы получить к нему доступ.

Полезная нагрузка, извлекаемая из URL, представляет собой сильно запутанный HTML-контент, который запускает код JavaScript, встроенный в SVG-изображение, когда страница отображается в целевой системе.

В SVG-данных присутствуют "зашифрованные данные, содержащие страницу второго этапа, предлагающую цели ввести свои учетные данные для доступа к голосовому сообщению", - сказал Binary Defense, добавив, что страница зашифрована с использованием CryptoJS.

Другие атаки на основе электронной почты проложили путь для Agent Tesla, который стал привлекательным вариантом для участников угроз, поскольку это "доступный вредоносный сервис с множеством возможностей для фильтрации и кражи данных пользователей", согласно Cofense.

Кампании социальной инженерии также принимали форму вредоносной рекламы, размещаемой в поисковых системах, таких как Google, которая заманивает ничего не подозревающих пользователей загружать поддельные установщики популярного программного обеспечения, такого как PuTTY, FileZilla и Room Planner, чтобы в конечном итоге внедрить Nitrogen и IDAT Loader.

Цепочка заражения, связанная с загрузчиком IDAT, примечательна тем фактом, что установщик MSIX используется для запуска сценария PowerShell, который, в свою очередь, связывается с Telegram-ботом для получения второго сценария PowerShell, размещенного на боте.

Затем этот скрипт PowerShell действует как канал для доставки другого скрипта PowerShell, который используется для обхода защиты интерфейса сканирования Windows от вредоносных программ (AMSI), а также запускает загрузчик, который впоследствии продолжает загружать троянца SectopRAT.

"Конечные точки могут быть защищены от вредоносной рекламы с помощью групповых политик, которые ограничивают трафик, поступающий из основных и менее известных рекламных сетей", - сказал Жером Сегура, главный исследователь угроз в Malwarebytes.

"Исследователи впервые заметили, что TA547 использует Rhadamanthys, средство для кражи информации, которое используется несколькими киберпреступниками", - сказал Proofpoint. "Кроме того, злоумышленник, по-видимому, использовал скрипт PowerShell, который, как подозревают исследователи, был сгенерирован большой языковой моделью (LLM)".

TA547 - плодовитый, финансово мотивированный злоумышленник, который, как известно, активен по крайней мере с ноября 2017 года, используя фишинговые приманки электронной почты для доставки различных вредоносных программ для Android и Windows, таких как ZLoader, Gootkit, DanaBot, Ursnif и даже Adhubllka-вымогателей.

За последние годы группа превратилась в брокера начального доступа (IAB) для атак программ-вымогателей. Также было замечено использование приемов геозоны для ограничения полезной нагрузки определенными регионами.

Сообщения электронной почты, обнаруженные в рамках последней кампании, выдают себя за немецкую компанию Metro AG и содержат защищенный паролем ZIP-файл, содержащий ZIP-архив, который при открытии инициирует выполнение удаленного сценария PowerShell для запуска Rhadamanthys stealer непосредственно в памяти.

Интересно, что скрипт PowerShell, используемый для загрузки Rhadamanthys, включает "грамматическиправильные и сверхспецифичные комментарии" к каждой инструкции в программе, что повышает вероятность того, что она могла быть сгенерирована (или переписана) с использованием LLM.

Альтернативная гипотеза заключается в том, что TA547 скопировал скрипт из другого источника, который использовал генеративную технологию искусственного интеллекта для его создания.

"Эта кампания представляет собой пример некоторых технических изменений по сравнению с TA547, включая использование сжатых LNK и ранее ненаблюдаемого Rhadamanthys stealer", - говорится в сообщении Proofpoint. "Это также дает представление о том, как субъекты угрозы используют вероятный контент, созданный LLM, в кампаниях вредоносного ПО".

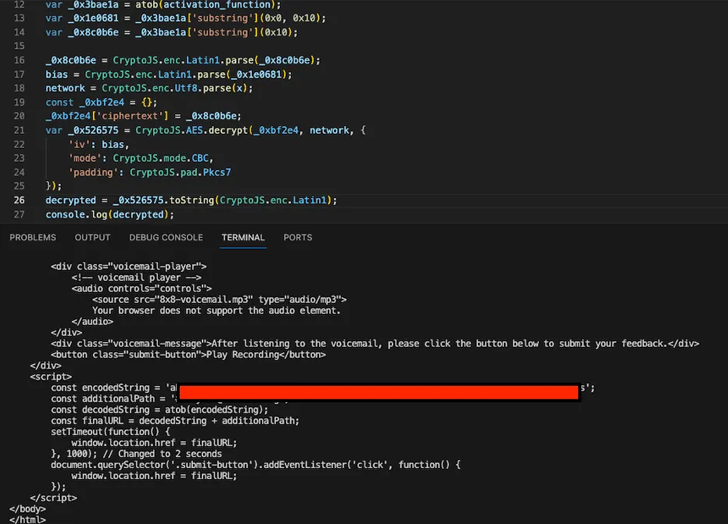

Развитие происходит по мере того, как фишинговые кампании также используют необычную тактику для облегчения атак с целью сбора учетных данных. В этих электронных письмах получатели уведомляются о голосовом сообщении и им предлагается нажать на ссылку, чтобы получить к нему доступ.

Полезная нагрузка, извлекаемая из URL, представляет собой сильно запутанный HTML-контент, который запускает код JavaScript, встроенный в SVG-изображение, когда страница отображается в целевой системе.

В SVG-данных присутствуют "зашифрованные данные, содержащие страницу второго этапа, предлагающую цели ввести свои учетные данные для доступа к голосовому сообщению", - сказал Binary Defense, добавив, что страница зашифрована с использованием CryptoJS.

Другие атаки на основе электронной почты проложили путь для Agent Tesla, который стал привлекательным вариантом для участников угроз, поскольку это "доступный вредоносный сервис с множеством возможностей для фильтрации и кражи данных пользователей", согласно Cofense.

Кампании социальной инженерии также принимали форму вредоносной рекламы, размещаемой в поисковых системах, таких как Google, которая заманивает ничего не подозревающих пользователей загружать поддельные установщики популярного программного обеспечения, такого как PuTTY, FileZilla и Room Planner, чтобы в конечном итоге внедрить Nitrogen и IDAT Loader.

Цепочка заражения, связанная с загрузчиком IDAT, примечательна тем фактом, что установщик MSIX используется для запуска сценария PowerShell, который, в свою очередь, связывается с Telegram-ботом для получения второго сценария PowerShell, размещенного на боте.

Затем этот скрипт PowerShell действует как канал для доставки другого скрипта PowerShell, который используется для обхода защиты интерфейса сканирования Windows от вредоносных программ (AMSI), а также запускает загрузчик, который впоследствии продолжает загружать троянца SectopRAT.

"Конечные точки могут быть защищены от вредоносной рекламы с помощью групповых политик, которые ограничивают трафик, поступающий из основных и менее известных рекламных сетей", - сказал Жером Сегура, главный исследователь угроз в Malwarebytes.