Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Правительство США предупреждает о возобновлении атак программ-вымогателей BlackCat (он же ALPHV), нацеленных на сектор здравоохранения, совсем недавно, в этом месяце.

"С середины декабря 2023 года из почти 70 утечек информации о жертвах сектор здравоохранения чаще всего становился жертвой", - говорится в обновленном отчете правительства.

"Вероятно, это сделано в ответ на сообщение администратора ALPHV / BlackCat, призывающее его филиалы атаковать больницы после оперативных действий против группы и ее инфраструктуры в начале декабря 2023 года".

Предупреждение любезно предоставлено Федеральным бюро расследований (ФБР), Агентством кибербезопасности и инфраструктурной безопасности (CISA) и Министерством здравоохранения и социальных служб (HHS).

В конце прошлого года по программе-вымогателю BlackCat был нанесен серьезный удар после того, как скоординированная операция правоохранительных органов привела к изъятию ее сайтов темных утечек. Но устранение оказалось неудачным после того, как группе удалось восстановить контроль над сайтами и переключиться на новый портал утечки данных TOR, который продолжает оставаться активным до настоящего времени.

В последние недели они также активизировались против организаций критически важной инфраструктуры, взяв на себя ответственность за атаки на Prudential Financial, LoanDepot, Trans-Northern Pipelines и дочернюю компанию UnitedHealth Group Optum.

Разработка побудила правительство США объявить финансовое вознаграждение в размере до 15 миллионов долларов за информацию, которая позволит идентифицировать ключевых членов, а также филиалы электронной преступной группировки.

Распространение программ-вымогателей BlackCat совпадает с возвращением LockBit после аналогичных попыток по нарушению работы, предпринятых Национальным агентством по борьбе с преступностью Великобритании (NCA) на прошлой неделе.

Согласно отчету журнала SC Magazine, злоумышленники взломали сеть Optum, воспользовавшись недавно обнаруженными критическими недостатками безопасности в программном обеспечении ConnectWise ScreenConnect remote desktop и access.

Недостатки, позволяющие удаленно выполнять код в уязвимых системах, также были использованы бандами вымогателей Black Basta и Bl00dy, а также другими участниками угроз для доставки маяков Cobalt Strike, XWorm и даже других инструментов удаленного управления, таких как Atera, Syncro и другой клиент ScreenConnect.

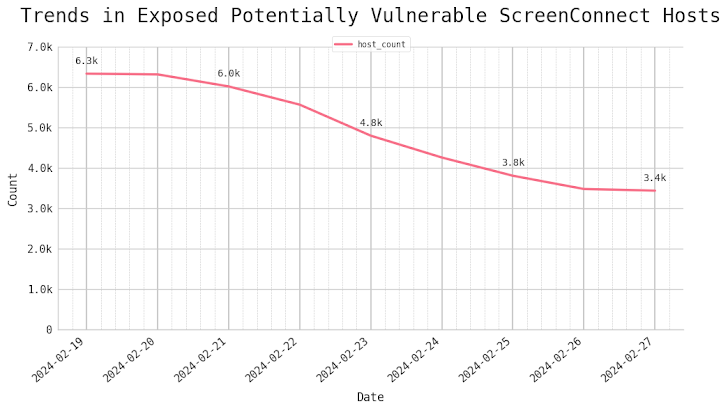

Компания Censys по управлению поверхностью атак сообщила, что по состоянию на 27 февраля 2024 года она обнаружила не менее 3400 потенциально уязвимых хостов ScreenConnect в Интернете, большинство из которых расположены в США, Канаде, Великобритании, Австралии, Германии, Франции, Индии, Нидерландах, Турции и Ирландии.

"Очевидно, что программное обеспечение удаленного доступа, такое как ScreenConnect, продолжает оставаться главной мишенью для злоумышленников", - сказала исследователь безопасности Censys Химаджа Матерам.

Получены данные о том, что группы программ-вымогателей, такие как RansomHouse, Rhysida и разновидность Phobos под названием Backmydata, продолжали компрометировать различные организации в США, Великобритании, Европе и на Ближнем Востоке.

В знак того, что эти киберпреступные группировки переходят к более тонкой тактике, RansomHouse разработала специальный инструмент, получивший название MrAgent, для масштабного развертывания вредоносного ПО для шифрования файлов.

"MrAgent - это бинарный файл, разработанный для работы на гипервизорах [VMware ESXi] с единственной целью автоматизации и отслеживания развертывания программ-вымогателей в больших средах с большим количеством систем гипервизора", - сказал Трелликс. Подробности о MrAgent впервые стали известны в сентябре 2023 года.

Еще одной важной тактикой, принятой некоторыми группами вымогателей, является продажа прямого доступа к сети в качестве нового метода монетизации через их собственные блоги, Telegram-каналы или веб-сайты с утечкой данных, сказал КЕЛА.

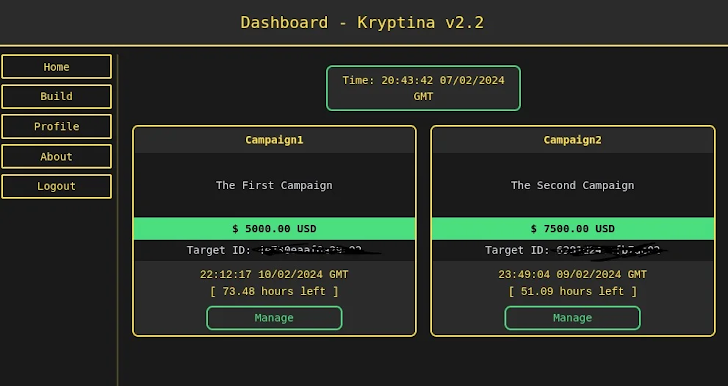

Это также следует за публичным выпуском специфичной для Linux программы-вымогателя на C, известной как Kryptina, которая появилась в декабре 2023 года на подпольных форумах и с тех пор была доступна бесплатно на BreachForums ее создателем.

"Публикация исходного кода RaaS в комплекте с обширной документацией может иметь значительные последствия для распространения и воздействия программ-вымогателей на системы Linux", - сказал исследователь SentinelOne Джим Уолтер.

"Это, вероятно, повысит привлекательность и удобство использования разработчика программ-вымогателей, привлекая в экосистему киберпреступности еще больше низкоквалифицированных участников. Также существует значительный риск того, что это приведет к развитию множества побочных эффектов и увеличению числа атак."