Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Между кроссоверами - участники угрозы играют грязно или отчаянно?

В нашем наборе данных из более чем 11 000 организаций-жертв, подвергшихся кибер-вымогательству / атаке программ-вымогателей, мы заметили, что некоторые жертвы повторяются. Следовательно, возникает вопрос, почему мы наблюдаем повторную виктимизацию и является ли это фактической второй атакой, партнерским переходом (что означает, что партнер перешел к другой операции по кибер-вымогательству с той же жертвой) или украденными данными, которые перемещались и повторно (неправильно) использовались. В любом случае, для жертв ни то, ни другое не является хорошей новостью.

Но для начала давайте изучим текущий ландшафт угроз, углубимся в одно из наших последних исследований, посвященное динамике этой экосистемы; а затем изучим наш набор данных о деятельности правоохранительных органов в этой сфере. Может ли повторное появление, которое мы наблюдаем, быть нечестной игрой злоумышленников и, таким образом, показывать, насколько отчаянно они пытаются вернуть доверие своих соучастников после попыток правоохранительных органов помешать их работе? Или они просто играют нечестно, не получая платежей от жертвы?

Что мы наблюдаем в ландшафте угроз Cy-X

Кибер-вымогательство (Cy-X) или программы-вымогатели, как его более широко называют, - это тема, которая привлекла много внимания за последние три-четыре года. Orange Cyberdefense активно освещает эту угрозу с 2020 года.

В последнем ежегодном отчете по безопасности Security Navigator 2024 (SN24) исследования показали рост на 46% в период с 2022 по 2023 год (период с 4 квартала 2022 по 3 квартал 2023). Обновляя наш набор данных, мы обнаруживаем, что фактический рост еще выше и составляет чуть менее 51%. Обновленное число связано с динамическим характером набора данных; экосистема постоянно меняется, и поэтому нам стало известно об определенных сайтах утечек и их жертвах только после завершения периода исследования.

К сожалению, это еще больше усугубляет реальность. Сложно предсказать, сохранится ли такой уровень роста. Cy-X, возможно, достигла точки насыщения, когда мы можем увидеть, что угроза Cy-X сохранится на уровне 2023 года. С другой стороны, если мы будем следовать схеме подсчета жертв за последние годы (меньшие цифры в начале года, увеличивающиеся в течение года), это приведет к обратному эффекту, снова обеспечив нам постоянно растущее количество жертв. Тем не менее, мы считаем, что количество жертв Cy-X на данный момент останется стабильным, и, если нам повезет, это может указывать на уменьшение числа жертв вымогательства. Тем не менее, мы далеки от того, чтобы заявить о победе.

Прошло шесть месяцев с тех пор, как в отчете обсуждался конец набора данных SN24 Cy-X, и за это время многое произошло. Общее число жертв за 4 квартал 2023 года и 1 квартал 2024 года составляет 2141 человек - почти все жертвы, зарегистрированные за весь 2022 год, то есть 2220 жертв. Количество этих жертв впечатляет, учитывая, что за это время были (предприняты) попытки уничтожения двух наиболее активных групп Cy-X. Правоохранительные органы (LE) стремились нарушить работу ALPHV в декабре 2023 года, где они оказали сопротивление, "сняв арест" с себя всего через несколько дней после этого. Затем, в феврале 2024 года, LE отключила инфраструктуру LockBit, однако это означало лишь несколько дней простоя для LockBit, поскольку им также удалось вернуться в сеть через несколько дней после первоначального отключения. Несмотря на то, что две операции Cy-X в то время казались очень устойчивыми, ALPHV (BlackCat) отключилась в начале марта 2024 года, "выйдя" из игры, скорее всего, с помощью так называемого exit scam.

Попытки разрушить эту нестабильную экосистему – проблемы из-за короткого срока службы брендов Cy-X

Независимо от его последствий, предыдущие действия с файлами позволяют получить важную информацию об операциях Cy-X. Одним из примеров является темное число преступления Cy-X, которое представляет собой количество жертв, о которых мы не знаем, потому что они не раскрываются на сайтах утечек, которые мы отслеживаем. Знание темного числа помогло бы нам составить полную картину текущей угрозы Cy-X. Таким образом, полная картина будет включать фактическое количество жертв, включая наше частичное представление о жертвах, которые были раскрыты на сайтах утечек (наши данные), и организациях-жертвах, о которых мы никогда не узнаем (темное число). Удаление Hive в 2023 году выявило большее число жертв, чем то, что мы зафиксировали на их сайте утечки данных, где фактическое число было в 5-6 раз выше. Если мы используем множитель шесть для зарегистрированного количества жертв - 11 244 - с начала января 2020 года по конец марта 2024 года, то реальное количество жертв может достигать 67 000 жертв во всех группах Cy-X.

Cl0p, который является наиболее постоянным субъектом угроз в нашем наборе данных, был очень занят в течение 2023 года и стал причиной 11% всех жертв. Однако за последние шесть месяцев, прошедших с момента проведения этого анализа, на сайте утечки данных Cy-X group было замечено только 7 жертв. Cl0p появлялся в прошлом, массово эксплуатируя уязвимости, только для того, чтобы уйти в тень, следовательно, это может быть просто способом действия Cl0p.

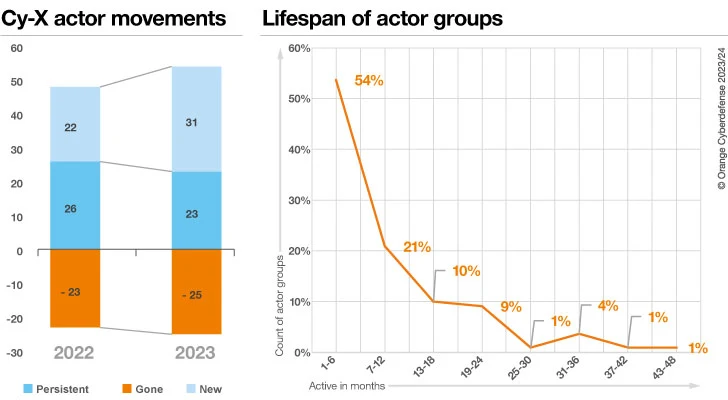

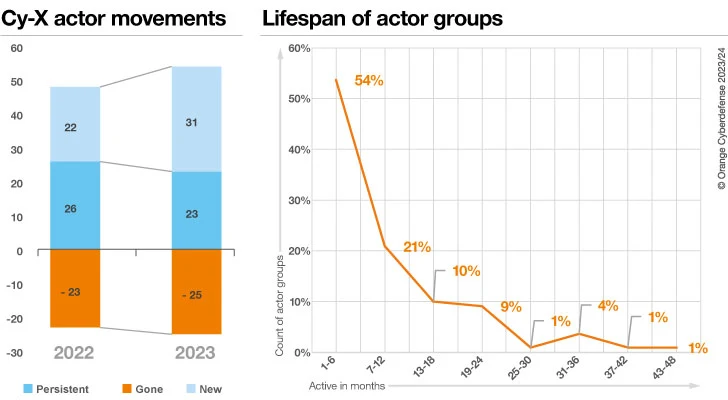

Общее количество активных групп Cy-X меняется с течением времени, и некоторые группы сохраняются дольше, чем другие. В отчете Security Navigator 2024 этот вопрос решен путем изучения изменений по сравнению с предыдущим годом. В целом, в 2023 году количество активных групп Cy-X увеличилось по сравнению с 2022 годом. В целом, это очень изменчивая экосистема с большим движением внутри. Наше исследование показало, что 54% "брендов" Cy-X исчезают после 1-6 месяцев работы. До 2023 года было перенесено меньше групп Cy-X, но увеличение числа новых групп Cy-X привело к чистому росту активности. Еще одно подтверждение эфемерного характера этих групп. По иронии судьбы, LockBit3 и ALPHV были внесены в список "Постоянных" на 2023 год.

Это исследование было проведено в рамках изучения эффективности защиты от Cy-X. LE и правительственные учреждения со всего мира усердно работают над искоренением кибер-вымогательства, поскольку это действительно глобальная проблема. За последние два с половиной года мы наблюдаем устойчивый рост активности в области файлов, зафиксировав 169 действий по борьбе с киберпреступностью.

Из всех задокументированных действий в области файлов мы видели, что кибер-вымогательству уделялось наибольшее внимание. 14% всех действий были приписаны преступлениям, связанным с кибер-вымогательством, за которыми следовали взлом и мошенничество - по 11% соответственно. На долю преступлений, связанных с криптовалютой, пришлось 9%. Почти половина действий по передаче файлов включала аресты и вынесение приговоров отдельным лицам или группам.

В нашем последнем отчете Security Navigator мы написали, что "в 2023 году мы особо отметили активизацию усилий по отключению инфраструктуры и услуг хостинга, используемых злоумышленниками". Благодаря нашему обновленному набору данных за последние 6 месяцев мы видим еще более высокую долю категории "Нарушения работы правоохранительных органов". Здесь мы собрали такие действия, как объявления о создании международных целевых групп для борьбы с программами-вымогателями, обман участников угрозы в предоставлении им ключей дешифрования, захват инфраструктуры, проникновение на рынки киберпреступности и т.д. Хотя ранее мы спорили о том, могут ли действия, которые мы видим выполняемыми наиболее часто, например, арест и конфискации, быть не столь эффективными, за двумя последними действиями с файлами файлов было очень интересно следить.

В случае с ALPHV, которая в первом ответе казалась очень устойчивой к попыткам файла сорвать его, скрылась с места происшествия и (скорее всего) провела мошенничество с выходом. Это может сильно подорвать "доверие" к экосистеме программ-вымогателей как услуги (RaaS), число жертв может в краткосрочной перспективе уменьшиться, поскольку аффилированные лица и другие участники оценивают свои риски. В то же время существует пробел, который необходимо заполнить, и исторически новому (повторному) бренду не требуется много времени, чтобы заполнить этот пробел.

Как и ALPHV, LockBit заявила, что пережила первоначальную блокировку, но в мире кибер-вымогательства репутация - это все. Будут ли аффилированные лица продолжать вести бизнес с "возрожденным" LockBit, не задумываясь, что это может быть ловушкой для взлома?

Повторная виктимизация жертв Cy-X в форме отчаяния или партнерских переходов

К настоящему времени мы знаем, что экосистема киберпреступности является сложной, включающей множество различных типов участников, ролей и действий. Это очень верно для типа киберпреступности, который мы отслеживаем, – кибер-вымогательства. За последнее десятилетие экосистема киберпреступности как услуги (CaaS) действительно эволюционировала и добавила несколько проблем для мониторинга этого преступления. Одна из таких проблем заключается в том, что ни один субъект угрозы не выполняет одну атаку от начала до конца (полную цепочку атак).

As we see in the graph above, many different roles play a part in a Cy-X ecosystem, most notably the affiliates aka 'Affiliate Ransomware Operator'. Affiliates are a critical part of the Cyber Extortion ecosystem as they enable the scale and reach of these cyber-attacks. This structure also adds a layer of separation between the Ransomware creators (Malware Author) and the attackers (Affiliate), which can provide a degree of legal and operational manoeuvrability for the developers. The affiliate model has contributed to the proliferation of Ransomware, making it a significant cybersecurity threat today. The nature of these associations does not lend itself to the assurance of exclusivity. In some cases, it seems that victim data propagates through the cybercrime ecosystem in ways that are not always clear.

При изучении списков жертв на сайтах утечки данных Cy-X мы наблюдаем повторное появление жертв. В этом нет ничего нового, мы наблюдаем это явление с 2020 года. Но у нас наконец-то есть достаточно большой набор данных, чтобы провести анализ сообщений о повторных появлениях, чтобы проанализировать, действительно ли это повторная виктимизация или другая динамика экосистемы, о которой даже сама экосистема не знает. Мы заметили, например, что некоторые жертвы появляются в списках с интервалом в месяцы или годы, в то время как другие публикуются повторно в течение нескольких дней или недель. Мы не загружаем украденные данные и не изучаем содержание списков, поскольку это является нашей этической заботой, поскольку мы не хотим загружать и хранить украденные данные жертв. Следовательно, мы основываем наши наблюдения на совпадении имен жертв.

Один из наших самых актуальных вопросов при рассмотрении возможной повторной виктимизации заключается в том, почему мы видим повторное появление некоторых жертв.

У нас есть несколько упрощенных гипотез на этот счет:

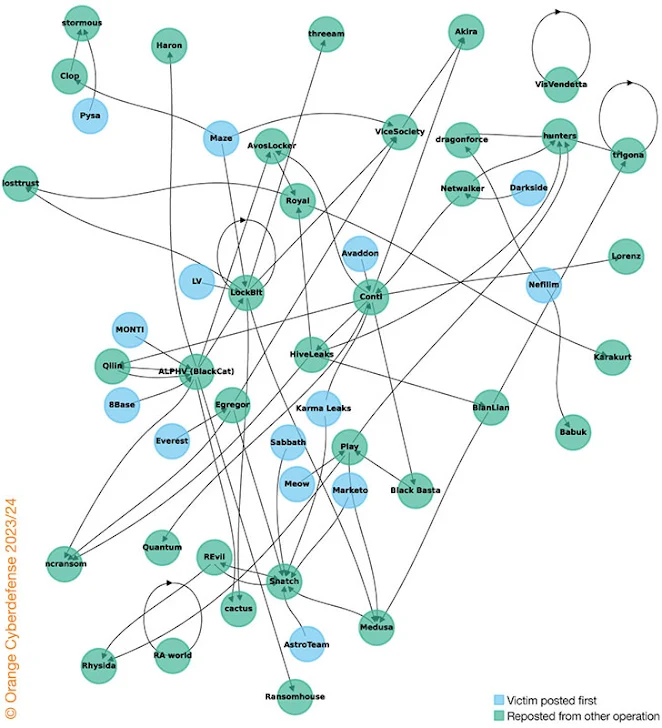

Мы создали сетевой график и добавили цветовую маркировку к узлам. Зеленые узлы представляют участников, которые были вторыми, разместившими сообщение о конкретной жертве. Они подчеркивают повторную виктимизацию. Синие узлы обозначают участников, которые выступают в качестве источника или первого плаката жертвы. Когда участник Cy-X был и первым, и вторым плакатом, узел по умолчанию зеленый. Стрелки являются дополнительным индикатором. Глядя на ориентированный сетевой график появления жертв, мы можем видеть направление повторной виктимизации. Некоторые участники Cy-X с циклическими ссылками публикуют репосты жертв на своем собственном сайте утечки данных. Приведенный ниже анализ является выдержкой из нашего текущего исследования, мы планируем опубликовать более подробный анализ в нашем предстоящем Cy-Xplorer, нашем ежегодном отчете о программах-вымогателях.

Как видно выше на сетевом графике, бросается в глаза несколько кластеров. Группа Snatch, например, демонстрирует активность по повторной виктимизации, последовательно перепостируя жертв из других операций Cy-X, таких как AstroTeam, Meow, Sabbath, Karma Leaks, cactus, Quantum, Egregor и Marketo. Пожалуйста, помните, повторная виктимизация относится к явлению, когда жертва преступления испытывает дополнительный вред или виктимизацию в будущем. По нашему мнению, это означает, что жертвы сталкиваются с повторным возникновением, например, несанкционированного доступа и / или утечки данных, и / или кражи данных, и / или вымогательства, и / или шифрования, и / или ущерба репутации, и / или финансовых потерь, и психологического вреда и т.д.

Согласно трем гипотезам, жертва снова станет жертвой, испытывая один, несколько или все только что перечисленные виды вреда. Речь идет не о технической сложности самой атаки, а о том, что организация-жертва снова попала в список утечек на сайте darkweb, и ей снова причинен серьезный вред.

Если мы продолжим изучать график, то увидим другой кластер, ALPHV's, где мы видим, что ALPHV повторно разместила сообщения о жертвах из MONTI, 8Base и Qilin (в последнем случае информация об организации-жертве была опубликована в один и тот же день на обоих сайтах утечки, ALPHV и Qilin). И в то же время организации-жертвы, которые первыми появились на сайте утечки ALPHV, были повторно размещены различными другими операциями, такими как AvosLocker, LockBit, Ransomhouse, incransom, Haron, cactus и др. Стрелки помогают указать направленность взаимоотношений, например, кто действовал первым. Другие кластеры демонстрируют очень похожие закономерности, в которые мы не будем углубляться в этом исследовании. Тем не менее, сетевой график и приведенный выше (частичный) анализ показывают нам взаимосвязи и закономерности повторной публикации организаций-жертв. Более конкретно, это распространение одной и той же жертвы (не одного и того же инцидента) в среде кибер-вымогательства подтверждает другую теорию, о которой мы говорили в предыдущей работе, а именно "оппортунистический характер" кибер-вымогательства. Кибер-вымогательство - это масштабная игра, и один из способов обеспечить финансовую выгоду - это "играть на разных фронтах", чтобы обеспечить хотя бы какую-то форму платежей. Кроме того, на высоком уровне это показывает, насколько беспорядочной стала эта экосистема. Все три наши гипотезы дополнительно проливают свет на непредсказуемость экосистемы киберпреступности.

Следовательно, повторная виктимизация - это не то, что меняет принцип работы кибернетического вымогательства, но это показывает нам потенциал для различных форм повторной виктимизации, и, таким образом, к сожалению, увеличивает страдания организаций-жертв, подвергшихся кибернетической атаке с вымогательством. И, наконец, такого рода анализ помогает нам понять динамику экосистемы киберпреступности, в данном случае ландшафта угроз кибер-вымогательства / программ-вымогателей и его участников.

Как и в случае первой кибератаки, для организаций-жертв важно учитывать переменные вашей жертвы, которые определяют исход вашего становления жертвой. Короче говоря, ваши киберпрактики, ваш цифровой след, ценность данных вашей организации для вас, время, в течение которого субъект угрозы получает доступ к вашей среде, средства контроля безопасности, которые вы можете установить для повышения "шумности" утечки данных; все это переменные, которые влияют на привлекательность вашей организации для оппортунистических субъектов угроз в киберпространстве.

Примечание: Этот информационный материал был мастерски подготовлен и дополнен Дианой Сельк-Паулссон Diana Selck-Paulsson, ведущим исследователем безопасности Orange Cyberdefense, и Викус Росс Wicus Ross, старшим исследователем безопасности Orange Cyberdefense.

В нашем наборе данных из более чем 11 000 организаций-жертв, подвергшихся кибер-вымогательству / атаке программ-вымогателей, мы заметили, что некоторые жертвы повторяются. Следовательно, возникает вопрос, почему мы наблюдаем повторную виктимизацию и является ли это фактической второй атакой, партнерским переходом (что означает, что партнер перешел к другой операции по кибер-вымогательству с той же жертвой) или украденными данными, которые перемещались и повторно (неправильно) использовались. В любом случае, для жертв ни то, ни другое не является хорошей новостью.

Но для начала давайте изучим текущий ландшафт угроз, углубимся в одно из наших последних исследований, посвященное динамике этой экосистемы; а затем изучим наш набор данных о деятельности правоохранительных органов в этой сфере. Может ли повторное появление, которое мы наблюдаем, быть нечестной игрой злоумышленников и, таким образом, показывать, насколько отчаянно они пытаются вернуть доверие своих соучастников после попыток правоохранительных органов помешать их работе? Или они просто играют нечестно, не получая платежей от жертвы?

Что мы наблюдаем в ландшафте угроз Cy-X

Кибер-вымогательство (Cy-X) или программы-вымогатели, как его более широко называют, - это тема, которая привлекла много внимания за последние три-четыре года. Orange Cyberdefense активно освещает эту угрозу с 2020 года.

В последнем ежегодном отчете по безопасности Security Navigator 2024 (SN24) исследования показали рост на 46% в период с 2022 по 2023 год (период с 4 квартала 2022 по 3 квартал 2023). Обновляя наш набор данных, мы обнаруживаем, что фактический рост еще выше и составляет чуть менее 51%. Обновленное число связано с динамическим характером набора данных; экосистема постоянно меняется, и поэтому нам стало известно об определенных сайтах утечек и их жертвах только после завершения периода исследования.

К сожалению, это еще больше усугубляет реальность. Сложно предсказать, сохранится ли такой уровень роста. Cy-X, возможно, достигла точки насыщения, когда мы можем увидеть, что угроза Cy-X сохранится на уровне 2023 года. С другой стороны, если мы будем следовать схеме подсчета жертв за последние годы (меньшие цифры в начале года, увеличивающиеся в течение года), это приведет к обратному эффекту, снова обеспечив нам постоянно растущее количество жертв. Тем не менее, мы считаем, что количество жертв Cy-X на данный момент останется стабильным, и, если нам повезет, это может указывать на уменьшение числа жертв вымогательства. Тем не менее, мы далеки от того, чтобы заявить о победе.

Прошло шесть месяцев с тех пор, как в отчете обсуждался конец набора данных SN24 Cy-X, и за это время многое произошло. Общее число жертв за 4 квартал 2023 года и 1 квартал 2024 года составляет 2141 человек - почти все жертвы, зарегистрированные за весь 2022 год, то есть 2220 жертв. Количество этих жертв впечатляет, учитывая, что за это время были (предприняты) попытки уничтожения двух наиболее активных групп Cy-X. Правоохранительные органы (LE) стремились нарушить работу ALPHV в декабре 2023 года, где они оказали сопротивление, "сняв арест" с себя всего через несколько дней после этого. Затем, в феврале 2024 года, LE отключила инфраструктуру LockBit, однако это означало лишь несколько дней простоя для LockBit, поскольку им также удалось вернуться в сеть через несколько дней после первоначального отключения. Несмотря на то, что две операции Cy-X в то время казались очень устойчивыми, ALPHV (BlackCat) отключилась в начале марта 2024 года, "выйдя" из игры, скорее всего, с помощью так называемого exit scam.

Попытки разрушить эту нестабильную экосистему – проблемы из-за короткого срока службы брендов Cy-X

Независимо от его последствий, предыдущие действия с файлами позволяют получить важную информацию об операциях Cy-X. Одним из примеров является темное число преступления Cy-X, которое представляет собой количество жертв, о которых мы не знаем, потому что они не раскрываются на сайтах утечек, которые мы отслеживаем. Знание темного числа помогло бы нам составить полную картину текущей угрозы Cy-X. Таким образом, полная картина будет включать фактическое количество жертв, включая наше частичное представление о жертвах, которые были раскрыты на сайтах утечек (наши данные), и организациях-жертвах, о которых мы никогда не узнаем (темное число). Удаление Hive в 2023 году выявило большее число жертв, чем то, что мы зафиксировали на их сайте утечки данных, где фактическое число было в 5-6 раз выше. Если мы используем множитель шесть для зарегистрированного количества жертв - 11 244 - с начала января 2020 года по конец марта 2024 года, то реальное количество жертв может достигать 67 000 жертв во всех группах Cy-X.

Cl0p, который является наиболее постоянным субъектом угроз в нашем наборе данных, был очень занят в течение 2023 года и стал причиной 11% всех жертв. Однако за последние шесть месяцев, прошедших с момента проведения этого анализа, на сайте утечки данных Cy-X group было замечено только 7 жертв. Cl0p появлялся в прошлом, массово эксплуатируя уязвимости, только для того, чтобы уйти в тень, следовательно, это может быть просто способом действия Cl0p.

Общее количество активных групп Cy-X меняется с течением времени, и некоторые группы сохраняются дольше, чем другие. В отчете Security Navigator 2024 этот вопрос решен путем изучения изменений по сравнению с предыдущим годом. В целом, в 2023 году количество активных групп Cy-X увеличилось по сравнению с 2022 годом. В целом, это очень изменчивая экосистема с большим движением внутри. Наше исследование показало, что 54% "брендов" Cy-X исчезают после 1-6 месяцев работы. До 2023 года было перенесено меньше групп Cy-X, но увеличение числа новых групп Cy-X привело к чистому росту активности. Еще одно подтверждение эфемерного характера этих групп. По иронии судьбы, LockBit3 и ALPHV были внесены в список "Постоянных" на 2023 год.

Это исследование было проведено в рамках изучения эффективности защиты от Cy-X. LE и правительственные учреждения со всего мира усердно работают над искоренением кибер-вымогательства, поскольку это действительно глобальная проблема. За последние два с половиной года мы наблюдаем устойчивый рост активности в области файлов, зафиксировав 169 действий по борьбе с киберпреступностью.

Из всех задокументированных действий в области файлов мы видели, что кибер-вымогательству уделялось наибольшее внимание. 14% всех действий были приписаны преступлениям, связанным с кибер-вымогательством, за которыми следовали взлом и мошенничество - по 11% соответственно. На долю преступлений, связанных с криптовалютой, пришлось 9%. Почти половина действий по передаче файлов включала аресты и вынесение приговоров отдельным лицам или группам.

В нашем последнем отчете Security Navigator мы написали, что "в 2023 году мы особо отметили активизацию усилий по отключению инфраструктуры и услуг хостинга, используемых злоумышленниками". Благодаря нашему обновленному набору данных за последние 6 месяцев мы видим еще более высокую долю категории "Нарушения работы правоохранительных органов". Здесь мы собрали такие действия, как объявления о создании международных целевых групп для борьбы с программами-вымогателями, обман участников угрозы в предоставлении им ключей дешифрования, захват инфраструктуры, проникновение на рынки киберпреступности и т.д. Хотя ранее мы спорили о том, могут ли действия, которые мы видим выполняемыми наиболее часто, например, арест и конфискации, быть не столь эффективными, за двумя последними действиями с файлами файлов было очень интересно следить.

В случае с ALPHV, которая в первом ответе казалась очень устойчивой к попыткам файла сорвать его, скрылась с места происшествия и (скорее всего) провела мошенничество с выходом. Это может сильно подорвать "доверие" к экосистеме программ-вымогателей как услуги (RaaS), число жертв может в краткосрочной перспективе уменьшиться, поскольку аффилированные лица и другие участники оценивают свои риски. В то же время существует пробел, который необходимо заполнить, и исторически новому (повторному) бренду не требуется много времени, чтобы заполнить этот пробел.

Как и ALPHV, LockBit заявила, что пережила первоначальную блокировку, но в мире кибер-вымогательства репутация - это все. Будут ли аффилированные лица продолжать вести бизнес с "возрожденным" LockBit, не задумываясь, что это может быть ловушкой для взлома?

Повторная виктимизация жертв Cy-X в форме отчаяния или партнерских переходов

К настоящему времени мы знаем, что экосистема киберпреступности является сложной, включающей множество различных типов участников, ролей и действий. Это очень верно для типа киберпреступности, который мы отслеживаем, – кибер-вымогательства. За последнее десятилетие экосистема киберпреступности как услуги (CaaS) действительно эволюционировала и добавила несколько проблем для мониторинга этого преступления. Одна из таких проблем заключается в том, что ни один субъект угрозы не выполняет одну атаку от начала до конца (полную цепочку атак).

As we see in the graph above, many different roles play a part in a Cy-X ecosystem, most notably the affiliates aka 'Affiliate Ransomware Operator'. Affiliates are a critical part of the Cyber Extortion ecosystem as they enable the scale and reach of these cyber-attacks. This structure also adds a layer of separation between the Ransomware creators (Malware Author) and the attackers (Affiliate), which can provide a degree of legal and operational manoeuvrability for the developers. The affiliate model has contributed to the proliferation of Ransomware, making it a significant cybersecurity threat today. The nature of these associations does not lend itself to the assurance of exclusivity. In some cases, it seems that victim data propagates through the cybercrime ecosystem in ways that are not always clear.

При изучении списков жертв на сайтах утечки данных Cy-X мы наблюдаем повторное появление жертв. В этом нет ничего нового, мы наблюдаем это явление с 2020 года. Но у нас наконец-то есть достаточно большой набор данных, чтобы провести анализ сообщений о повторных появлениях, чтобы проанализировать, действительно ли это повторная виктимизация или другая динамика экосистемы, о которой даже сама экосистема не знает. Мы заметили, например, что некоторые жертвы появляются в списках с интервалом в месяцы или годы, в то время как другие публикуются повторно в течение нескольких дней или недель. Мы не загружаем украденные данные и не изучаем содержание списков, поскольку это является нашей этической заботой, поскольку мы не хотим загружать и хранить украденные данные жертв. Следовательно, мы основываем наши наблюдения на совпадении имен жертв.

Один из наших самых актуальных вопросов при рассмотрении возможной повторной виктимизации заключается в том, почему мы видим повторное появление некоторых жертв.

У нас есть несколько упрощенных гипотез на этот счет:

- Еще одна кибератака: произошла фактическая повторная виктимизация и, следовательно, второй раунд кибер-вымогательства / кибератаки против той же жертвы. Либо из-за потенциального использования той же точки входа или черного хода; либо совершенно не связано с первым случаем.

- Повторное использование доступа или данных: данные жертвы "путешествовали" (слились или были проданы подполью) и используются в качестве рычага для повторной попытки вымогательства у жертвы. Или доступ был продан другим покупателям. Тем не менее, данные или доступ используются повторно.

- Переход партнеров: партнер повторно использовал данные жертвы между различными операциями Cy-X.

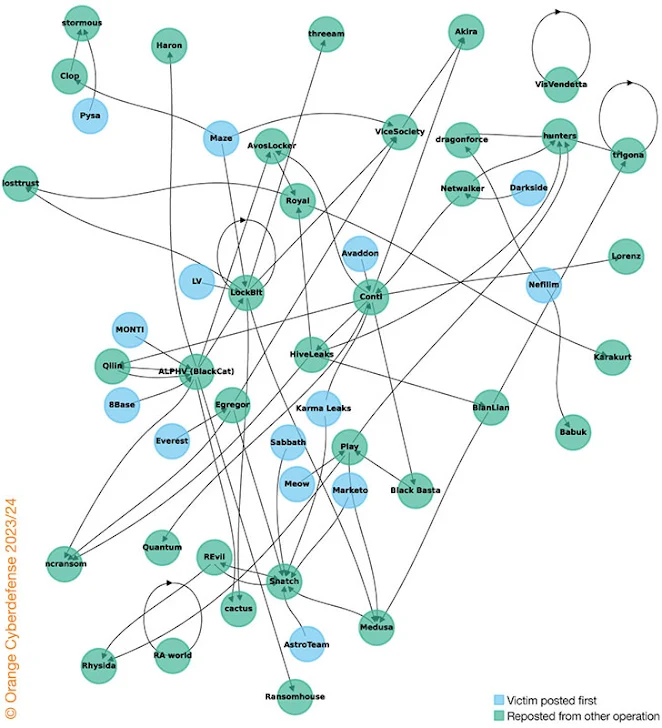

Мы создали сетевой график и добавили цветовую маркировку к узлам. Зеленые узлы представляют участников, которые были вторыми, разместившими сообщение о конкретной жертве. Они подчеркивают повторную виктимизацию. Синие узлы обозначают участников, которые выступают в качестве источника или первого плаката жертвы. Когда участник Cy-X был и первым, и вторым плакатом, узел по умолчанию зеленый. Стрелки являются дополнительным индикатором. Глядя на ориентированный сетевой график появления жертв, мы можем видеть направление повторной виктимизации. Некоторые участники Cy-X с циклическими ссылками публикуют репосты жертв на своем собственном сайте утечки данных. Приведенный ниже анализ является выдержкой из нашего текущего исследования, мы планируем опубликовать более подробный анализ в нашем предстоящем Cy-Xplorer, нашем ежегодном отчете о программах-вымогателях.

Как видно выше на сетевом графике, бросается в глаза несколько кластеров. Группа Snatch, например, демонстрирует активность по повторной виктимизации, последовательно перепостируя жертв из других операций Cy-X, таких как AstroTeam, Meow, Sabbath, Karma Leaks, cactus, Quantum, Egregor и Marketo. Пожалуйста, помните, повторная виктимизация относится к явлению, когда жертва преступления испытывает дополнительный вред или виктимизацию в будущем. По нашему мнению, это означает, что жертвы сталкиваются с повторным возникновением, например, несанкционированного доступа и / или утечки данных, и / или кражи данных, и / или вымогательства, и / или шифрования, и / или ущерба репутации, и / или финансовых потерь, и психологического вреда и т.д.

Согласно трем гипотезам, жертва снова станет жертвой, испытывая один, несколько или все только что перечисленные виды вреда. Речь идет не о технической сложности самой атаки, а о том, что организация-жертва снова попала в список утечек на сайте darkweb, и ей снова причинен серьезный вред.

Если мы продолжим изучать график, то увидим другой кластер, ALPHV's, где мы видим, что ALPHV повторно разместила сообщения о жертвах из MONTI, 8Base и Qilin (в последнем случае информация об организации-жертве была опубликована в один и тот же день на обоих сайтах утечки, ALPHV и Qilin). И в то же время организации-жертвы, которые первыми появились на сайте утечки ALPHV, были повторно размещены различными другими операциями, такими как AvosLocker, LockBit, Ransomhouse, incransom, Haron, cactus и др. Стрелки помогают указать направленность взаимоотношений, например, кто действовал первым. Другие кластеры демонстрируют очень похожие закономерности, в которые мы не будем углубляться в этом исследовании. Тем не менее, сетевой график и приведенный выше (частичный) анализ показывают нам взаимосвязи и закономерности повторной публикации организаций-жертв. Более конкретно, это распространение одной и той же жертвы (не одного и того же инцидента) в среде кибер-вымогательства подтверждает другую теорию, о которой мы говорили в предыдущей работе, а именно "оппортунистический характер" кибер-вымогательства. Кибер-вымогательство - это масштабная игра, и один из способов обеспечить финансовую выгоду - это "играть на разных фронтах", чтобы обеспечить хотя бы какую-то форму платежей. Кроме того, на высоком уровне это показывает, насколько беспорядочной стала эта экосистема. Все три наши гипотезы дополнительно проливают свет на непредсказуемость экосистемы киберпреступности.

Следовательно, повторная виктимизация - это не то, что меняет принцип работы кибернетического вымогательства, но это показывает нам потенциал для различных форм повторной виктимизации, и, таким образом, к сожалению, увеличивает страдания организаций-жертв, подвергшихся кибернетической атаке с вымогательством. И, наконец, такого рода анализ помогает нам понять динамику экосистемы киберпреступности, в данном случае ландшафта угроз кибер-вымогательства / программ-вымогателей и его участников.

Как и в случае первой кибератаки, для организаций-жертв важно учитывать переменные вашей жертвы, которые определяют исход вашего становления жертвой. Короче говоря, ваши киберпрактики, ваш цифровой след, ценность данных вашей организации для вас, время, в течение которого субъект угрозы получает доступ к вашей среде, средства контроля безопасности, которые вы можете установить для повышения "шумности" утечки данных; все это переменные, которые влияют на привлекательность вашей организации для оппортунистических субъектов угроз в киберпространстве.

Это пример нашего анализа. Более подробный обзор потенциальной угрозы кибер-вымогательства, его основных участников и влияния правоохранительных органов (а также массу других интересных тем для исследований, таких как анализ данных, полученных в результате наших обширных операций по управлению уязвимостями и хактивизма), можно найти в Навигаторе безопасности. Просто заполните форму и получите загрузку. Оно того стоит!

Примечание: Этот информационный материал был мастерски подготовлен и дополнен Дианой Сельк-Паулссон Diana Selck-Paulsson, ведущим исследователем безопасности Orange Cyberdefense, и Викус Росс Wicus Ross, старшим исследователем безопасности Orange Cyberdefense.