Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,296

- Points

- 113

Содержание статьи

Что такое руткит

Руткит - это программа, обычно вредоносная, которая предоставляет привилегированный доступ на корневом уровне (т. е. административный) к компьютеру, скрывая свое присутствие на этой машине. Проще говоря, это опасный тип вредоносного ПО, которое может серьезно повлиять на производительность вашего ПК, а также подвергнуть риску ваши личные данные.

После установки руткит обычно загружается одновременно с операционной системой компьютера или после начала процесса загрузки. Однако существуют руткиты, которые могут загружаться раньше целевой операционной системы, что затрудняет их обнаружение.

Возможные последствия руткита:

Внедрение руткита

Существует несколько способов незаметной установки руткита в вашу систему. Это включает:

Совмещение

Пользователи могут бессознательно установить руткиты, которые были связаны с явно заслуживающим доверия программным обеспечением. Когда администратор дает разрешение на установку программного обеспечения, руткит также автоматически устанавливается на компьютер.

В 2005 году Sony тайно включила руткит в свою программу расширенной защиты от копирования, которая поставлялась с миллионами компакт-дисков Sony. Руткит модифицировал операционные системы хоста и пытался помешать пользователям делать копии компакт-дисков. Однако хакеры смогли использовать уязвимости в рутките Sony, чтобы получить злонамеренный доступ к уязвимым системам.

Смешанная угроза

Руткит не может самостоятельно заразить целевые компьютеры. Чтобы распространить руткит, злоумышленники создают смешанную угрозу, чтобы использовать несколько различных уязвимостей и проникнуть в систему. Это достигается за счет объединения руткита с двумя другими компонентами - дроппером и загрузчиком.

Дроппер - это программа или файл, используемый для установки руткита на целевой компьютер. Дропперы могут распространяться разными способами, в том числе с помощью социальной инженерии или атаки методом перебора, при котором злоумышленник использует программу для многократного угадывания корневого имени пользователя и пароля системы.

Загрузчик - это вредоносный код, который запускается после того, как пользователь запускает программу-дроппер, открывая или выполняя файл. Загрузчик использует уязвимости, чтобы гарантировать загрузку руткита вместе с целевой системой. Например, руткит уровня ядра может использовать загрузчик, использующий уязвимость Linux, для замены кода операционной системы переписанным загружаемым модулем ядра.

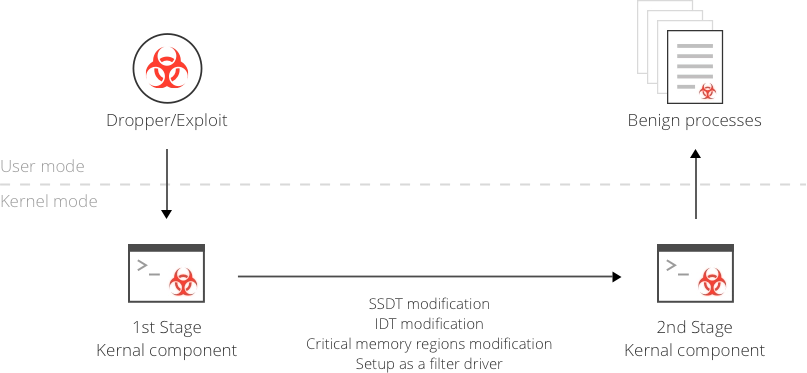

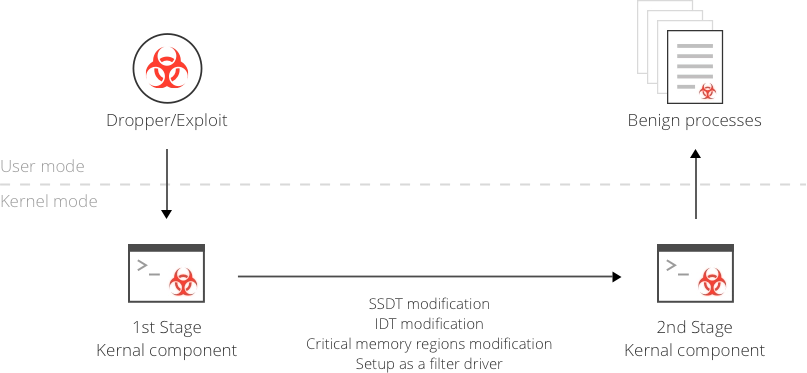

Пример двухэтапного внедрения руткита ядра

Типы руткитов

Существует несколько типов руткитов, которые можно установить в целевой системе. Вот некоторые примеры:

Антируткит-меры

Защита вашей системы от руткитов - это двусторонний процесс, включающий сканирование на наличие существующих вредоносных программ и предотвращение установки новых программ.

Сканеры руткитов

Сканеры - это программы, предназначенные для анализа системы с целью отсеивания активных руткитов.

Хотя сканеры могут помочь обнаружить и удалить руткиты на уровне приложений, они обычно неэффективны против тех, которые работают на уровне ядра, загрузки или прошивки. Сканеры, которые могут искать вредоносный код на уровне ядра, могут работать только тогда, когда руткит неактивен. Это означает, что для обеспечения эффективности система должна быть загружена в безопасном режиме с остановленными системными процессами.

Именно из-за этих ограничений эксперты по безопасности рекомендуют использовать несколько сканеров и средств удаления руткитов, поскольку ни один отдельный инструмент не может гарантировать, что система полностью чиста.

Чтобы полностью защитить вашу систему от руткитов, работающих на уровне загрузки, прошивки или гипервизора, единственное средство - создать резервную копию данных, затем стереть данные с устройства и выполнить чистую установку.

Превентивная блокировка

Предотвращение использования руткитов основано на идее, что руткит может быть доставлен в вашу систему как через отдельных пользователей, так и через веб-ресурсы (например, веб-сайты).

Первая профилактическая мера - обучение пользователей для всех в вашей организации. Это должно включать инструкции о том, как обнаруживать вредоносные ссылки и вложения электронной почты, а также правила, запрещающие загрузку или открытие файлов из неизвестных источников.

Пользователи также должны быть обучены выявлять и избегать попыток фишинга, когда вредоносные сообщения, веб-сайты или файлы тайно появляются из законных источников. Это особенно важно для пользователей с административными привилегиями.

Дополнительные меры по предотвращению руткитов включают:

Обнаружение и удаление руткитов

Imperva предлагает ряд решений для блокировки установки руткитов, а также для обнаружения существующих руткитов, которые могли быть установлены до подключения наших служб.

Брандмауэр веб-приложений (WAF)

WAF действует как шлюз для входящего трафика в веб-приложения и веб-сайты, используя поведенческий анализ для блокировки попыток внедрения руткитов.

Защита от бэкдора

Backdoor Protect - это служба обнаружения оболочки, которая внимательно отслеживает входящие запросы, помогает выявлять и помещать в карантин файлы бэкдора, чтобы их можно было безопасно удалить.

Защита входа

Login Protect - это сервис двухфакторной аутентификации. Это предотвращает использование злоумышленниками украденных учетных данных для получения доступа к серверу и установки руткитов. С защитой входа в систему одних паролей уже недостаточно для получения административного доступа к системе.

- Что такое руткит

- Внедрение руткита

- Типы руткитов

- Антируткит-меры

- Обнаружение и удаление руткитов

Что такое руткит

Руткит - это программа, обычно вредоносная, которая предоставляет привилегированный доступ на корневом уровне (т. е. административный) к компьютеру, скрывая свое присутствие на этой машине. Проще говоря, это опасный тип вредоносного ПО, которое может серьезно повлиять на производительность вашего ПК, а также подвергнуть риску ваши личные данные.

После установки руткит обычно загружается одновременно с операционной системой компьютера или после начала процесса загрузки. Однако существуют руткиты, которые могут загружаться раньше целевой операционной системы, что затрудняет их обнаружение.

Возможные последствия руткита:

- Скрытое вредоносное ПО - руткиты позволяют злоумышленникам устанавливать дополнительные вредоносные программы на зараженные компьютеры. Они скрывают от пользователей вредоносные программы и любое антивирусное ПО, установленное на компьютере.

- Кража информации. Вредоносное ПО, устанавливаемое с помощью руткитов, может быть использовано для кражи паролей пользователей, информации о кредитных картах или других конфиденциальных данных без обнаружения.

- Удаление файлов - руткиты могут удалять код операционной системы или другие файлы в системе.

- Подслушивание - хакеры могут использовать руткиты для подслушивания пользователей и перехвата их личной информации.

- Выполнение файла - после подрыва антивирусного программного обеспечения в системе руткиты позволяют злоумышленникам удаленно запускать другие файлы на целевых компьютерах.

- Удаленный доступ - руткиты могут изменять параметры конфигурации системы, например открывать бэкдор-порты TCP в настройках брандмауэра или изменять сценарии запуска. Это дает злоумышленникам удаленный доступ, позволяя им, например, использовать компьютер в ботнете.

Внедрение руткита

Существует несколько способов незаметной установки руткита в вашу систему. Это включает:

Совмещение

Пользователи могут бессознательно установить руткиты, которые были связаны с явно заслуживающим доверия программным обеспечением. Когда администратор дает разрешение на установку программного обеспечения, руткит также автоматически устанавливается на компьютер.

В 2005 году Sony тайно включила руткит в свою программу расширенной защиты от копирования, которая поставлялась с миллионами компакт-дисков Sony. Руткит модифицировал операционные системы хоста и пытался помешать пользователям делать копии компакт-дисков. Однако хакеры смогли использовать уязвимости в рутките Sony, чтобы получить злонамеренный доступ к уязвимым системам.

Смешанная угроза

Руткит не может самостоятельно заразить целевые компьютеры. Чтобы распространить руткит, злоумышленники создают смешанную угрозу, чтобы использовать несколько различных уязвимостей и проникнуть в систему. Это достигается за счет объединения руткита с двумя другими компонентами - дроппером и загрузчиком.

Дроппер - это программа или файл, используемый для установки руткита на целевой компьютер. Дропперы могут распространяться разными способами, в том числе с помощью социальной инженерии или атаки методом перебора, при котором злоумышленник использует программу для многократного угадывания корневого имени пользователя и пароля системы.

Загрузчик - это вредоносный код, который запускается после того, как пользователь запускает программу-дроппер, открывая или выполняя файл. Загрузчик использует уязвимости, чтобы гарантировать загрузку руткита вместе с целевой системой. Например, руткит уровня ядра может использовать загрузчик, использующий уязвимость Linux, для замены кода операционной системы переписанным загружаемым модулем ядра.

Пример двухэтапного внедрения руткита ядра

Типы руткитов

Существует несколько типов руткитов, которые можно установить в целевой системе. Вот некоторые примеры:

- Пользовательский режим или руткиты приложения - они устанавливаются в общую библиотеку и работают на уровне приложения, где они могут изменять поведение приложения и API. Руткиты пользовательского режима относительно легко обнаружить, поскольку они работают на том же уровне, что и антивирусные программы.

- Режим ядра - эти руткиты реализованы в модуле ядра операционной системы, где они могут контролировать все системные процессы. Помимо того, что руткиты режима ядра трудно обнаружить, они также могут влиять на стабильность целевой системы.

- Буткиты - эти руткиты получают контроль над целевой системой, заражая ее главную загрузочную запись (MBR). Буткиты позволяют вредоносной программе запускаться до загрузки целевой операционной системы.

- Руткиты микропрограмм - эти руткиты получают доступ к программному обеспечению, на котором работают устройства, такие как маршрутизаторы, сетевые карты, жесткие диски или системный BIOS.

- Гипервизоры руткитов - эти руткиты используют функции аппаратной виртуализации для получения контроля над машиной. Это делается путем обхода ядра и запуска целевой операционной системы на виртуальной машине. Гипервизоры практически невозможно обнаружить и очистить, потому что они работают на более высоком уровне, чем операционная система, и могут перехватывать все аппаратные вызовы, сделанные целевой операционной системой.

Антируткит-меры

Защита вашей системы от руткитов - это двусторонний процесс, включающий сканирование на наличие существующих вредоносных программ и предотвращение установки новых программ.

Сканеры руткитов

Сканеры - это программы, предназначенные для анализа системы с целью отсеивания активных руткитов.

Хотя сканеры могут помочь обнаружить и удалить руткиты на уровне приложений, они обычно неэффективны против тех, которые работают на уровне ядра, загрузки или прошивки. Сканеры, которые могут искать вредоносный код на уровне ядра, могут работать только тогда, когда руткит неактивен. Это означает, что для обеспечения эффективности система должна быть загружена в безопасном режиме с остановленными системными процессами.

Именно из-за этих ограничений эксперты по безопасности рекомендуют использовать несколько сканеров и средств удаления руткитов, поскольку ни один отдельный инструмент не может гарантировать, что система полностью чиста.

Чтобы полностью защитить вашу систему от руткитов, работающих на уровне загрузки, прошивки или гипервизора, единственное средство - создать резервную копию данных, затем стереть данные с устройства и выполнить чистую установку.

Превентивная блокировка

Предотвращение использования руткитов основано на идее, что руткит может быть доставлен в вашу систему как через отдельных пользователей, так и через веб-ресурсы (например, веб-сайты).

Первая профилактическая мера - обучение пользователей для всех в вашей организации. Это должно включать инструкции о том, как обнаруживать вредоносные ссылки и вложения электронной почты, а также правила, запрещающие загрузку или открытие файлов из неизвестных источников.

Пользователи также должны быть обучены выявлять и избегать попыток фишинга, когда вредоносные сообщения, веб-сайты или файлы тайно появляются из законных источников. Это особенно важно для пользователей с административными привилегиями.

Дополнительные меры по предотвращению руткитов включают:

- Обновление программного обеспечения и устранение известных уязвимостей в приложениях и операционных системах.

- Запуск антивируса и, время от времени, средств защиты от руткитов на чувствительных машинах.

- Обнаружение на основе поведения, которое анализирует поведение системы для обнаружения подозрительных шаблонов вызовов API или использования ЦП, которые могут указывать на руткит.

- Тщательное изучение сетевых журналов анализаторов пакетов, брандмауэров или других сетевых инструментов для выявления руткитов, обменивающихся данными с центром удаленного управления.

Обнаружение и удаление руткитов

Imperva предлагает ряд решений для блокировки установки руткитов, а также для обнаружения существующих руткитов, которые могли быть установлены до подключения наших служб.

Брандмауэр веб-приложений (WAF)

WAF действует как шлюз для входящего трафика в веб-приложения и веб-сайты, используя поведенческий анализ для блокировки попыток внедрения руткитов.

Защита от бэкдора

Backdoor Protect - это служба обнаружения оболочки, которая внимательно отслеживает входящие запросы, помогает выявлять и помещать в карантин файлы бэкдора, чтобы их можно было безопасно удалить.

Защита входа

Login Protect - это сервис двухфакторной аутентификации. Это предотвращает использование злоумышленниками украденных учетных данных для получения доступа к серверу и установки руткитов. С защитой входа в систему одних паролей уже недостаточно для получения административного доступа к системе.