Man

Professional

- Messages

- 3,222

- Reaction score

- 1,213

- Points

- 113

Не многие знают что такое пентестинг.

Пентест — это проверка защищённости компьютерной системы, при которой моделируется реальная атака злоумышленника

Ознакомился с основными инструментами можно сделать вывод что данный метод подходит и для кардинга.

Яркий пример - BurpSuite *Антик для пентеста* позволяет отправлять к серверу множество запросов разом (это нам и интересно), сканировать директории и параметры на наличие xss и sql, как все разом так и точечно, в автоматическом и полуавтоматическом режиме (это нам уже не интересно)

За последние пару появилась тенденция продавать строки лог/мейл/пасс с публичных логов, идея хорошая, особенно если вы нашли тему с поинтами или дающий с брут акков шоп. Покупаете на радостях пару тысяч публичных строк и после статистики 1/50 валида унываете и бросаете дело - не надо так, это автоматизируется за 30 секунд времени (это действительно так), всего лишь нужно 5 минут на освоении такой утилиты BurpSuite как intruder. В вкратце - позволяет отправлять кучу запросов к серверу с вашими значениями в параметре.

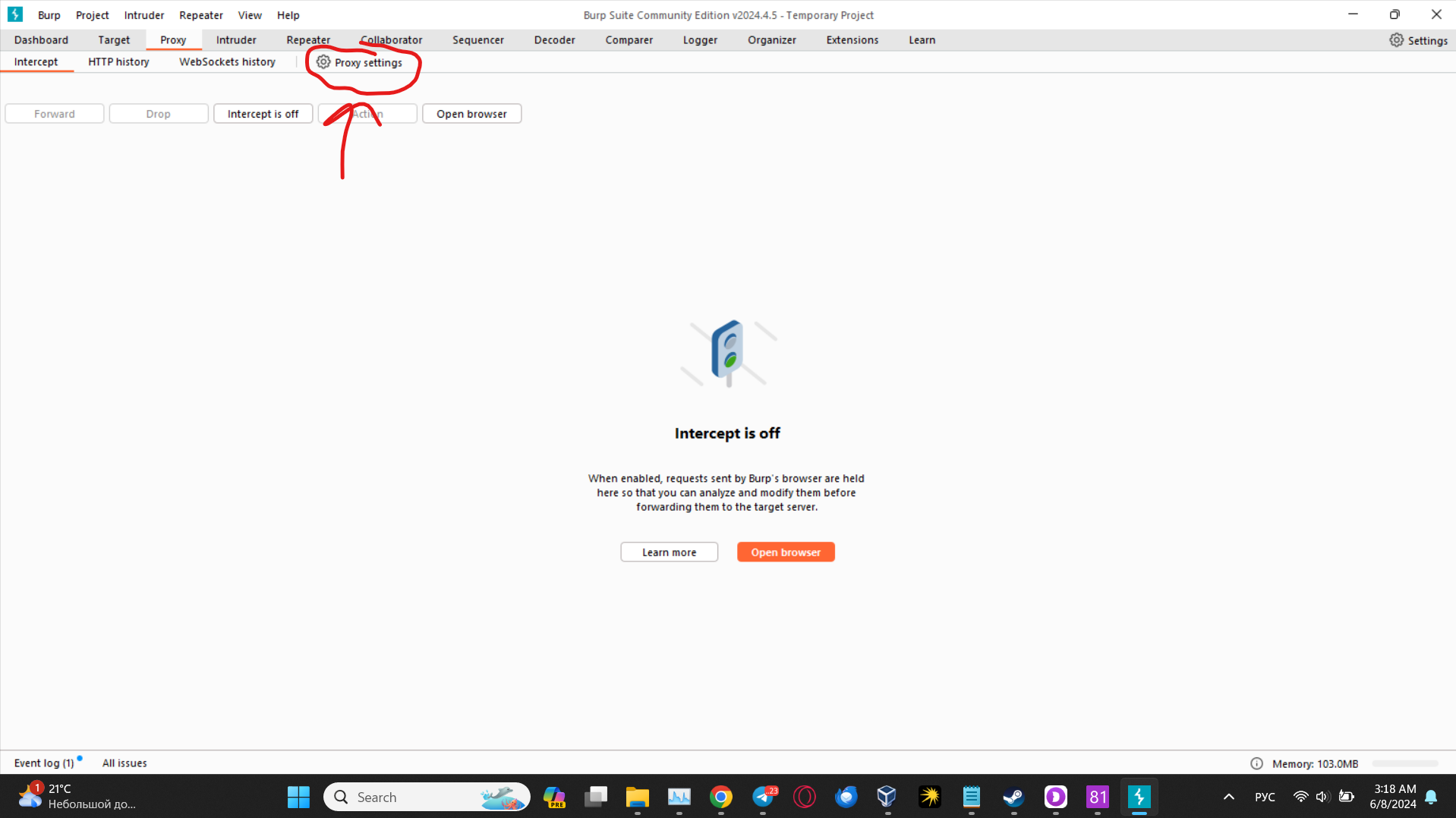

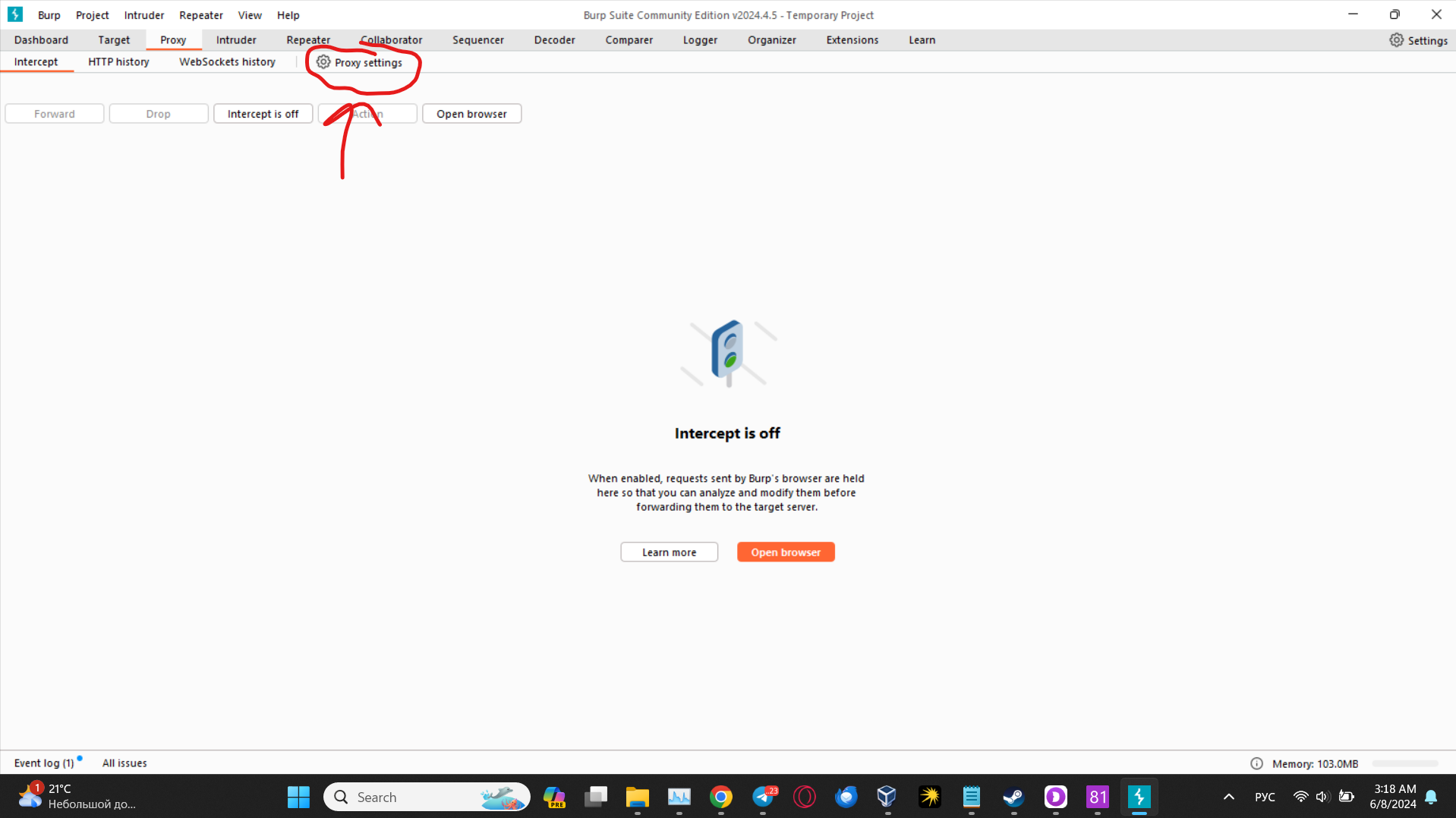

Здесь нас интересует вкладка proxy setting - жмем.

Network - connections. Далее листаем в самый низ, вписываем туда данные SOCKS5, не забывает нажать Use SOCKS Proxy и закрыть вкладку. Прокси работает, жмем Open Browser и заходим на интересующий ваш сайт.

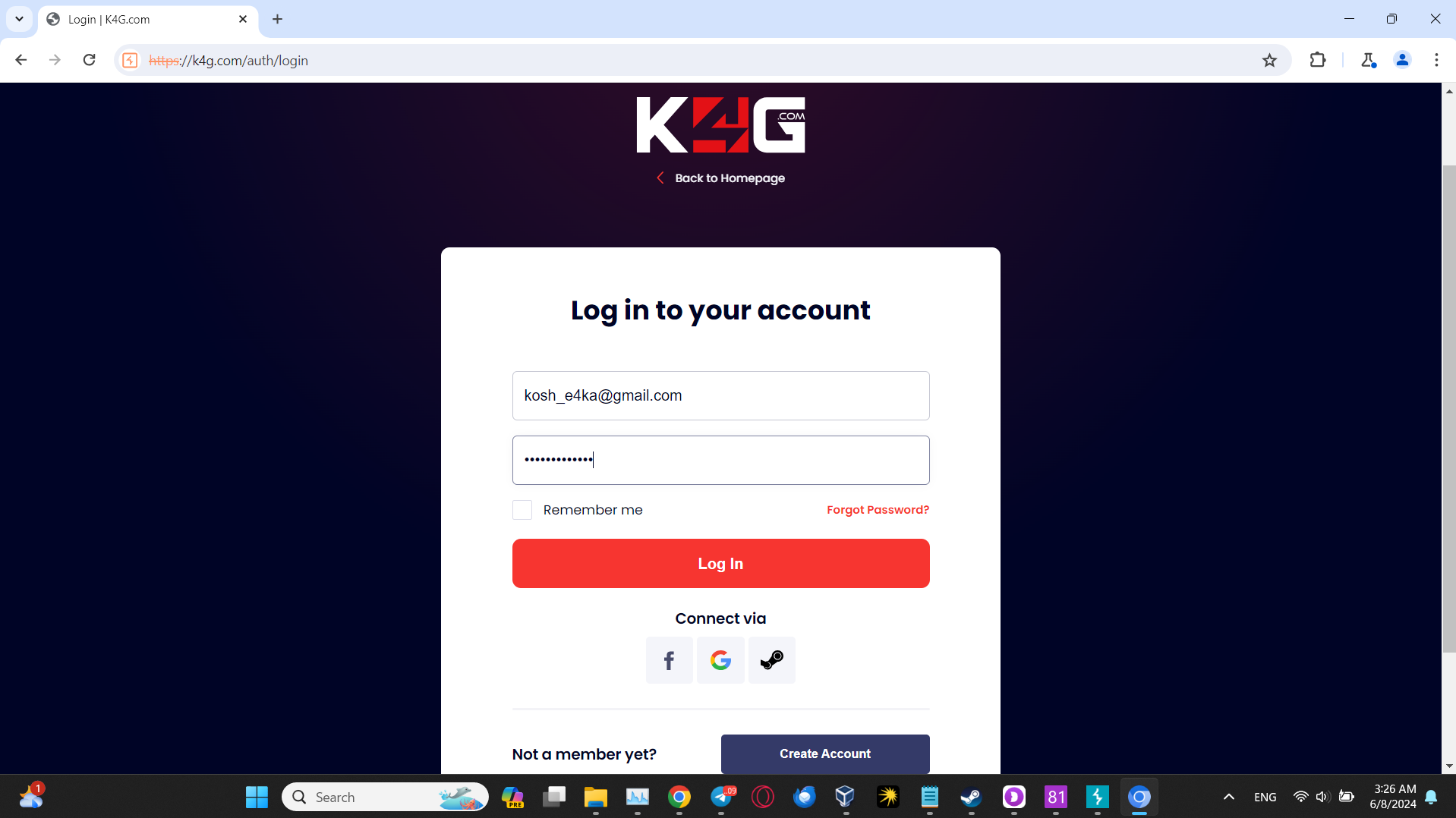

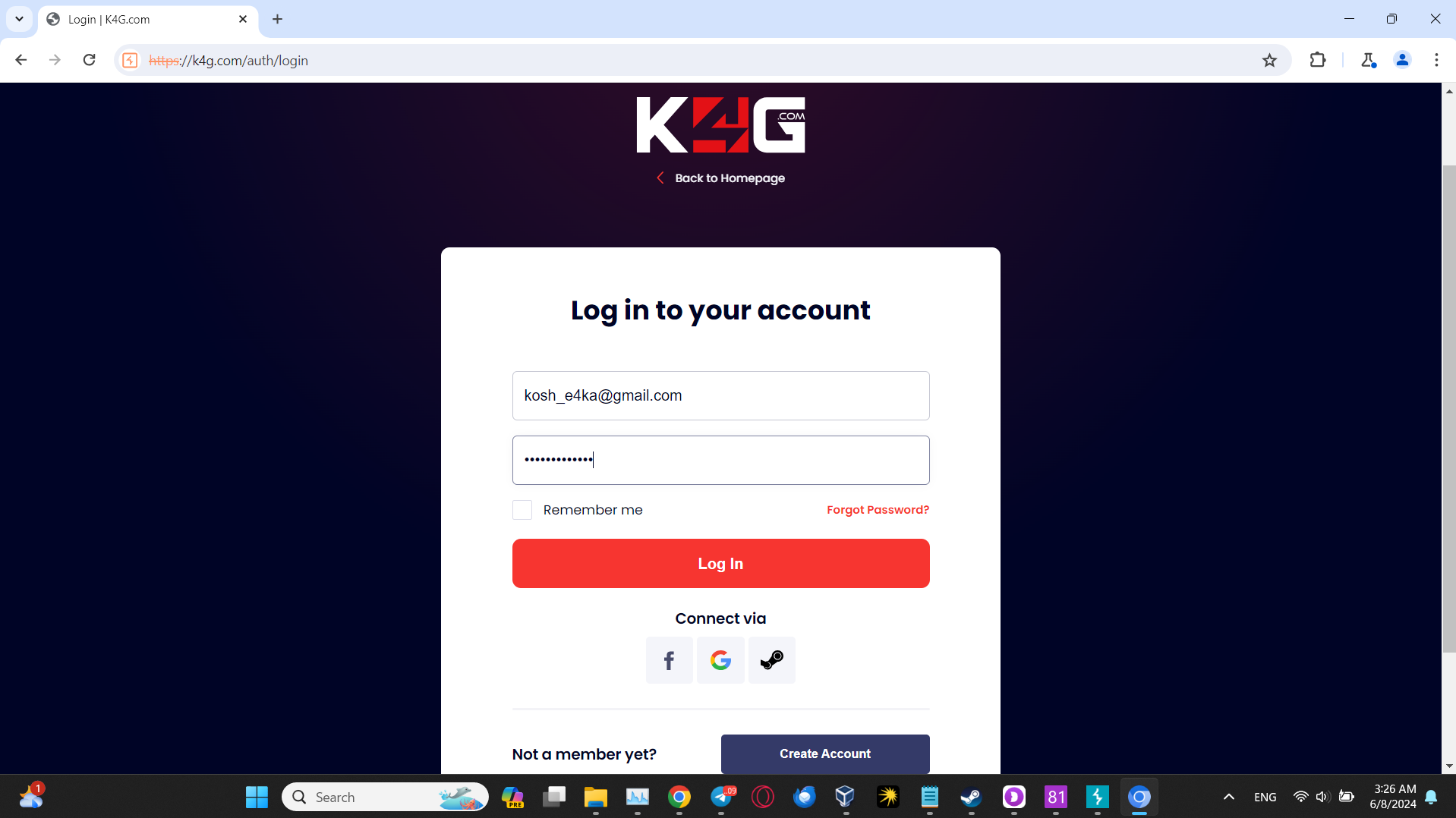

Вводим данные для логина на странице авторизации. Если страницы авторизации нету в директории, а находится она просто на главной странице сайта, ничего страшного не пугайтесь, вам просто надо поймать запрос на авторизацию. Перед тем как нажать кнопку Log In нужно включить intercepter (перехватывает запрос)

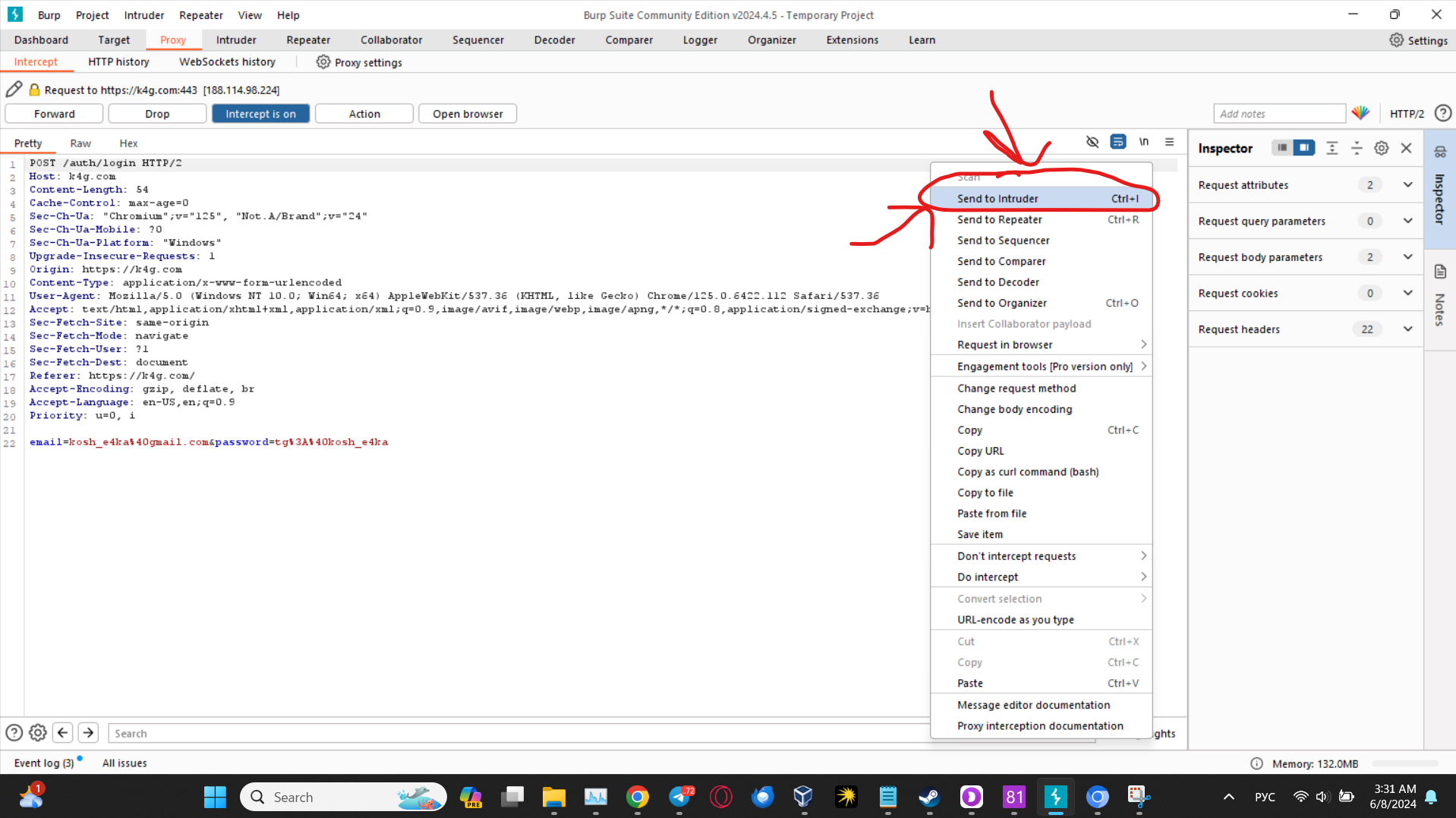

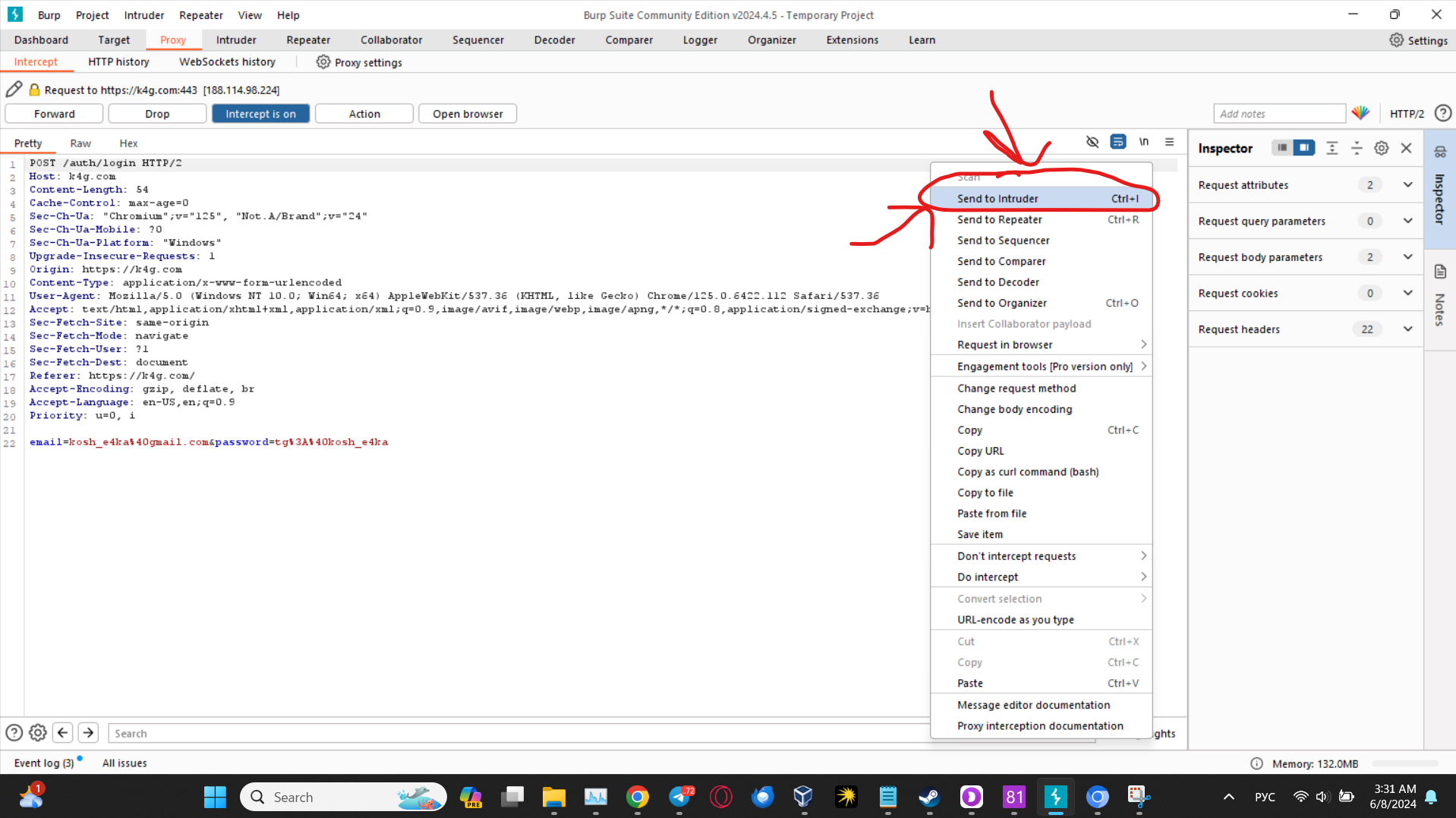

Включили, нажимаем кнопку Log In и видим вот эту непонятную херню.

Это называется запрос к серверу. Здесь есть 2 параметра, а у них есть значения. Первый параметр email, а второй password они выделены синим цветом. Все что сверху - вас не интересует. Щелкаем ПКМ и отправляем тело запроса в intruder. Он находится правее от Proxy сверху слева, переходим в него и видим это

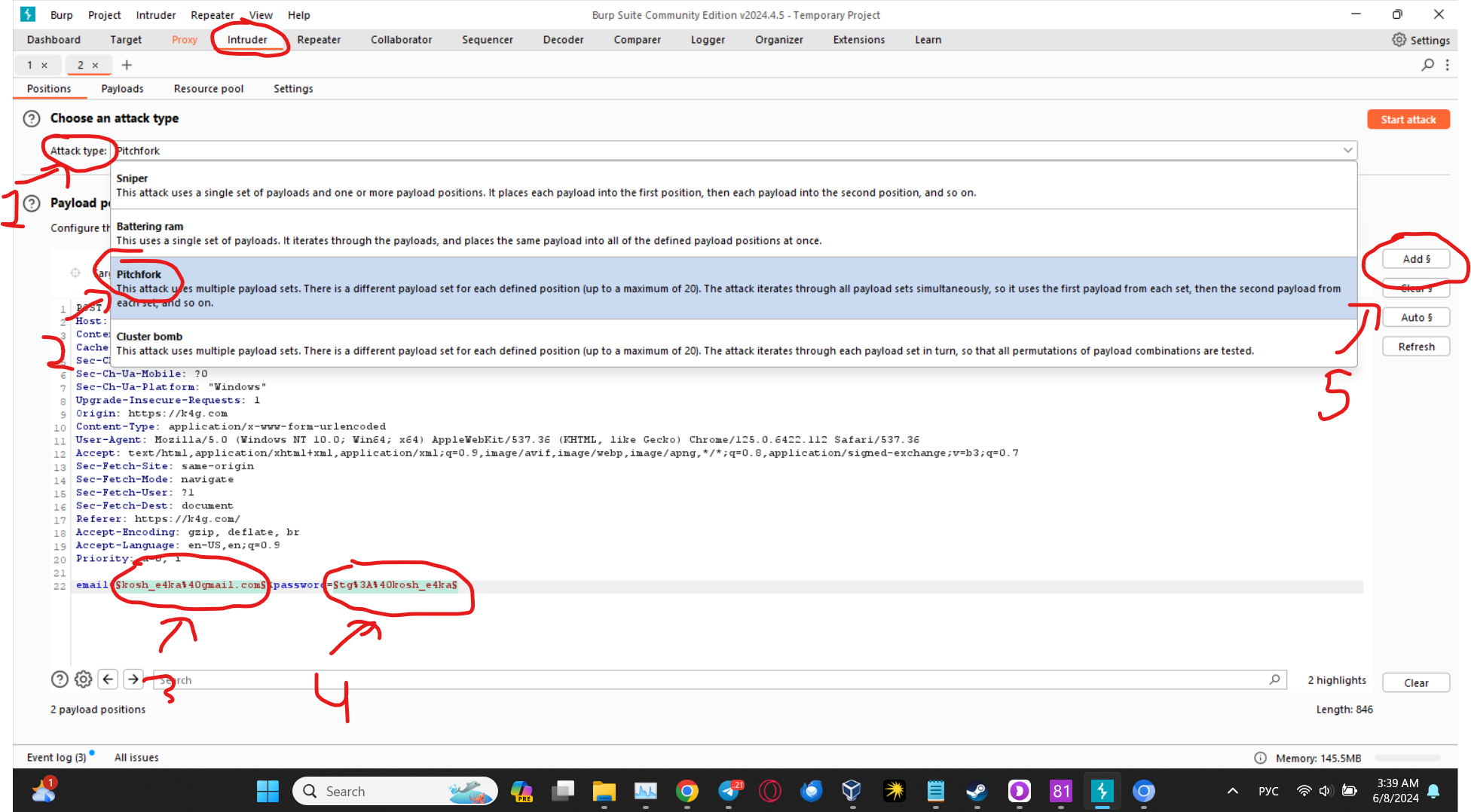

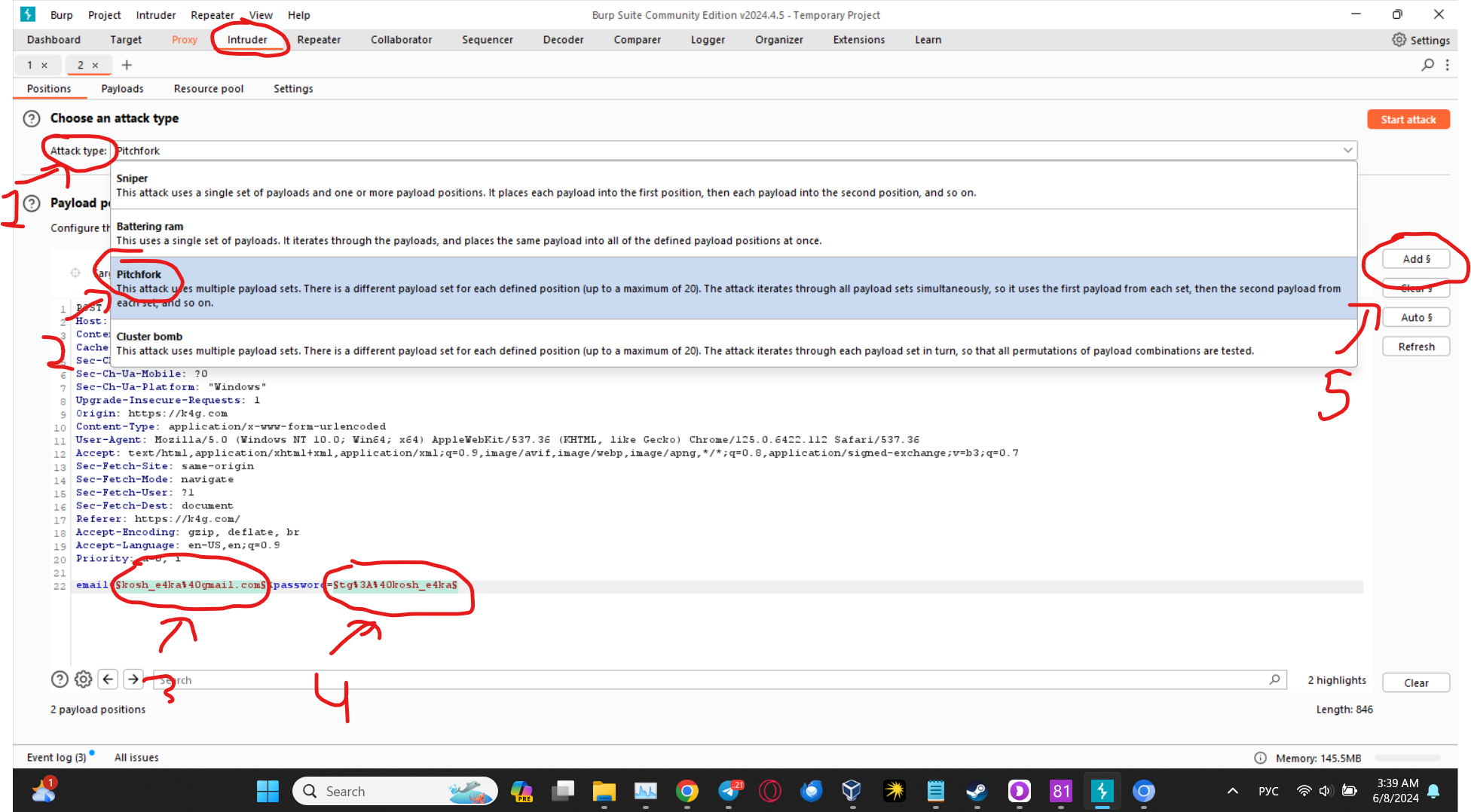

Существуют разные типы атак (1), нас интересует Pitchfork (2). Выделяем значения (3,4) наших параметров email и password поочередно, и жмем Add$ (5) и переходим в Payloads.

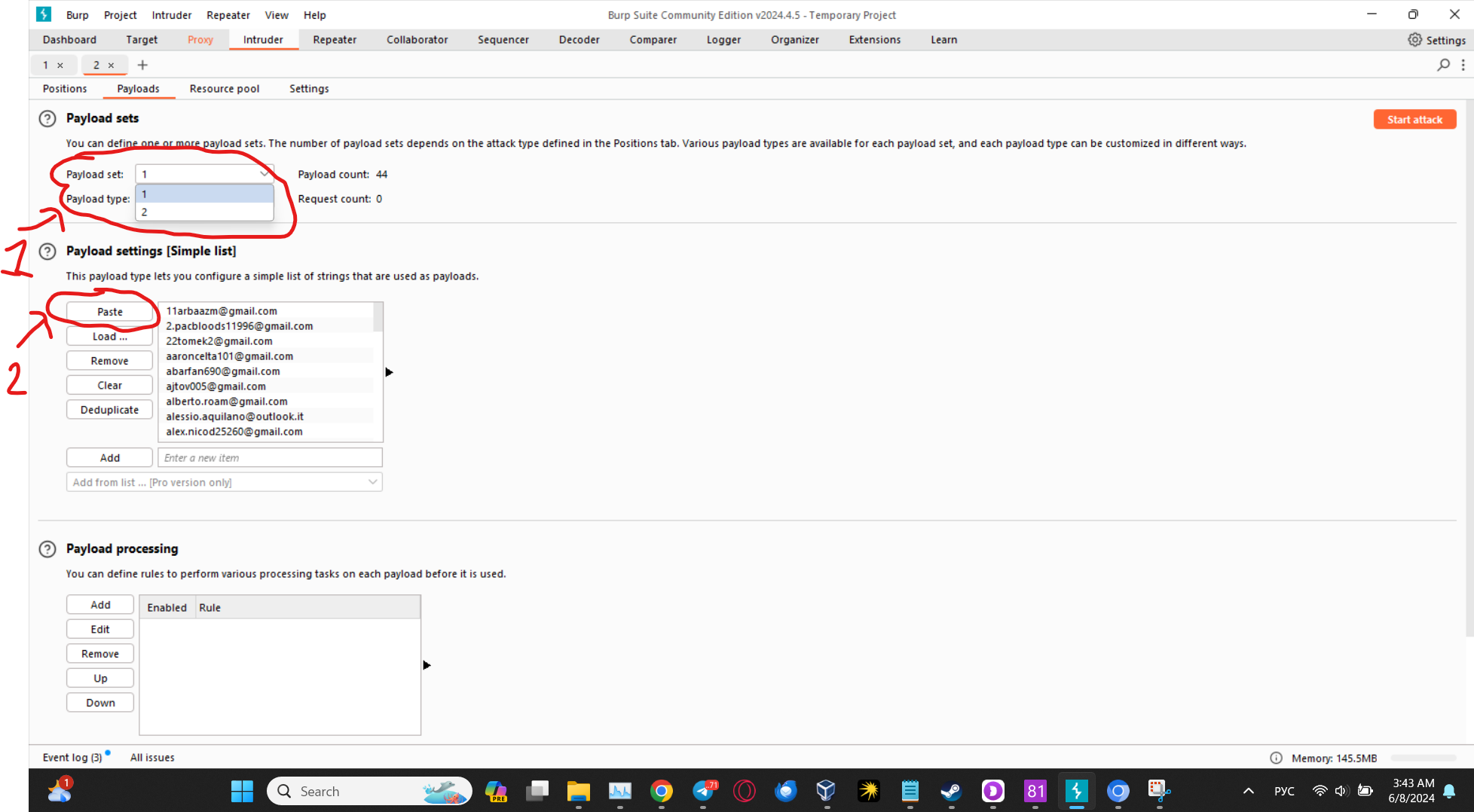

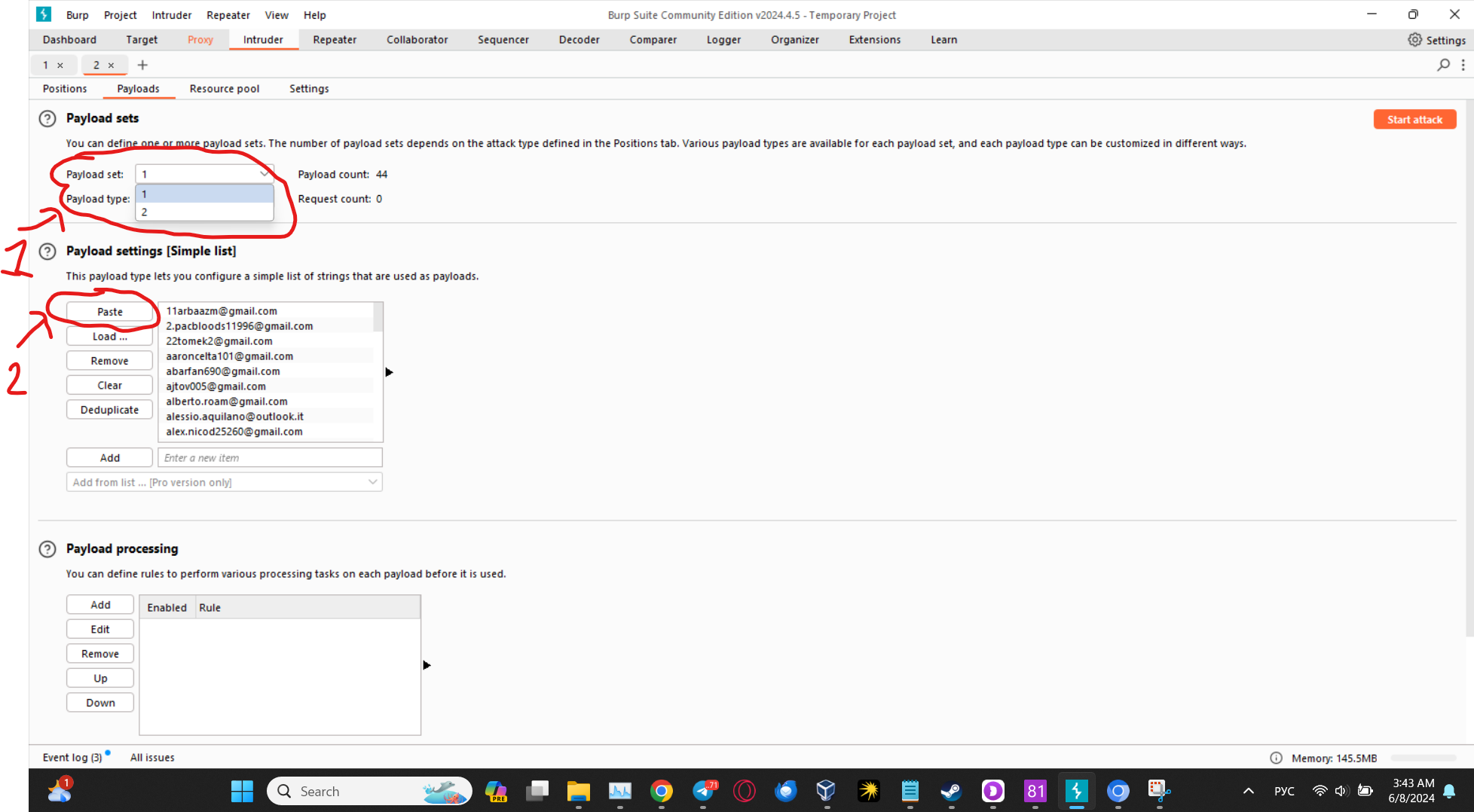

Выбираем в paylod set 1 - сюда грузим емейлы из буфера кнопкой paste (2), а во второй пейлод сет из буфера грузим уже пароли и жмем кнопку Start Attack (сверху справа) и видим что к серверу идут запросы и мы получаем ответы

В первую очередь валид стоит определять по Status Code (1) 200- означает все ок, но не всегда означает что акк валиден, 403 - forbidden сервер локнул вас за маленький интервал между запросами, 302 - перенаправлено, то есть вас перекидывает на вкладку *мой аккаунт* или что-то в этом роде, ну то есть валид. В заключении скажу что таким образом можно чекать на валид практически все, брутить можно практически все что вздумается. Не смотря на то что на этом сайти стоял cloudflare и после 5 запросов блокировал меня на 30 секунд - все равно удалось прочекать всю пачку аккаунтов. Вы также можете чекать аккаунты на 10 таргетах одновременно в фоновом режиме - это очень удобно, инструмент достоин внимания, никакие антики так не могут.

Автор статьи, кооперация, сотрудничество - Telegram: @kosh_e4ka

Пентест — это проверка защищённости компьютерной системы, при которой моделируется реальная атака злоумышленника

Ознакомился с основными инструментами можно сделать вывод что данный метод подходит и для кардинга.

Яркий пример - BurpSuite *Антик для пентеста* позволяет отправлять к серверу множество запросов разом (это нам и интересно), сканировать директории и параметры на наличие xss и sql, как все разом так и точечно, в автоматическом и полуавтоматическом режиме (это нам уже не интересно)

За последние пару появилась тенденция продавать строки лог/мейл/пасс с публичных логов, идея хорошая, особенно если вы нашли тему с поинтами или дающий с брут акков шоп. Покупаете на радостях пару тысяч публичных строк и после статистики 1/50 валида унываете и бросаете дело - не надо так, это автоматизируется за 30 секунд времени (это действительно так), всего лишь нужно 5 минут на освоении такой утилиты BurpSuite как intruder. В вкратце - позволяет отправлять кучу запросов к серверу с вашими значениями в параметре.

Здесь нас интересует вкладка proxy setting - жмем.

Network - connections. Далее листаем в самый низ, вписываем туда данные SOCKS5, не забывает нажать Use SOCKS Proxy и закрыть вкладку. Прокси работает, жмем Open Browser и заходим на интересующий ваш сайт.

Вводим данные для логина на странице авторизации. Если страницы авторизации нету в директории, а находится она просто на главной странице сайта, ничего страшного не пугайтесь, вам просто надо поймать запрос на авторизацию. Перед тем как нажать кнопку Log In нужно включить intercepter (перехватывает запрос)

Включили, нажимаем кнопку Log In и видим вот эту непонятную херню.

Это называется запрос к серверу. Здесь есть 2 параметра, а у них есть значения. Первый параметр email, а второй password они выделены синим цветом. Все что сверху - вас не интересует. Щелкаем ПКМ и отправляем тело запроса в intruder. Он находится правее от Proxy сверху слева, переходим в него и видим это

Существуют разные типы атак (1), нас интересует Pitchfork (2). Выделяем значения (3,4) наших параметров email и password поочередно, и жмем Add$ (5) и переходим в Payloads.

Выбираем в paylod set 1 - сюда грузим емейлы из буфера кнопкой paste (2), а во второй пейлод сет из буфера грузим уже пароли и жмем кнопку Start Attack (сверху справа) и видим что к серверу идут запросы и мы получаем ответы

В первую очередь валид стоит определять по Status Code (1) 200- означает все ок, но не всегда означает что акк валиден, 403 - forbidden сервер локнул вас за маленький интервал между запросами, 302 - перенаправлено, то есть вас перекидывает на вкладку *мой аккаунт* или что-то в этом роде, ну то есть валид. В заключении скажу что таким образом можно чекать на валид практически все, брутить можно практически все что вздумается. Не смотря на то что на этом сайти стоял cloudflare и после 5 запросов блокировал меня на 30 секунд - все равно удалось прочекать всю пачку аккаунтов. Вы также можете чекать аккаунты на 10 таргетах одновременно в фоновом режиме - это очень удобно, инструмент достоин внимания, никакие антики так не могут.

Автор статьи, кооперация, сотрудничество - Telegram: @kosh_e4ka