Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Google во вторник сообщила, что запускает новую функцию в Chrome под названием "Учетные данные сеанса с привязкой к устройству" (DBSC), которая поможет защитить пользователей от кражи файлов cookie сеанса вредоносным ПО.

Прототип, который в настоящее время тестируется против "некоторых" пользователей аккаунтов Google, использующих бета–версию Chrome, создан с целью сделать его открытым веб–стандартом, сообщила команда Chromium технологического гиганта.

"Привязывая сеансы аутентификации к устройству, DBSC стремится разрушить индустрию кражи файлов cookie, поскольку удаление этих файлов cookie больше не будет иметь никакой ценности", - отметили в компании.

"Мы думаем, что это существенно снизит вероятность успеха вредоносного ПО для кражи файлов cookie. Злоумышленники будут вынуждены действовать локально на устройстве, что повышает эффективность обнаружения и очистки на устройстве как для антивирусного программного обеспечения, так и для устройств, управляемых предприятием."

Разработка происходит на фоне сообщений о том, что готовые вредоносные программы, похищающие информацию, находят способы кражи файлов cookie таким образом, чтобы злоумышленники могли обойти защиту многофакторной аутентификации (MFA) и получить несанкционированный доступ к онлайн-аккаунтам.

Такие методы перехвата сеанса не новы. В октябре 2021 года Группа анализа угроз Google (TAG) подробно описала фишинговую кампанию, в ходе которой создатели контента YouTube были нацелены на вредоносное ПО, крадущее файлы cookie, с целью взлома их аккаунтов и монетизации доступа для совершения мошенничества с криптовалютой.

Ранее в январе этого года CloudSEK сообщила, что такие похитители информации, как Lumma, Rhadamanthys, Stealc, Meduza, RisePro и WhiteSnake, обновили свои возможности для перехвата сеансов пользователей и обеспечения непрерывного доступа к сервисам Google даже после сброса пароля.

Тогда Google сообщила The Hacker News, что "атаки с использованием вредоносных программ, которые крадут файлы cookie и токены, не новы; мы регулярно совершенствуем нашу защиту от таких методов и защищаем пользователей, которые становятся жертвами вредоносного ПО".

Пользователям также рекомендуется включить улучшенный безопасный просмотр в веб-браузере Chrome для защиты от фишинга и загрузок вредоносных программ.

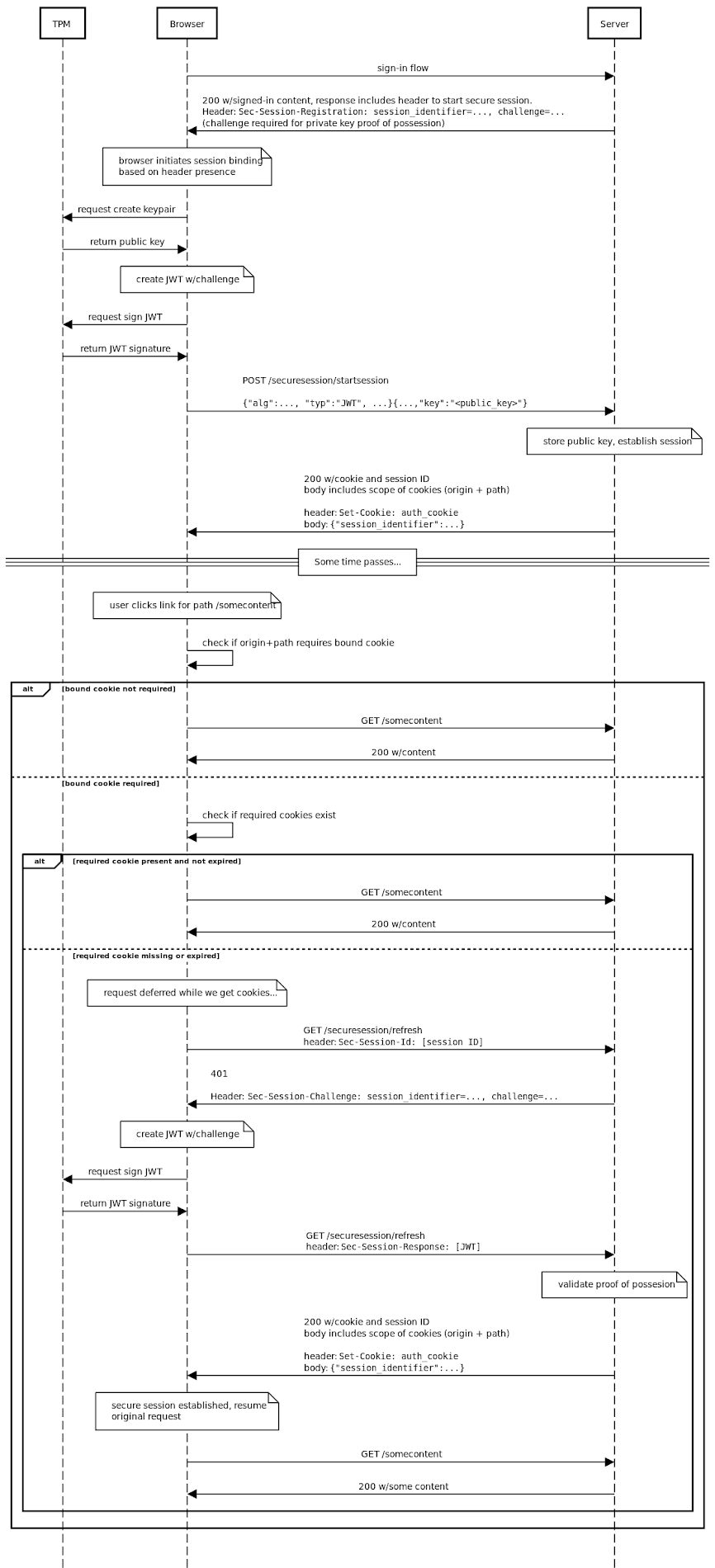

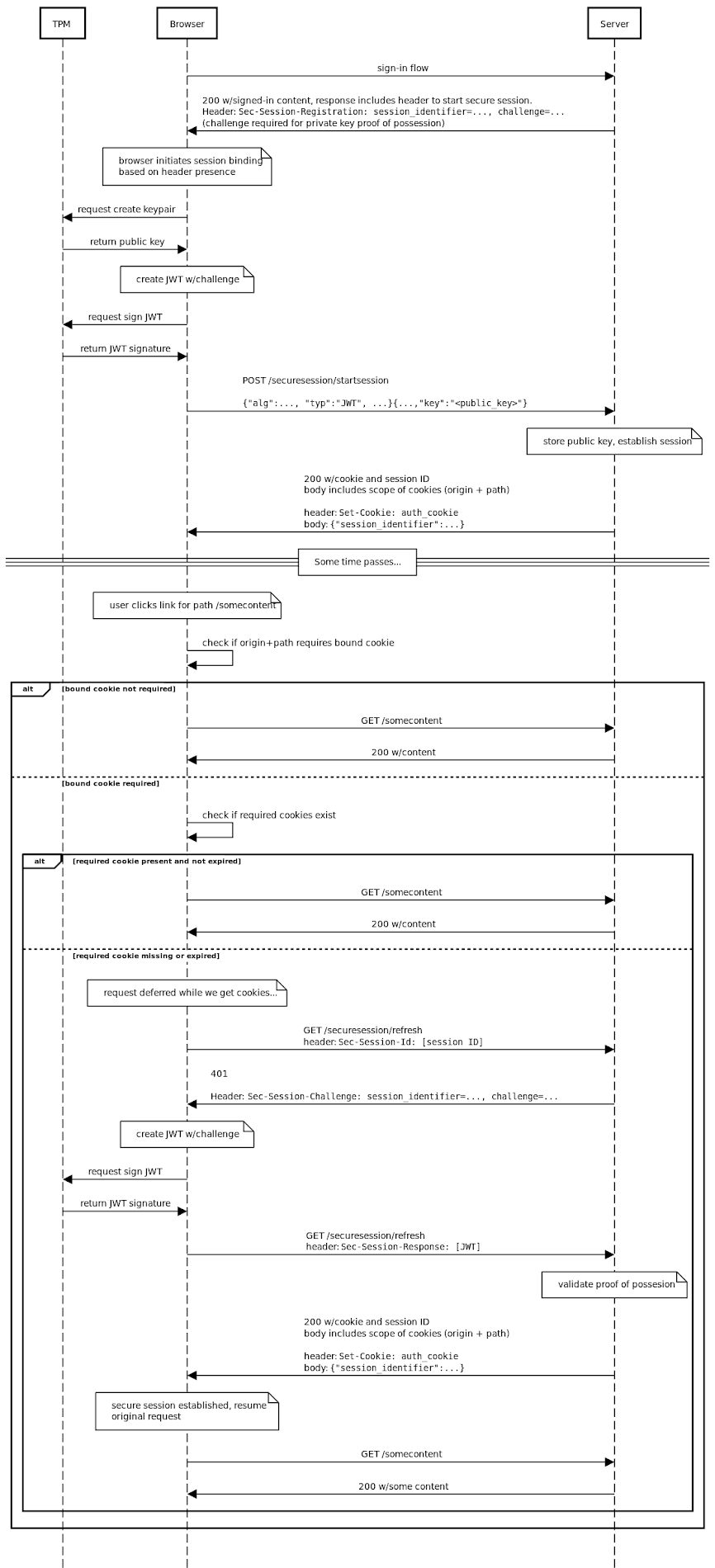

DBSC стремится сократить подобные вредоносные действия, внедряя криптографический подход, который связывает сеансы с устройством таким образом, чтобы злоумышленникам было сложнее злоупотреблять украденными файлами cookie и захватывать учетные записи.

Новая функция, предлагаемая через API, позволяет серверу связывать сеанс с открытым ключом, созданным браузером как часть пары открытый / закрытый ключи при запуске нового сеанса.

Стоит отметить, что пара ключей хранится локально на устройстве с использованием доверенных платформенных модулей (TPMs). Кроме того, DBSCI API позволяет серверу проверять подтверждение владения закрытым ключом на протяжении всего срока действия сеанса, чтобы гарантировать, что сеанс активен на том же устройстве.

"DBSC предлагает веб-сайтам API для контроля срока службы таких ключей за абстракцией сеанса и протокол для периодического и автоматического подтверждения владения этими ключами серверами веб-сайта", - сказали Кристиан Монсен и Арнар Биргиссон из Google.

"Для каждого сеанса существует отдельный ключ, и не должно быть возможности обнаружить, что два разных ключа сеанса принадлежат одному устройству. Привязывая закрытый ключ к устройству и с соответствующими интервалами проверки, браузер может ограничить способность вредоносного ПО переносить свои злоупотребления с устройства пользователя, значительно повышая вероятность того, что браузер или сервер смогут обнаружить кражу файлов cookie и предотвратить ее."

Одно важное предостережение заключается в том, что банки DBSC на устройствах пользователей имеют безопасный способ подписи вызовов, одновременно защищая закрытые ключи от утечки вредоносным ПО, что требует, чтобы веб-браузер имел доступ к TPM.

Google заявила, что поддержка DBSC изначально будет доступна примерно половине пользователей настольных компьютеров Chrome в зависимости от аппаратных возможностей их компьютеров. Ожидается, что последний проект также будет синхронизирован с более широкими планами компании по запрету использования файлов cookie сторонних производителей в браузере к концу года в рамках инициативы Privacy Sandbox.

"Это делается для того, чтобы убедиться, что DBSC не станет новым средством отслеживания после прекращения использования файлов cookie сторонних производителей, а также для того, чтобы на данный момент такие файлы cookie могли быть полностью защищены", - говорится в сообщении. "Если пользователь полностью откажется от файлов cookie, файлов cookie сторонних производителей или файлов cookie для определенного сайта, это также отключит DBSC в этих сценариях".

Компания также отметила, что сотрудничает с несколькими поставщиками серверов, провайдерами идентификации (IDPL) и производителями браузеров, такими как Microsoft Edge и Okta, которые проявили интерес к DBSC. Пробные версии Origin для DBSC для всех поддерживаемых веб-сайтов начнутся к концу года.

Прототип, который в настоящее время тестируется против "некоторых" пользователей аккаунтов Google, использующих бета–версию Chrome, создан с целью сделать его открытым веб–стандартом, сообщила команда Chromium технологического гиганта.

"Привязывая сеансы аутентификации к устройству, DBSC стремится разрушить индустрию кражи файлов cookie, поскольку удаление этих файлов cookie больше не будет иметь никакой ценности", - отметили в компании.

"Мы думаем, что это существенно снизит вероятность успеха вредоносного ПО для кражи файлов cookie. Злоумышленники будут вынуждены действовать локально на устройстве, что повышает эффективность обнаружения и очистки на устройстве как для антивирусного программного обеспечения, так и для устройств, управляемых предприятием."

Разработка происходит на фоне сообщений о том, что готовые вредоносные программы, похищающие информацию, находят способы кражи файлов cookie таким образом, чтобы злоумышленники могли обойти защиту многофакторной аутентификации (MFA) и получить несанкционированный доступ к онлайн-аккаунтам.

Такие методы перехвата сеанса не новы. В октябре 2021 года Группа анализа угроз Google (TAG) подробно описала фишинговую кампанию, в ходе которой создатели контента YouTube были нацелены на вредоносное ПО, крадущее файлы cookie, с целью взлома их аккаунтов и монетизации доступа для совершения мошенничества с криптовалютой.

Ранее в январе этого года CloudSEK сообщила, что такие похитители информации, как Lumma, Rhadamanthys, Stealc, Meduza, RisePro и WhiteSnake, обновили свои возможности для перехвата сеансов пользователей и обеспечения непрерывного доступа к сервисам Google даже после сброса пароля.

Тогда Google сообщила The Hacker News, что "атаки с использованием вредоносных программ, которые крадут файлы cookie и токены, не новы; мы регулярно совершенствуем нашу защиту от таких методов и защищаем пользователей, которые становятся жертвами вредоносного ПО".

Пользователям также рекомендуется включить улучшенный безопасный просмотр в веб-браузере Chrome для защиты от фишинга и загрузок вредоносных программ.

DBSC стремится сократить подобные вредоносные действия, внедряя криптографический подход, который связывает сеансы с устройством таким образом, чтобы злоумышленникам было сложнее злоупотреблять украденными файлами cookie и захватывать учетные записи.

Новая функция, предлагаемая через API, позволяет серверу связывать сеанс с открытым ключом, созданным браузером как часть пары открытый / закрытый ключи при запуске нового сеанса.

Стоит отметить, что пара ключей хранится локально на устройстве с использованием доверенных платформенных модулей (TPMs). Кроме того, DBSCI API позволяет серверу проверять подтверждение владения закрытым ключом на протяжении всего срока действия сеанса, чтобы гарантировать, что сеанс активен на том же устройстве.

"DBSC предлагает веб-сайтам API для контроля срока службы таких ключей за абстракцией сеанса и протокол для периодического и автоматического подтверждения владения этими ключами серверами веб-сайта", - сказали Кристиан Монсен и Арнар Биргиссон из Google.

"Для каждого сеанса существует отдельный ключ, и не должно быть возможности обнаружить, что два разных ключа сеанса принадлежат одному устройству. Привязывая закрытый ключ к устройству и с соответствующими интервалами проверки, браузер может ограничить способность вредоносного ПО переносить свои злоупотребления с устройства пользователя, значительно повышая вероятность того, что браузер или сервер смогут обнаружить кражу файлов cookie и предотвратить ее."

Одно важное предостережение заключается в том, что банки DBSC на устройствах пользователей имеют безопасный способ подписи вызовов, одновременно защищая закрытые ключи от утечки вредоносным ПО, что требует, чтобы веб-браузер имел доступ к TPM.

Google заявила, что поддержка DBSC изначально будет доступна примерно половине пользователей настольных компьютеров Chrome в зависимости от аппаратных возможностей их компьютеров. Ожидается, что последний проект также будет синхронизирован с более широкими планами компании по запрету использования файлов cookie сторонних производителей в браузере к концу года в рамках инициативы Privacy Sandbox.

"Это делается для того, чтобы убедиться, что DBSC не станет новым средством отслеживания после прекращения использования файлов cookie сторонних производителей, а также для того, чтобы на данный момент такие файлы cookie могли быть полностью защищены", - говорится в сообщении. "Если пользователь полностью откажется от файлов cookie, файлов cookie сторонних производителей или файлов cookie для определенного сайта, это также отключит DBSC в этих сценариях".

Компания также отметила, что сотрудничает с несколькими поставщиками серверов, провайдерами идентификации (IDPL) и производителями браузеров, такими как Microsoft Edge и Okta, которые проявили интерес к DBSC. Пробные версии Origin для DBSC для всех поддерживаемых веб-сайтов начнутся к концу года.